Um suspeito de ameaça de origem vietnamita foi observado visando vítimas em vários países da Ásia e do Sudeste Asiático com malware projetado para coletar dados valiosos desde pelo menos maio de 2023.

Cisco Talos está rastreando o cluster sob o nome CoralRaider , descrevendo-o como motivado financeiramente. Os alvos da campanha incluem Índia, China, Coreia do Sul, Bangladesh, Paquistão, Indonésia e Vietname.

“Este grupo se concentra no roubo de credenciais, dados financeiros e contas de mídia social das vítimas, incluindo contas comerciais e publicitárias”, disseram os pesquisadores de segurança Chetan Raghuprasad e Joey Chen . “Eles usam o RotBot, uma variante personalizada do Quasar RAT, e o ladrão XClient como cargas úteis.”

Outro malware comum usado pelo grupo compreende uma combinação de trojans de acesso remoto e ladrões de informações, como AsyncRAT , NetSupport RAT e Rhadamanthys.

O direcionamento de contas comerciais e publicitárias tem sido particularmente focado para invasores que operam fora do Vietnã, com várias famílias de malwares ladrões, como Ducktail, NodeStealer e VietCredCare , implantadas para assumir o controle das contas para maior monetização.

O modus operandi envolve o uso do Telegram para exfiltrar as informações roubadas das máquinas das vítimas, que são então comercializadas em mercados clandestinos para gerar receitas ilícitas.

“Os operadores do CoralRaider estão baseados no Vietnã, com base nas mensagens dos atores em seus canais de bot Telegram C2 e na preferência de idioma para nomear seus bots, strings PDB e outras palavras vietnamitas codificadas em seus binários de carga útil”, disseram os pesquisadores.

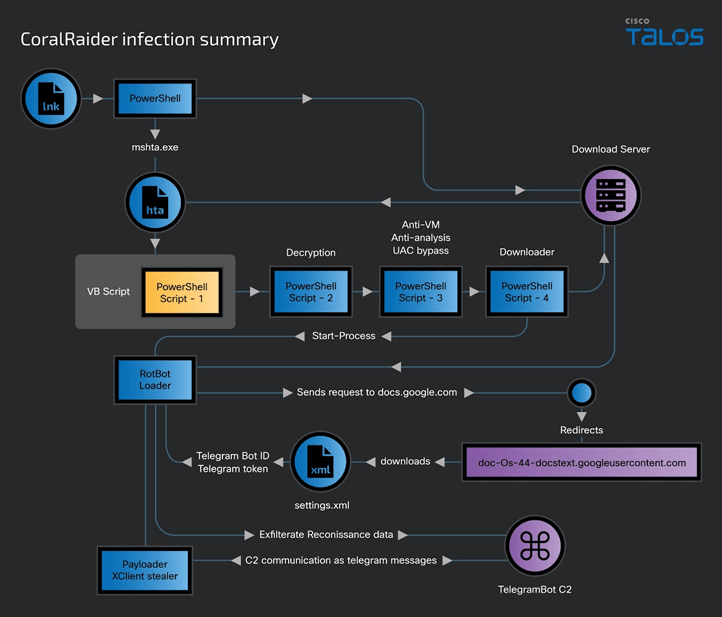

As cadeias de ataque começam com um arquivo de atalho do Windows (LNK), embora atualmente não haja uma explicação clara sobre como esses arquivos são distribuídos aos alvos.

Caso o arquivo LNK seja aberto, um arquivo de aplicativo HTML (HTA) é baixado e executado a partir de um servidor de download controlado pelo invasor, que, por sua vez, executa um script Visual Basic incorporado.

O script, por sua vez, descriptografa e executa sequencialmente três outros scripts do PowerShell que são responsáveis por realizar verificações anti-VM e anti-análise, contornar o Controle de Acesso do Usuário do Windows ( UAC ), desabilitar notificações do Windows e de aplicativos e baixar e executar o RotBot.

O RotBot está configurado para entrar em contato com um bot do Telegram e recuperar o malware ladrão XClient e executá-lo na memória, facilitando o roubo de cookies, credenciais e informações financeiras de navegadores como Brave, Cốc Cốc, Google Chrome, Microsoft Edge, Mozilla Firefox, e Ópera; Dados do Discord e Telegram; e capturas de tela.

O XClient também foi projetado para extrair dados das contas das vítimas no Facebook, Instagram, TikTok e YouTube, coletando detalhes sobre os métodos de pagamento e permissões associadas às suas contas comerciais e de anúncios no Facebook.

“RotBot é uma variante do cliente Quasar RAT que o ator da ameaça personalizou e compilou para esta campanha”, disseram os pesquisadores. “[XClient] possui ampla capacidade de roubo de informações por meio de seu módulo de plug-in e vários módulos para executar tarefas administrativas remotas.”

O desenvolvimento ocorre no momento em que o Bitdefender divulga detalhes de uma campanha de malvertising no Facebook que está aproveitando o burburinho em torno das ferramentas generativas de IA para promover uma variedade de ladrões de informações como Rilide , Vidar , IceRAT e um novo participante conhecido como Nova Stealer.

O ponto de partida do ataque é o ator da ameaça assumir o controle de uma conta existente do Facebook e modificar sua aparência para imitar ferramentas de IA bem conhecidas do Google, OpenAI e Midjourney, e expandir seu alcance exibindo anúncios patrocinados na plataforma.

Uma dessas páginas impostoras disfarçadas de Midjourney tinha 1,2 milhão de seguidores antes de ser removida em 8 de março de 2023. Os atores da ameaça que gerenciavam a página eram principalmente do Vietnã, dos EUA, da Indonésia, do Reino Unido e da Austrália, entre outros.

“As campanhas de malvertising têm um alcance tremendo através do sistema de anúncios patrocinados pela Meta e têm visado ativamente utilizadores europeus da Alemanha, Polónia, Itália, França, Bélgica, Espanha, Holanda, Roménia, Suécia e outros lugares”, disse a empresa romena de segurança cibernética.

Fonte: The Hacker News

+Mais

PF agiu contra fraudadores em contas Gov.br

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta