O trojan bancário conhecido como Mispadu expandiu seu foco para além da América Latina (LATAM) e de indivíduos de língua espanhola para atingir usuários na Itália, Polônia e Suécia.

Os alvos da campanha em andamento incluem entidades que abrangem finanças, serviços, fabricação de veículos motorizados, escritórios de advocacia e instalações comerciais, de acordo com a Morphisec.

“Apesar da expansão geográfica, o México continua a ser o alvo principal”, disse o investigador de segurança Arnold Osipov num relatório publicado na semana passada.

“A campanha resultou em milhares de credenciais roubadas, com registros que datam de abril de 2023. O ator da ameaça aproveita essas credenciais para orquestrar e-mails de phishing maliciosos, representando uma ameaça significativa aos destinatários.”

O Trojan Mispadu, também chamado de URSA, veio à tona em 2019, quando foi observado realizando atividades de roubo de credenciais destinadas a instituições financeiras no Brasil e no México, exibindo janelas pop-up falsas. O malware baseado em Delphi também é capaz de fazer capturas de tela e pressionar teclas.

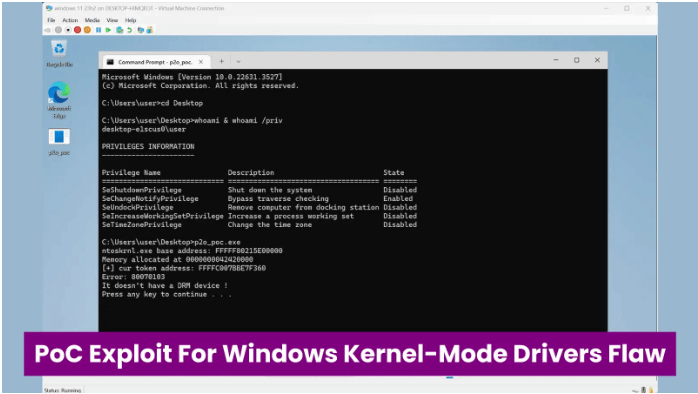

Normalmente distribuídas por meio de e-mails de spam, as cadeias de ataques recentes aproveitaram uma falha de desvio de segurança do Windows SmartScreen (CVE-2023-36025, pontuação CVSS: 8,8), agora corrigida, para comprometer os usuários no México.

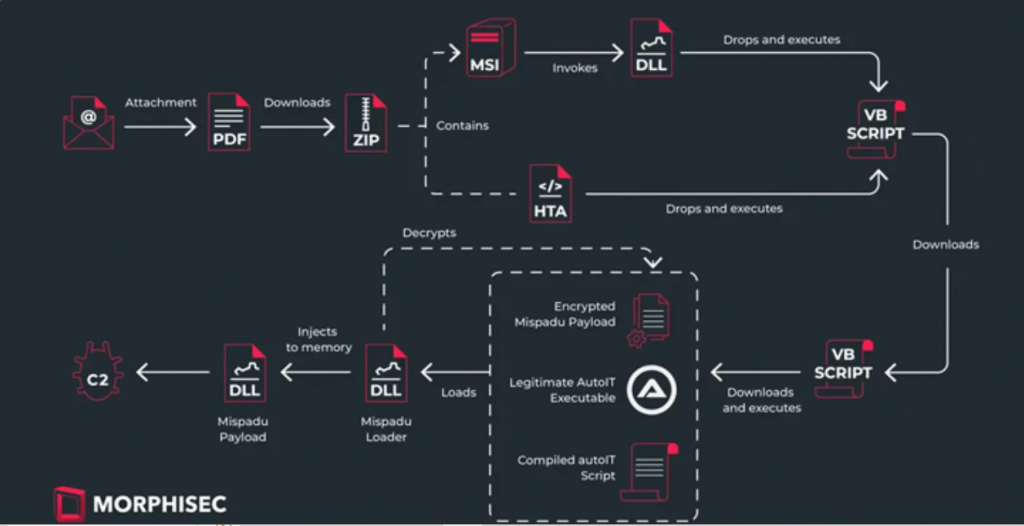

A sequência de infecção analisada pela Morphisec é um processo de vários estágios que começa com um anexo em PDF presente em e-mails com tema de fatura que, quando aberto, solicita ao destinatário que clique em um link armadilhado para baixar a fatura completa, resultando no download de um arquivo ZIP.

O ZIP vem com um instalador MSI ou um script HTA responsável por recuperar e executar um script Visual Basic (VBScript) de um servidor remoto, que, por sua vez, baixa um segundo VBScript que, em última análise, baixa e inicia a carga útil do Mispadu usando um AutoIT script, mas depois de descriptografado e injetado na memória por meio de um carregador.

“Este [segundo] script é fortemente ofuscado e emprega o mesmo algoritmo de descriptografia mencionado na DLL”, disse Osipov.

“Antes de baixar e invocar o próximo estágio, o script realiza várias verificações Anti-VM, incluindo consultar o modelo do computador, fabricante e versão do BIOS, e compará-los com aqueles associados às máquinas virtuais.”

Os ataques Trojan Mispadu também são caracterizados pelo uso de dois servidores distintos de comando e controle (C2), um para buscar as cargas de estágio intermediário e final e outro para exfiltrar as credenciais roubadas de mais de 200 serviços. Existem atualmente mais de 60.000 arquivos no servidor.

O desenvolvimento ocorre no momento em que o relatório DFIR detalha uma intrusão de fevereiro de 2023 que implicou o abuso de arquivos maliciosos do Microsoft OneNote para descartar IcedID , usando-o para eliminar Cobalt Strike, AnyDesk e o ransomware Nokoyawa.

A Microsoft, há exatamente um ano, anunciou que começaria a bloquear 120 extensões incorporadas aos arquivos do OneNote para evitar abuso na entrega de malware.

Vídeos do YouTube para cracks de jogos servem malware#

As descobertas também ocorrem no momento em que a empresa de segurança corporativa Proofpoint disse que vários canais do YouTube que promovem videogames crackeados e pirateados estão agindo como um canal para entregar ladrões de informações como Lumma Stealer, Stealc e Vidar, adicionando links maliciosos às descrições dos vídeos.

“Os vídeos pretendem mostrar ao usuário final como fazer coisas como baixar software ou atualizar videogames gratuitamente, mas o link nas descrições dos vídeos leva ao malware”, disse o pesquisador de segurança Isaac Shaughnessy em uma análise publicada hoje.

Há evidências que sugerem que tais vídeos são publicados a partir de contas comprometidas, mas também existe a possibilidade de que os atores da ameaça por trás da operação tenham criado contas de curta duração para fins de disseminação.

Todos os vídeos incluem URLs Discord e MediaFire que apontam para arquivos protegidos por senha que levam à implantação do malware ladrão.

A Proofpoint disse que identificou vários grupos de atividades distintos propagando ladrões via YouTube com o objetivo de destacar usuários não empresariais. A campanha não foi atribuída a um único ator ou grupo ameaçador.

“No entanto, as técnicas usadas são semelhantes, incluindo o uso de descrições de vídeo para hospedar URLs que levam a cargas maliciosas e fornecem instruções sobre como desabilitar antivírus, além de usar tamanhos de arquivo semelhantes com inchaço para tentar contornar as detecções”, disse Shaughnessy.

fonte: the hacker news

+Mais

Brasil é o 4º país com mais ameaças cibernéticas na América Latina

Hacker do USDoD por trás da violação de dados públicos nacionais é preso no Brasil

Google: 70% das falhas exploradas divulgadas em 2023 foram de dia zero