As organizações financeiras na Ásia-Pacífico (APAC) e no Médio Oriente e Norte de África (MENA) estão a ser alvo de uma nova versão de uma “ameaça em evolução” chamada JSOutProx .

“JSOutProx é uma estrutura de ataque sofisticada que utiliza JavaScript e .NET”, disse Resecurity em um relatório técnico publicado esta semana.

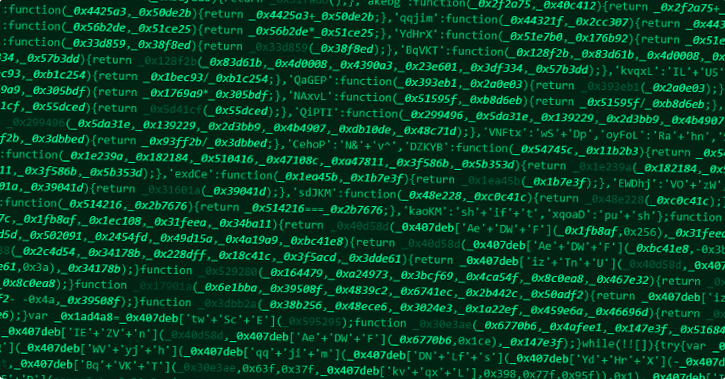

“Ele emprega o recurso de (des)serialização .NET para interagir com um módulo JavaScript principal em execução na máquina da vítima. Uma vez executado, o malware permite que a estrutura carregue vários plug-ins, que conduzem atividades maliciosas adicionais no alvo.”

Identificado pela primeira vez em dezembro de 2019 por Yoroi, os primeiros ataques que distribuíram JSOutProx foram atribuídos a um ator de ameaça rastreado como Solar Spider . O histórico de operações de bancos em greve e outras grandes empresas na Ásia e na Europa.

No final de 2021, o Quick Heal Security Labs detalhou ataques que utilizam o trojan de acesso remoto (RAT) para identificar funcionários de pequenos bancos financeiros da Índia. Outras ondas de campanha visaram instituições governamentais indianas já em abril de 2020.

Sabe-se que as cadeias de ataques utilizam e-mails de spear-phishing contendo anexos JavaScript maliciosos disfarçados de PDFs e arquivos ZIP contendo arquivos HTA nocivos para implantar o implante altamente ofuscado.

“Este malware possui vários plug-ins para realizar diversas operações, como exfiltração de dados, execução de operações no sistema de arquivos”, observou Quick Heal [PDF] na época. “Além disso, também possui vários métodos com capacidades ofensivas que realizam diversas operações.”

Os plug-ins permitem coletar uma ampla gama de informações do host comprometido, controlar configurações de proxy, capturar conteúdo da área de transferência, acessar detalhes da conta do Microsoft Outlook e coletar senhas de uso único do Symantec VIP. Uma característica exclusiva do malware é o uso do campo de cabeçalho Cookie para comunicações de comando e controle (C2).

JSOutProx também representa o fato de ser um RAT totalmente funcional implementado em JavaScript.

“O JavaScript simplesmente não oferece tanta flexibilidade quanto um arquivo PE”, afirmou o Fortinet FortiGuard Labs num relatório divulgado em dezembro de 2020, descrevendo uma campanha dirigida contra os setores monetários e financeiros governamentais na Ásia.

“No entanto, como o JavaScript é usado por muitos sites, ele parece benigno para a maioria dos usuários, já que indivíduos com conhecimentos básicos de segurança são ensinados a evitar abrir anexos que terminam em .exe. Além disso, como o código JavaScript pode ser ofuscado, ele facilmente contorna o antivírus detecção, permitindo que ele filtre sem ser detectado.”

O último conjunto de ataques documentados pela Resecurity envolve o uso de notificações falsas de pagamento SWIFT ou MoneyGram para induzir os destinatários de e-mail a executar o código malicioso. Diz-se que a atividade testemunhou um aumento a partir de 8 de fevereiro de 2024.

Os artefatos foram observados hospedados nos repositórios GitHub e GitLab, que já foram bloqueados e removidos.

“Assim que o código malicioso for entregue com sucesso, o ator remove o repositório e cria um novo”, disse a empresa de segurança cibernética. “Essa tática provavelmente está relacionada ao uso do ator para gerenciar múltiplas cargas maliciosas e diferenciar alvos.”

As origens exatas do grupo de crime eletrônico por trás do malware são atualmente desconhecidas, embora a distribuição vitimológica dos ataques e a sofisticação do implante façam alusão a eles originários da China ou afiliados a ela, postulou Resecurity.

O desenvolvimento ocorre no momento em que os criminosos cibernéticos estão promovendo na dark web um novo software chamado GEOBOX, que reaproveita dispositivos Raspberry Pi para conduzir fraudes e anonimato.

Oferecida por apenas US$ 80 por mês (ou US$ 700 por uma licença vitalícia), a ferramenta permite que as operadoras falsifiquem localizações GPS, emulem configurações específicas de rede e software, imitem configurações de pontos de acesso Wi-Fi conhecidos, bem como contornem filtros antifraude.

Essas ferramentas podem ter sérias implicações de segurança, uma vez que abrem a porta a um amplo espectro de crimes, como ataques patrocinados pelo Estado, espionagem corporativa, operações de mercado da dark web, fraude financeira, distribuição anónima de malware e até mesmo acesso a conteúdos com cerca geográfica.

“A facilidade de acesso ao GEOBOX levanta preocupações significativas na comunidade de segurança cibernética sobre seu potencial para adoção generalizada entre vários atores de ameaças”, disse Resecurity.

Fonte: The Hacker News

+Mais

Falha do Microsoft Defender explorada para entregar ladrões de ACR, Lumma e Meduza

Malware SocGholish explora projeto BOINC para ataques cibernéticos secretos

APT41 se infiltra em redes na Itália, Espanha, Taiwan, Turquia e Reino Unido