Na segunda-feira, o Google revelou que está tornando mais simples o processo de ativação da autenticação de dois fatores (2FA) para usuários com contas pessoais e do Workspace.

A verificação em duas etapas (2SV), como também é conhecida, tem como objetivo adicionar uma camada adicional de segurança às contas dos usuários para prevenir ataques de controle caso as senhas sejam comprometidas.

Google – Método de segurança

A recente alteração inclui a adição de um método de segunda etapa, como um aplicativo autenticador ou uma chave de segurança de hardware, antes da ativação do 2FA, eliminando a necessidade de utilizar a autenticação baseada em SMS, que é menos segura.

“Isso é especialmente benéfico para organizações que utilizam o Google Authenticator (ou outros aplicativos equivalentes de senha única baseada em tempo (TOTP))”, afirmou a empresa. “Antes, os usuários precisavam habilitar o 2SV com um número de telefone antes de poderem adicionar o Authenticator.”

Os usuários que possuem chaves de segurança de hardware têm duas opções para adicioná-las às suas contas, podendo registrar uma credencial FIDO1 na chave de hardware ou atribuir uma chave de acesso (ou seja, uma credencial FIDO2) a uma.

O Google destaca que as contas do Workspace ainda podem precisar inserir suas senhas juntamente com a chave de acesso se a política do administrador para “Permitir que os usuários ignorem senhas ao fazer login usando chaves de acesso” estiver desativada.

Em uma atualização importante, os usuários que decidirem desativar o 2FA em suas configurações de conta não terão mais as segundas etapas registradas removidas automaticamente.

“Quando um administrador desativa o 2SV para um usuário no Admin Console ou através do Admin SDK, os segundos fatores serão removidos como antes, para garantir que os processos de desligamento do usuário não sejam impactados”, afirmou o Google.

Essa mudança acontece em um momento em que o gigante das buscas revelou que mais de 400 milhões de contas do Google começaram a usar chaves de acesso no ano passado para autenticação sem senha.

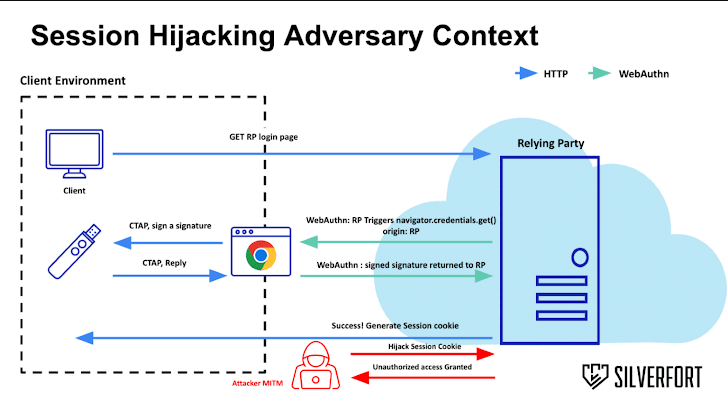

Métodos e padrões de autenticação modernos, como o FIDO2, são projetados para resistir a ataques de phishing e sequestro de sessão, utilizando chaves criptográficas geradas e vinculadas a smartphones e computadores para autenticar usuários, ao invés de uma senha que pode ser facilmente roubada por meio de coleta de credenciais ou malware ladrão.

No entanto, um estudo recente da Silverfort revelou que um agente de ameaça poderia burlar o FIDO2 ao realizar um ataque adversário intermediário (AitM) que pode sequestrar sessões de usuários em aplicativos que utilizam soluções de logon único (SSO), como Microsoft Enter. ID, PingFederate e Yubico.

“Um ataque MitM bem-sucedido expõe todo o conteúdo da solicitação e resposta do processo de autenticação”, afirmou o pesquisador de segurança Dor Segal.

“Quando concluído, o adversário pode adquirir o cookie de estado gerado e sequestrar a sessão da vítima. Em resumo, não há validação por parte do aplicativo após a conclusão da autenticação.”

O ataque é viável porque a maioria dos aplicativos não protege os tokens de sessão criados após a autenticação bem-sucedida, permitindo que um invasor obtenha acesso não autorizado.

Além disso, não é realizada nenhuma validação no dispositivo que solicitou a sessão, ou seja, qualquer dispositivo pode usar o cookie até que ele expire. Isso permite burlar a etapa de autenticação adquirindo o cookie por meio de um ataque AitM.

Para assegurar que a sessão autenticada seja usada exclusivamente pelo cliente, é recomendável adotar uma técnica conhecida como vinculação de token, que permite que aplicativos e serviços vinculem criptograficamente seus tokens de segurança à camada de protocolo Transport Layer Security (TLS).

Embora a vinculação de token esteja atualmente restrita ao Microsoft Edge, o Google anunciou recentemente um novo recurso no Chrome chamado Device Bound Session Credentials (DBSC) para ajudar a proteger os usuários contra roubo de cookies de sessão e ataques de sequestro.

1 thought on “Google simplifica autenticação de dois fatores”

Comments are closed.