APT42

Um grupo de hackers patrocinado pelo governo iraniano, está utilizando táticas sofisticadas de engenharia social para invadir redes e ambientes de nuvem.

A Mandiant, uma subsidiária do Google Cloud, relatou na semana passada que os alvos desses ataques incluem ONGs do Ocidente e do Oriente Médio, organizações de mídia, instituições acadêmicas, serviços jurídicos e ativistas.

“Foi observado que o APT42 se disfarça como jornalistas e organizadores de eventos para ganhar a confiança de suas vítimas através de correspondências contínuas e entrega de convites para conferências ou documentos legítimos”, disse a empresa.

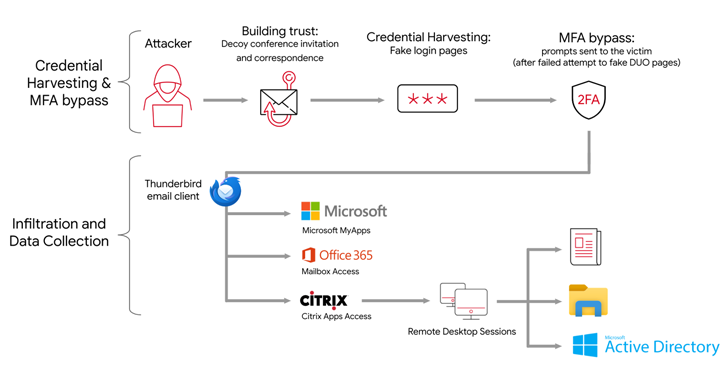

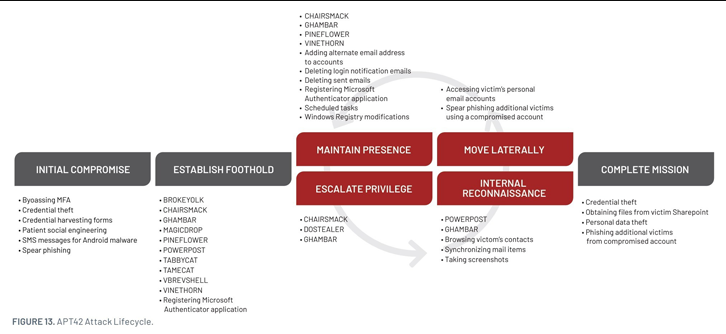

Essas táticas de engenharia social permitiram ao APT42 coletar credenciais e usá-las para obter acesso inicial a ambientes em nuvem. Posteriormente, o grupo de ameaças secretamente exfiltrou dados de interesse estratégico para o Irã, utilizando recursos integrados e ferramentas de código aberto para evitar detecção.

O APT42, também conhecido como Damselfly e UNC788, foi documentado pela primeira vez pela empresa em setembro de 2022. É um grupo de espionagem cibernética patrocinado pelo Estado iraniano, responsável por conduzir operações de coleta de informações e vigilância contra indivíduos e organizações de interesse estratégico para o governo iraniano.

O grupo é considerado uma ramificação de outro infame grupo de ameaças, o APT35, que também é conhecido por vários nomes como CALANQUE, CharmingCypress, Charming Kitten, ITG18, Mint Sandstorm (anteriormente Phosphorus), Newscaster, TA453 e Yellow Garuda.

Os dois grupos estão associados ao Corpo da Guarda Revolucionária Islâmica do Irã (IRGC), mas possuem metas distintas.

O Charming Kitten se dedica principalmente a operações de longa duração que utilizam intensivamente malware, com o objetivo de atacar organizações e empresas nos EUA e no Oriente Médio para extrair dados. Já o APT42 foca em indivíduos e organizações específicas que são de interesse do regime para questões de política interna, política externa e estabilidade do regime.

No começo de janeiro, a Microsoft vinculou o ator Charming Kitten a campanhas de phishing voltadas para indivíduos de destaque que trabalham com questões do Oriente Médio em universidades e organizações de pesquisa na Bélgica, França, Gaza, Israel, Reino Unido e EUA, desde novembro de 2023.

É conhecido que os ataques realizados pelo grupo envolvem operações extensivas de coleta de credenciais, visando as credenciais da Microsoft, Yahoo e Google. Eles usam e-mails de spear-phishing com links maliciosos que levam a documentos que redirecionam os destinatários para uma página de login falsa.

Nessas campanhas, o adversário foi visto enviando e-mails de domínios que se assemelham aos das entidades originais e se passando por meios de comunicação; serviços legítimos como Dropbox, Google Meet, LinkedIn e YouTube; e servidores de e-mail e ferramentas de encurtamento de URL.

Os ataques de coleta de credenciais são complementados por atividades de exfiltração de dados que visam a infraestrutura de nuvem pública das vítimas para obter documentos de interesse para o Irã, mas apenas após ganhar a confiança das vítimas – algo em que a Charming Kitten é especialista.

“Essas operações se iniciaram com táticas avançadas de engenharia social para conseguir um acesso inicial às redes das vítimas, muitas vezes envolvendo uma correspondência contínua para estabelecer confiança com a vítima”, afirmou a Mandiant.

“Somente após isso, as credenciais desejadas são obtidas e a autenticação multifator (MFA) é contornada, utilizando um site clonado para capturar o token MFA (que falhou) e, em seguida, enviando notificações push de MFA para a vítima (que teve sucesso).”

No intuito de ocultar suas ações e se camuflar, descobriu-se que o adversário se apoiava em ferramentas publicamente disponíveis, exfiltrando arquivos para uma conta OneDrive disfarçada como a organização da vítima e utilizando VPN e infraestrutura anônima para interagir com o ambiente comprometido.

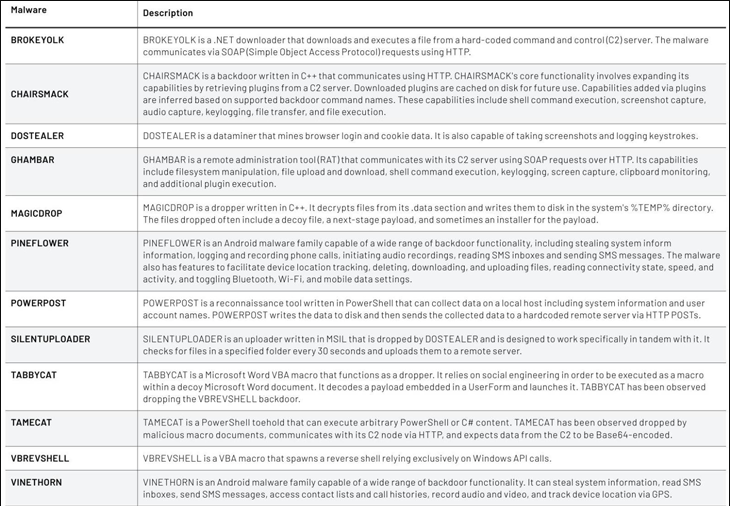

O APT42 também utiliza dois backdoors personalizados que servem como ponto de partida para a implantação de malware adicional ou para a execução de comandos manuais no dispositivo:

- NICECURL (também conhecido como BASICSTAR) – Um backdoor em VBScript capaz de baixar e executar módulos adicionais, incluindo mineração de dados e execução de comandos arbitrários.

- TAMECAT – Um ponto de apoio do PowerShell que pode executar conteúdo arbitrário do PowerShell ou C#.

Vale ressaltar que o NICECURL foi analisado anteriormente pela empresa de segurança cibernética Volexity em fevereiro de 2024, em relação a uma série de ataques cibernéticos direcionados a especialistas em políticas do Oriente Médio.

A Mandiant concluiu que “o APT42 manteve um foco relativo na coleta de informações e no direcionamento de vítimas semelhantes, apesar da guerra entre Israel e Hamas, que levou outros atores ligados ao Irã a se adaptarem, realizando atividades perturbadoras, destrutivas e de vazamento de informações”.

“Os métodos empregados pelo APT42 deixam uma pegada mínima e podem tornar a detecção e mitigação de suas atividades mais desafiadoras para os defensores da rede.”

+Mais

PF agiu contra fraudadores em contas Gov.br

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques