Mais de 1.600 imagens do Docker Hub disponíveis publicamente ocultam comportamentos maliciosos, incluindo mineradores de criptomoedas, segredos incorporados que podem ser usados como backdoors, sequestradores de DNS e redirecionadores de sites.

O Docker Hub é uma biblioteca de contêiner baseada em nuvem que permite que as pessoas pesquisem e baixem livremente imagens do Docker ou carreguem suas criações na biblioteca pública ou em repositórios pessoais.

Infelizmente, devido ao abuso do serviço por agentes de ameaças, mais de mil uploads maliciosos apresentam sérios riscos para usuários desavisados que implantam imagens carregadas de malware em contêineres hospedados localmente ou baseados em nuvem.

Muitas imagens maliciosas usam nomes que as disfarçam como projetos populares e confiáveis, então os agentes de ameaças claramente as carregaram para induzir os usuários a baixá-las.

Os pesquisadores da Sysdig analisaram o problema, tentando avaliar a escala do problema, e relataram as imagens encontradas que apresentam algum tipo de código ou mecanismo malicioso.

Armadilhas do Docker Hub

Além das imagens revisadas pelo Docker Library Project, que são verificadas como confiáveis, centenas de milhares de imagens com status desconhecido estão no serviço.

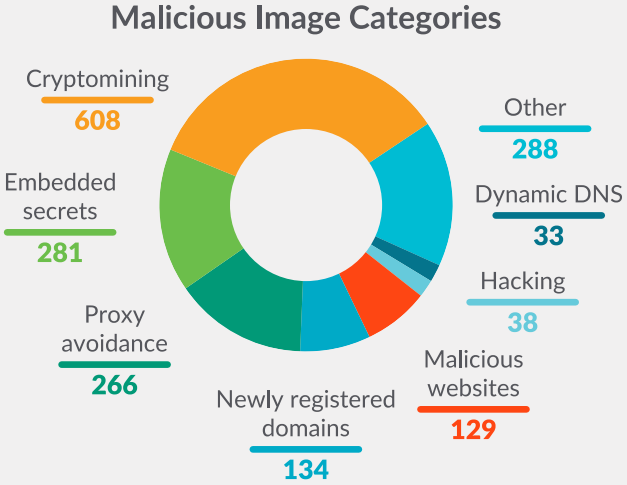

A Sysdig usou seus scanners automatizados para examinar 250.000 imagens não verificadas do Linux e identificou 1.652 delas como maliciosas.

A maior categoria foi a dos mineradores de criptomoedas, encontrada em 608 imagens de contêineres, visando recursos do servidor para minerar criptomoedas para os agentes de ameaças.

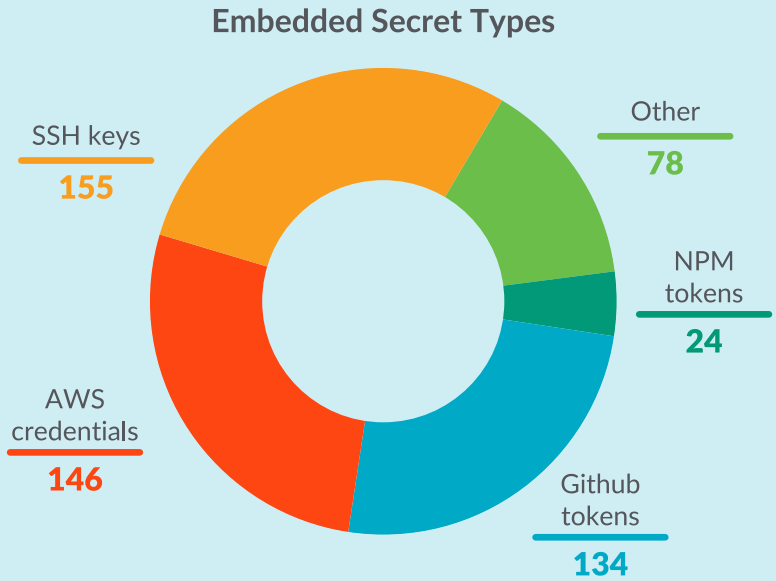

A segunda ocorrência mais comum foram imagens escondendo segredos embutidos, medindo 281 casos. Os segredos incorporados nessas imagens são chaves SSH, credenciais da AWS, tokens GitHub, tokens NPM e outros.

Sysdig comenta que esses segredos podem ter sido deixados em imagens públicas por engano ou intencionalmente injetados pelo agente da ameaça que os criou e carregou.

“Ao incorporar uma chave SSH ou uma chave de API no contêiner, o invasor pode obter acesso assim que o contêiner for implantado”, alerta Sysdig no relatório .

“Por exemplo, carregar uma chave pública para um servidor remoto permite que os proprietários da chave privada correspondente abram um shell e executem comandos via SSH, semelhante à implantação de um backdoor.”

Muitas imagens maliciosas descobertas pelo Sysdig usavam typosquatting para representar imagens legítimas e confiáveis, apenas para infectar os usuários com mineradores criptográficos.

Essa tática estabelece o terreno para alguns casos de grande sucesso, como os dois exemplos mostrados abaixo, que foram baixados quase 17.000 vezes.

O Typosquatting também garante que os usuários que digitarem incorretamente o nome de um projeto popular baixem uma imagem maliciosa, portanto, embora isso não produza grandes contagens de vítimas, ainda garante um fluxo constante de infecções.

.png)

Um problema de agravamento

Sysdig diz que em 2022, 61% de todas as imagens extraídas do Docker Hub vêm de repositórios públicos, um aumento de 15% em relação às estatísticas de 2021, então o risco para os usuários está aumentando.

Infelizmente, o tamanho da biblioteca pública do Docker Hub não permite que seus operadores examinem todos os uploads diariamente; portanto, muitas imagens maliciosas não são relatadas.

Sysdig também notou que a maioria dos agentes de ameaças carrega apenas algumas imagens maliciosas, portanto, mesmo que uma imagem arriscada seja removida e o uploader banido, isso não afeta significativamente o cenário de ameaças da plataforma.

12 thoughts on “Os repositórios do Docker Hub ocultam mais de 1.650 contêineres maliciosos”

Comments are closed.