Novos ataques de ransomware direcionados a organizações na Ucrânia, detectados pela primeira vez nesta segunda-feira, foram vinculados ao notório grupo de ameaças militares russo Sandworm.

A empresa de software eslovaca ESET, que detectou pela primeira vez essa onda de ataques, diz que o ransomware chamado RansomBoggs foi encontrado nas redes de várias organizações ucranianas.

“Embora o malware escrito em .NET seja novo, sua implantação é semelhante a ataques anteriores atribuídos ao Sandworm”, disse o Laboratório de Pesquisa da ESET .

“Existem semelhanças com ataques anteriores conduzidos por Sandworm: um script PowerShell usado para distribuir o ransomware .NET do controlador de domínio é quase idêntico ao visto em abril passado durante os ataques Industroyer2 contra o setor de energia”.

O script PowerShell usado para implantar cargas úteis do RansomBoggs nas redes das vítimas é conhecido como POWERGAP e também estava por trás da entrega do malware destrutivo CaddyWiper em ataques contra organizações ucranianas em março.

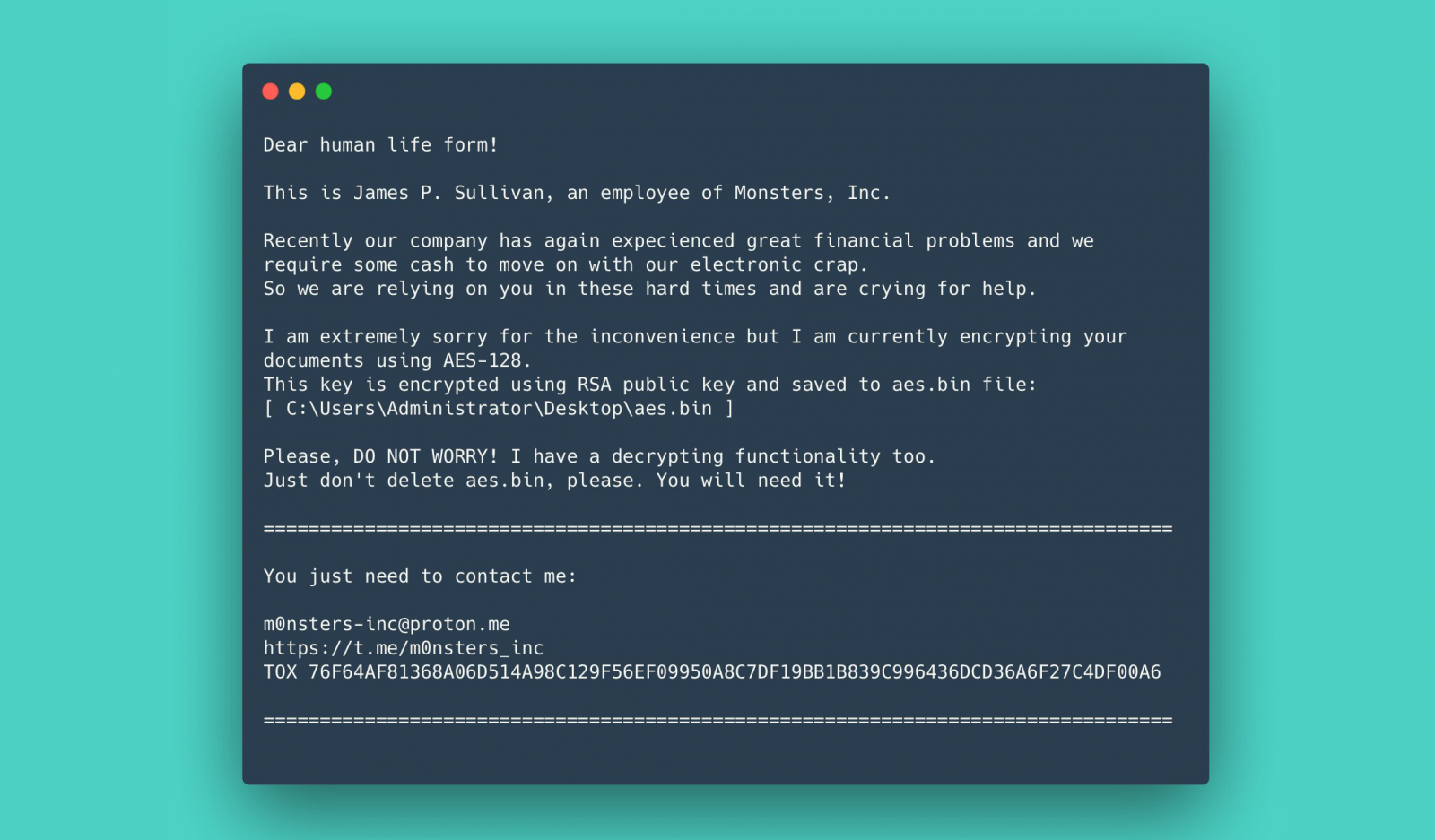

Depois de passar pela rede da vítima, o RansomBoggs criptografa arquivos usando AES-256 no modo CBC usando uma chave aleatória (gerada aleatoriamente, criptografada por RSA e gravada em aes.bin) e anexa uma extensão .chsch a todas as extensões de arquivos criptografados.

Dependendo da variante usada no ataque, a chave pública RSA pode ser codificada no próprio malware ou fornecida como um argumento.

Em sistemas criptografados, o ransomware também lança notas de resgate representando James P. Sullivan, o personagem principal do filme Monsters Inc, com outras referências também encontradas no código do malware.

No início deste mês, a Microsoft também vinculou o grupo de ciberespionagem Sandworm (rastreado por Redmond como IRIDIUM) a ataques de ransomware Prestige direcionados a empresas de transporte e logística na Ucrânia e na Polônia desde outubro.

“A campanha Prestige pode destacar uma mudança medida no cálculo de ataque destrutivo do IRIDIUM, sinalizando um risco aumentado para organizações que fornecem ou transportam diretamente assistência humanitária ou militar para a Ucrânia”, disse o MSTIC .

“De forma mais ampla, pode representar um risco maior para organizações na Europa Oriental que podem ser consideradas pelo estado russo como fornecendo apoio relacionado à guerra.”

Em fevereiro, um comunicado de segurança conjunto emitido pelas agências de segurança cibernética dos EUA e do Reino Unido também fixou o botnet Cyclops Blink no grupo de ameaça militar russo antes de sua interrupção , impedindo seu uso na natureza.

Sandworm é um grupo de hackers russos de elite ativos por pelo menos duas décadas que se acredita fazer parte da Unidade 74455 do Centro Principal de Tecnologias Especiais (GTsST) do GRU russo.

Eles foram previamente associados a ataques que levaram aos ataques do limpador KillDisk contra bancos na Ucrânia e aos apagões ucranianos de 2015 e 2016 [ 1 , 2 , 3 ].

Acredita-se também que Sandworm tenha desenvolvido o ransomware NotPetya, que causou bilhões de danos a partir de junho de 2017.

O Departamento de Justiça dos EUA acusou seis dos agentes do grupo em outubro de 2020 de coordenar operações de hackers relacionadas ao ataque de ransomware NotPetya, aos Jogos Olímpicos de Inverno de PyeongChang 2018 e às eleições francesas de 2017.

11 thoughts on “Novos ataques de ransomware na Ucrânia ligados a hackers russos Sandworm.”

Comments are closed.