Observou-se que uma extensão maliciosa para navegadores da Web baseados em Chromium é distribuída por meio de um ladrão de informações do Windows de longa data chamado ViperSoftX .

A empresa de segurança cibernética com sede na República Tcheca apelidou o complemento de navegador desonesto de VenomSoftX devido a seus recursos autônomos que permitem acessar visitas a sites, roubar credenciais e dados da área de transferência e até mesmo trocar endereços de criptomoeda por meio de um ataque adversário no meio (AiTM). .

O ViperSoftX, que surgiu pela primeira vez em fevereiro de 2020, foi caracterizado pela Fortinet como um trojan de acesso remoto baseado em JavaScript e ladrão de criptomoedas. O uso de uma extensão de navegador pelo malware para avançar em seus objetivos de coleta de informações foi documentado pelo analista de ameaças da Sophos, Colin Cowie , no início deste ano.

“Esse ladrão de vários estágios exibe recursos de ocultação interessantes, ocultos como pequenos scripts do PowerShell em uma única linha no meio de grandes arquivos de log aparentemente inocentes, entre outros”, disse Jan Rubín, pesquisador da Avast, em um relatório técnico.

“O ViperSoftX se concentra em roubar criptomoedas, troca de área de transferência, impressão digital da máquina infectada, bem como baixar e executar cargas adicionais arbitrárias ou executar comandos.”

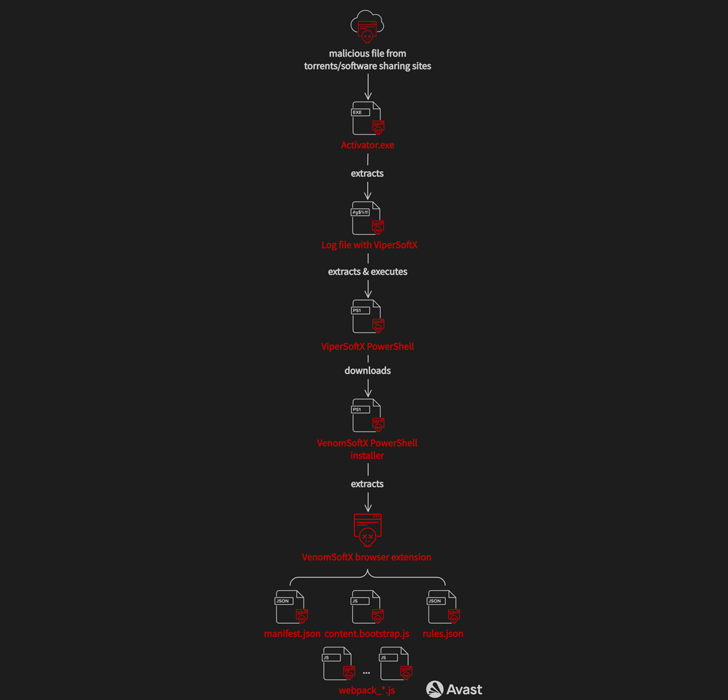

O vetor de distribuição usado para propagar o ViperSoftX é normalmente feito por meio de software crackeado para Adobe Illustrator e Microsoft Office que são hospedados em sites de compartilhamento de arquivos.

O arquivo executável baixado vem com uma versão limpa do software crackeado, juntamente com arquivos adicionais que configuram a persistência no host e abrigam o script ViperSoftX PowerShell.

As variantes mais recentes do malware também são capazes de carregar o complemento VenomSoftX, que é recuperado de um servidor remoto, para navegadores baseados no Chromium, como Google Chrome, Microsoft Edge, Opera, Brave e Vivaldi.

Isso é obtido pesquisando arquivos LNK para os aplicativos do navegador e modificando os atalhos com uma opção de linha de comando ” –load-extension ” que aponta para o caminho onde a extensão descompactada está armazenada.

“A extensão tenta se disfarçar como extensões de navegador conhecidas e comuns, como o Planilhas Google”, explicou Rubín. “Na realidade, o VenomSoftX é mais um ladrão de informações implantado na vítima inocente com permissões de acesso total a todos os sites que o usuário visita a partir do navegador infectado”.

Vale a pena notar que a tática –load-extension também foi usada por outro ladrão de informações baseado em navegador conhecido como ChromeLoader (também conhecido como Choziosi Loader ou ChromeBack).

O VenomSoftX, como o ViperSoftX, também é orquestrado para roubar criptomoedas de suas vítimas. Mas, ao contrário do último, que funciona como um cortador para redirecionar as transferências de fundos para uma carteira controlada pelo invasor, o VenomSoftX adultera as solicitações de API para trocas de criptografia para drenar os ativos digitais.

Os serviços visados pela extensão incluem Blockchain.com, Binance, Coinbase, Gate.io e Kucoin.

O desenvolvimento marca um novo nível de escalação para a troca tradicional da área de transferência, ao mesmo tempo em que não levanta nenhuma suspeita imediata, pois o endereço da carteira é substituído em um nível muito mais fundamental.

A Avast disse que detectou e bloqueou mais de 93.000 infecções desde o início de 2022, com a maioria dos usuários afetados localizados na Índia, EUA, Itália, Brasil, Reino Unido, Canadá, França, Paquistão e África do Sul.

Uma análise dos endereços de carteira codificados nas amostras revela que a operação rendeu a seus autores uma soma total de cerca de US$ 130.421 em 8 de novembro de 2022, em várias criptomoedas. Desde então, o ganho monetário coletivo caiu para US$ 104.500.

“Como as transações em blockchains/livros são inerentemente irreversíveis, quando o usuário verifica o histórico de transações de pagamentos posteriormente, já é tarde demais”, disse Rubín.

6 thoughts on “Este malware instala extensões de navegador maliciosas para roubar senhas e criptos dos usuários.”

Comments are closed.