A ferramenta baseada em Go , alimentada pelo banco de dados Open Source Vulnerabilities ( OSV ), foi projetada para conectar “a lista de dependências de um projeto com as vulnerabilidades que as afetam”, disse Rex Pan, engenheiro de software do Google, em uma postagem compartilhada com o The Hacker News.

“O OSV-Scanner gera informações de vulnerabilidade confiáveis e de alta qualidade que preenchem a lacuna entre a lista de pacotes de um desenvolvedor e as informações nos bancos de dados de vulnerabilidades”, acrescentou Pan.

A ideia é identificar todas as dependências transitivas de um projeto e destacar vulnerabilidades relevantes usando dados extraídos do banco de dados OSV.dev.

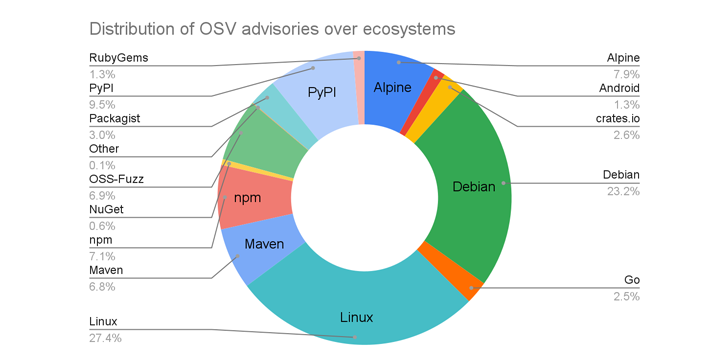

O Google afirmou ainda que a plataforma de código aberto suporta 16 ecossistemas, contando todos os principais idiomas, distribuições Linux (Debian e Alpine), bem como Android, Linux Kernel e OSS-Fuzz .

O resultado dessa expansão é que o OSV.dev é um repositório para mais de 38.000 alertas, acima dos 15.000 alertas de segurança de um ano atrás, com Linux (27,4%), Debian (23,2%), PyPI (9,5%), Alpine (7,9 %) e npm (7,1%) ocupando os cinco primeiros lugares.

Quanto aos próximos passos, o gigante da internet observou que está trabalhando para incorporar suporte para falhas C/C++ construindo um “banco de dados de alta qualidade” que envolve a adição de “metadados de nível de confirmação precisos aos CVEs”.

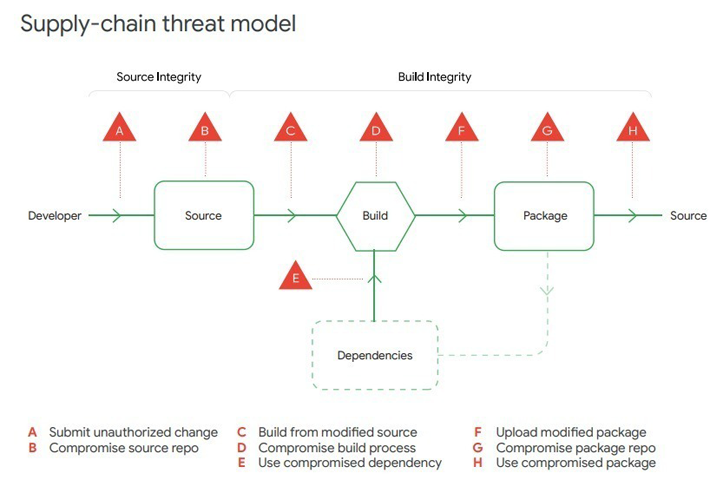

O OSV-Scanner chega quase dois meses depois que o Google lançou o GUAC – abreviação de Graph for Understanding Artifact Composition – para complementar os níveis da cadeia de suprimentos para artefatos de software ( SLSA ou “salsa”) como parte de seus esforços para fortalecer a segurança da cadeia de suprimentos de software .

Na semana passada, o Google também publicou um novo relatório ” Perspectives on Security ” pedindo às organizações que desenvolvam e implantem uma estrutura SLSA comum para evitar adulterações, melhorar a integridade e proteger pacotes contra possíveis ameaças.

Outras recomendações apresentadas pela empresa incluem assumir responsabilidades adicionais de segurança de código aberto e adotar uma abordagem mais holística para lidar com riscos como os apresentados pela vulnerabilidade Log4j e pelo incidente SolarWinds nos últimos anos.

“Os ataques à cadeia de suprimentos de software geralmente exigem forte aptidão técnica e compromisso de longo prazo para serem executados”, disse a empresa. “Atores sofisticados são mais propensos a ter a intenção e a capacidade de conduzir esses tipos de ataques”.

“A maioria das organizações é vulnerável a ataques à cadeia de suprimentos de software porque os invasores dedicam tempo para atingir provedores terceirizados com conexões confiáveis às redes de seus clientes. Eles então usam essa confiança para se aprofundar nas redes de seus alvos finais.”

4 thoughts on “Google lança ferramenta OSV-Scanner para identificar vulnerabilidades de código aberto”

Comments are closed.