Vulnerabilidades em aplicativos móveis expuseram os modelos de carros Hyundai e Genesis após 2012 a ataques remotos que permitiam desbloquear e até ligar os veículos.

Pesquisadores de segurança do Yuga Labs descobriram os problemas e exploraram superfícies de ataque semelhantes na plataforma de “veículo inteligente” SiriusXM usada em carros de outros fabricantes (Toyota, Honda, FCA, Nissan, Acura e Infinity) que permitiam “desbloquear remotamente, iniciar , localize, pisque e buzine” para eles.

Até o momento, os pesquisadores não publicaram descrições técnicas detalhadas de suas descobertas, mas compartilharam algumas informações no Twitter, em dois tópicos separados ( Hyundai , SiriusXM ).

Problemas com a Hyundai

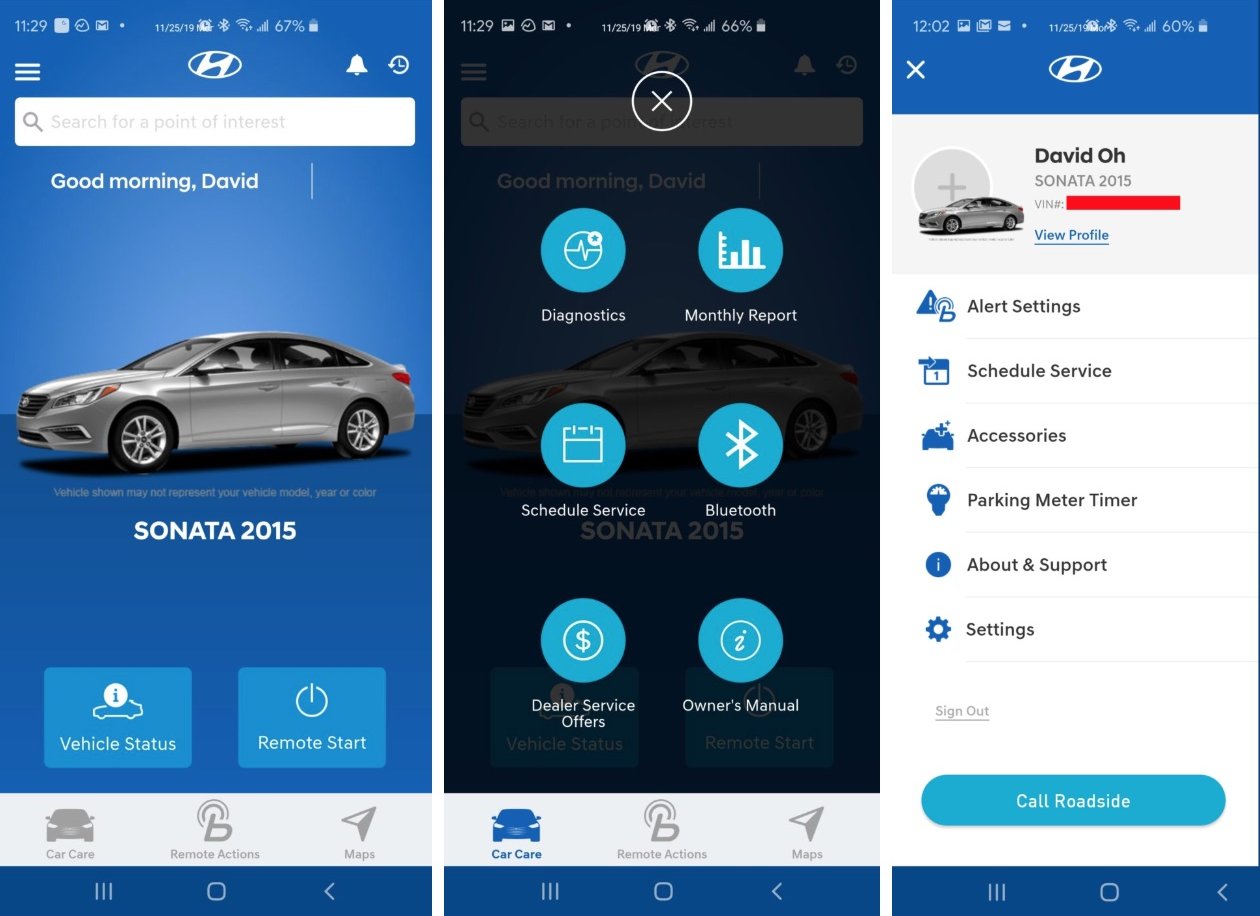

Os aplicativos móveis da Hyundai e Genesis, denominados MyHyundai e MyGenesis, permitem que usuários autenticados iniciem, parem, tranquem e destranquem seus veículos.

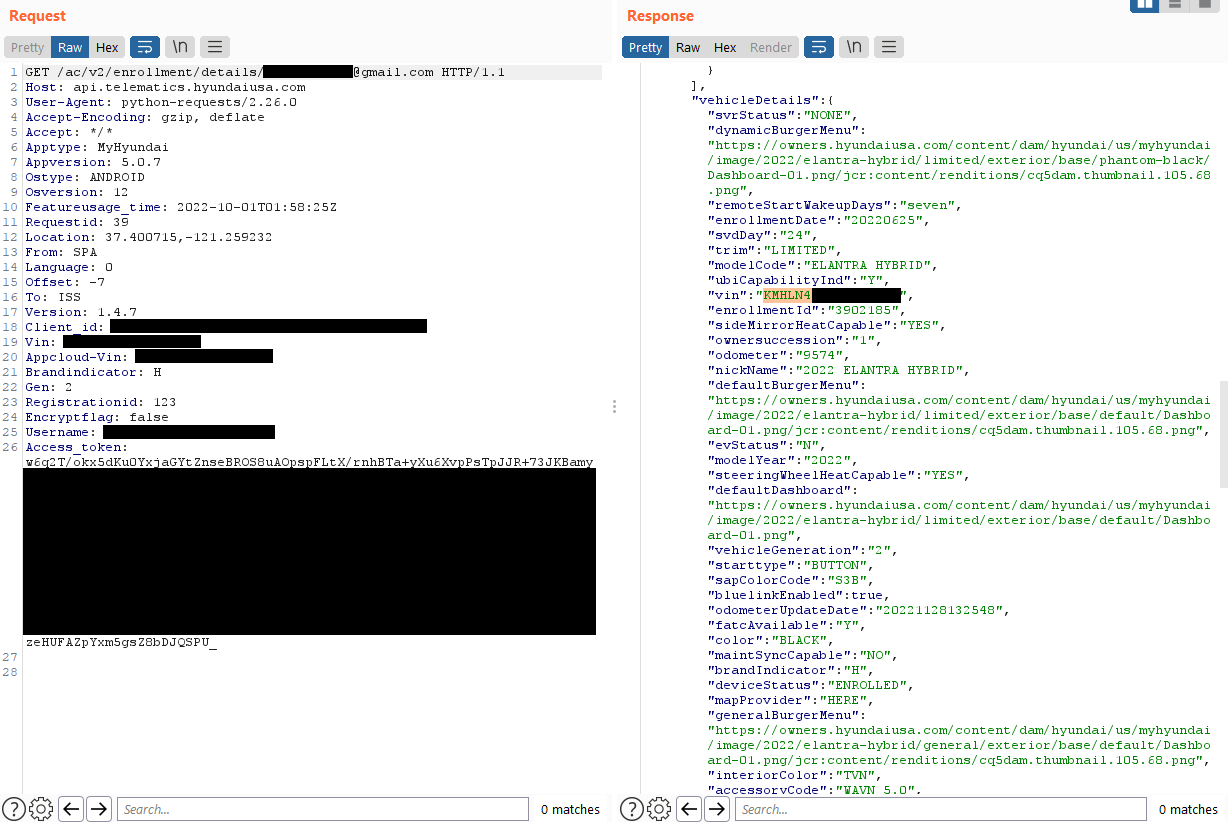

Depois de interceptar o tráfego gerado pelos dois aplicativos, os pesquisadores o analisaram e conseguiram extrair chamadas de API para uma investigação mais aprofundada.

Eles descobriram que a validação do proprietário é feita com base no endereço de e-mail do usuário, que foi incluído no corpo JSON das solicitações POST.

Em seguida, os analistas descobriram que o MyHyundai não exigia confirmação por e-mail no momento do registro. Eles criaram uma nova conta usando o endereço de e-mail do alvo com um caractere de controle adicional no final.

Por fim, eles enviaram uma solicitação HTTP para o endpoint da Hyundai contendo o endereço falsificado no token JSON e o endereço da vítima no corpo JSON, ignorando a verificação de validade.

Para verificar se poderiam usar esse acesso para um ataque ao carro, eles tentaram destravar um carro Hyundai usado para a pesquisa. Alguns segundos depois, o carro destrancou.

O ataque em várias etapas acabou sendo inserido em um script Python personalizado, que precisava apenas do endereço de e-mail do alvo para o ataque.

Problemas do SiriusXM

SiriusXM é, entre outras coisas, um provedor de serviços de telemática veicular usado por mais de 15 fabricantes de automóveis. O fornecedor afirma operar 12 milhões de carros conectados que executam mais de 50 serviços em uma plataforma unificada.

Os analistas do Yuga Labs descobriram que os aplicativos móveis para Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru e Toyota usam a tecnologia SiriusXM para implementar recursos de gerenciamento remoto de veículos.

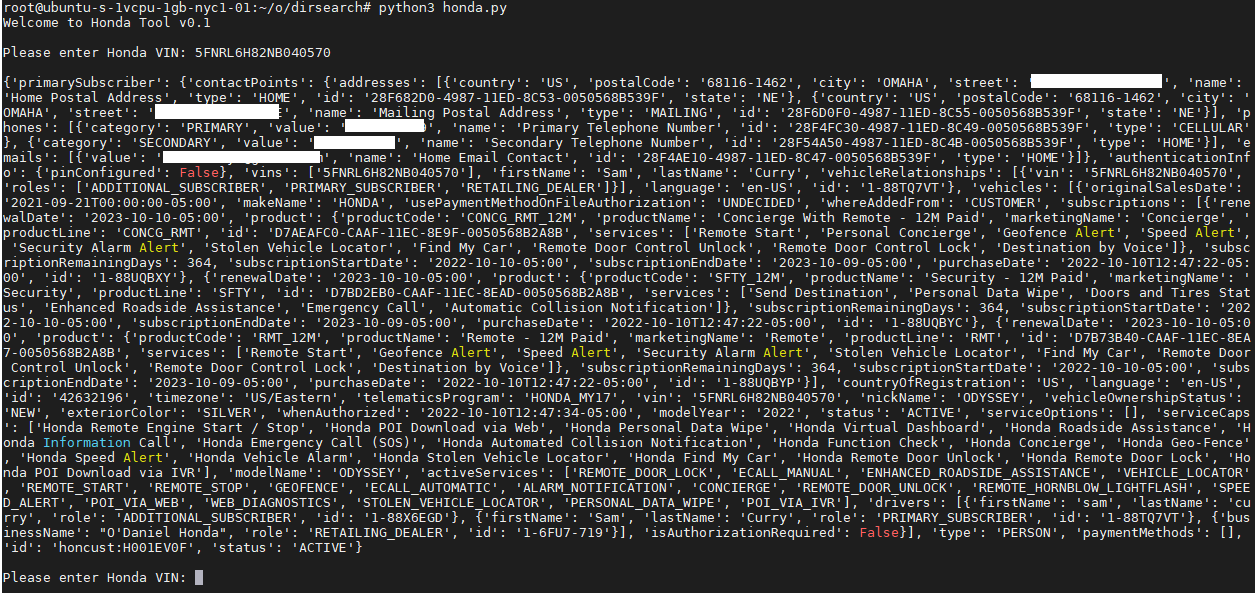

Eles inspecionaram o tráfego de rede do aplicativo da Nissan e descobriram que era possível enviar solicitações HTTP forjadas para o endpoint apenas conhecendo o número de identificação do veículo (VIN) do alvo.

A resposta à solicitação não autorizada continha o nome, número de telefone, endereço e detalhes do veículo do alvo.

Considerando que os VINs são fáceis de localizar em carros estacionados, geralmente visíveis em uma placa onde o painel encontra o para-brisa, um invasor pode acessá-lo facilmente. Esses números de identificação também estão disponíveis em sites especializados em venda de carros, para que os potenciais compradores possam consultar o histórico do veículo.

Além da divulgação de informações, as requisições também podem carregar comandos para executar ações nos carros.

A BleepingComputer entrou em contato com a Hyundai e a SiriusXM para perguntar se os problemas acima foram explorados contra clientes reais, mas não recebeu uma resposta até o momento da publicação.

Antes de publicar os detalhes, a Yuga Labs informou a Hyundai e a SiriusXM sobre as falhas e riscos associados. Os dois fornecedores corrigiram as vulnerabilidades.

Atualização 1 (12/1) – O pesquisador Sam Curry esclareceu ao BleepingComputer o que os comandos no gabinete SiriusXM podem fazer, enviando o seguinte comentário:

Para cada uma das marcas de carros (usando SiriusXM) fabricadas após 2015, elas podem ser rastreadas remotamente, bloqueadas/desbloqueadas, iniciadas/paradas, buzinadas ou seus faróis piscam apenas sabendo seu número VIN.

Para carros construídos antes disso, a maioria deles ainda está conectada ao SiriusXM e seria possível digitalizar seu número VIN através do para-brisa e assumir o controle de sua conta SiriusXM, revelando seu nome, número de telefone, endereço e informações de cobrança conectadas ao SiriusXM. conta.

Atualização 2 (12/1) – Um porta-voz da Hyundai compartilhou o seguinte comentário com o BleepingComputer:

A Hyundai trabalhou diligentemente com consultores terceirizados para investigar a suposta vulnerabilidade assim que os pesquisadores a chamaram a atenção.

É importante ressaltar que, além dos veículos Hyundai e contas pertencentes aos próprios pesquisadores, nossa investigação indicou que nenhum veículo ou conta de cliente foi acessado por outros como resultado das questões levantadas pelos pesquisadores.

Também observamos que, para empregar a suposta vulnerabilidade, era necessário conhecer o endereço de e-mail associado à conta e ao veículo específicos da Hyundai, bem como o script da Web específico empregado pelos pesquisadores.

No entanto, a Hyundai implementou contramedidas dias após a notificação para aumentar ainda mais a segurança de nossos sistemas. A Hyundai também gostaria de esclarecer que não fomos afetados pela falha de autorização do SXM.

Valorizamos nossa colaboração com pesquisadores de segurança e agradecemos a assistência desta equipe.

5 thoughts on “Bugs do aplicativo Hyundai permitiram que hackers desbloqueassem e ligassem carros remotamente.”

Comments are closed.