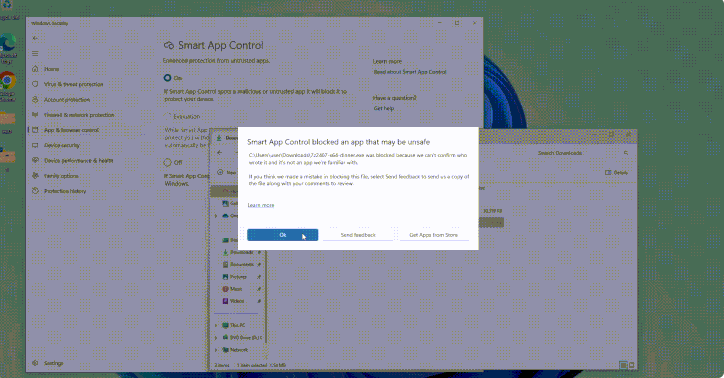

Pesquisadores de segurança cibernética descobriram fraquezas de design no Windows Smart App Control e no SmartScreen da Microsoft que podem permitir que agentes de ameaças obtenham acesso inicial aos ambientes alvo sem emitir nenhum aviso.

O Smart App Control ( SAC ) é um recurso de segurança alimentado por nuvem introduzido pela Microsoft no Windows 11 para bloquear aplicativos maliciosos, não confiáveis e potencialmente indesejados de serem executados no sistema. Nos casos em que o serviço não consegue fazer uma previsão sobre o aplicativo, ele verifica se ele está assinado ou tem uma assinatura válida para ser executado.

SmartScreen

O SmartScreen, que foi lançado junto com o Windows 10, é um recurso de segurança similar que determina se um site ou um aplicativo baixado é potencialmente malicioso. Ele também aproveita uma abordagem baseada em reputação para proteção de URL e aplicativo.

“O Microsoft Defender SmartScreen avalia os URLs de um site para determinar se eles são conhecidos por distribuir ou hospedar conteúdo inseguro”, observa Redmond em sua documentação.

“Ele também fornece verificações de reputação para aplicativos, verificando programas baixados e a assinatura digital usada para assinar um arquivo. Se uma URL, um arquivo, um aplicativo ou um certificado tiver uma reputação estabelecida, os usuários não veem nenhum aviso. Se não houver reputação, o item é marcado como um risco maior e apresenta um aviso ao usuário.”

Também vale mencionar que quando o SAC está ativado, ele substitui e desativa o Defender SmartScreen.

“O Smart App Control e o SmartScreen têm uma série de fraquezas fundamentais de design que podem permitir acesso inicial sem avisos de segurança e interação mínima do usuário”, disse o Elastic Security Labs em um relatório compartilhado com o The Hacker News.

Uma das maneiras mais fáceis de contornar essas proteções é assinar o aplicativo com um certificado legítimo de Validação Estendida (EV), uma técnica já explorada por agentes mal-intencionados para distribuir malware, como evidenciado recentemente no caso do HotPage .

Alguns dos outros métodos que podem ser usados para evasão de detecção estão listados abaixo –

- Sequestro de reputação, que envolve identificar e redirecionar aplicativos com boa reputação para contornar o sistema (por exemplo, JamPlus ou um interpretador AutoHotkey conhecido)

- Semeadura de reputação, que envolve o uso de um binário aparentemente inócuo controlado pelo invasor para desencadear o comportamento malicioso devido a uma vulnerabilidade em um aplicativo ou após um certo tempo.

- Adulteração de reputação, que envolve alterar certas seções de um binário legítimo (por exemplo, calculadora) para injetar shellcode sem perder sua reputação geral

- LNK Stomping, que envolve a exploração de um bug na maneira como os arquivos de atalho do Windows (LNK) são manipulados para remover a tag mark-of-the-web ( MotW ) e contornar as proteções do SAC, devido ao fato de que o SAC bloqueia arquivos com o rótulo.

“Isso envolve a criação de arquivos LNK que têm caminhos de destino ou estruturas internas não padrão”, disseram os pesquisadores. “Quando clicados, esses arquivos LNK são modificados pelo explorer.exe com a formatação canônica. Essa modificação leva à remoção do rótulo MotW antes que as verificações de segurança sejam realizadas.”

“Sistemas de proteção baseados em reputação são uma camada poderosa para bloquear malware de commodities”, disse a empresa. “No entanto, como qualquer técnica de proteção, eles têm fraquezas que podem ser contornadas com algum cuidado. As equipes de segurança devem examinar os downloads cuidadosamente em sua pilha de detecção e não confiar apenas em recursos de segurança nativos do sistema operacional para proteção nesta área.”

Fontes: The Hacker News

+Mais

PF agiu contra fraudadores em contas Gov.br

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques