Os pesquisadores da Proofpoint revelaram mais detalhes técnicos sobre o SocGholish, a variante de malware que identificaram no início deste mês , destacando suas táticas notáveis que diferem das campanhas de phishing tradicionais.

A Proofpoint de acordo com uma postagem no blog na terça-feira, o SocGholish se desvia da norma ao renunciar a todos os itens básicos clássicos do phishing moderno, como incutir um senso de urgência, promessas de recompensas e desorientação. Em vez disso, os pesquisadores descobriram que o SocGholish é aproveitado em campanhas de e-mail com injeções em sites, visando principalmente organizações com extensas campanhas de marketing ou forte Search Engine Optimization.

“[SocGholish] realmente é sofisticado. Não gosto de usar a palavra ‘sofisticado’ quando se trata de ameaças em geral, mas esse ator [juntamente com] seu ciclo de vida de desenvolvimento e várias técnicas realmente estão muito acima de outros atores”, Andrew Northern, pesquisador sênior de ameaças da Proofpoint , disse durante um evento virtual na terça-feira.

Drew Schmitt, consultor de gerenciamento de segurança e analista líder da GuidePoint Security, expandiu esse ponto, dizendo à SC Media em um e-mail que SocGholish não havia sido observado usando esse vetor de ataque antes, e seus ataques baseados em e-mail combinados com infecções de estilo de download “é único no sentido de que explicitamente evita ter características que o usuário médio seria capaz de detectar e identificar”.

A Proofpoint twittou pela primeira vez sobre os ataques do SocGholish em 2 de novembro, revelando que o malware infectou mais de 250 sites de notícias dos EUA. A empresa disse ter observado injeções intermitentes em uma empresa de mídia que fornece conteúdo por meio de Javascript para seus parceiros. O agente da ameaça, rastreado pela Proofpoint como TA569, modificou a base de código do Javascript benigno e usou a empresa de mídia para implantar o SocGholish, o que pode resultar em um perigoso ataque à cadeia de suprimentos.

Os pesquisadores da Proofpoint disseram à SC Media que o agente da ameaça não está mirando diretamente na indústria de mídia, mas usando essas empresas como seus mecanismos de entrega. As vítimas pretendidas são os consumidores que visitam esses sites.

“Os atores são oportunistas e injetarão os scripts sempre que puderem: em páginas de destino, em recursos de estilo de terceiros, rastreadores e scripts”, disse Sherrod DeGrippo, vice-presidente de pesquisa de ameaças na detecção da Proofpoint. “Eles contam com a entidade comprometida sendo uma organização legítima e tráfego de e-mail natural, como newsletters, esforços de marketing e boletins, para direcionar o tráfego para esses sites. No caso de agências de notícias on-line, os artigos geralmente são otimizados para mecanismos de pesquisa, portanto, a pesquisa ad hoc também levaria vítimas em potencial aos sites comprometidos”.

Matthew Fulmer, gerente de engenharia de inteligência cibernética da Deep Instinct, acrescentou que o SocGholish é notável porque não é apenas um ataque para obter credenciais, mas para obter persistência e movimento lateral para descartar cargas adicionais de malware, que podem incluir ransomware ou outras ameaças. .

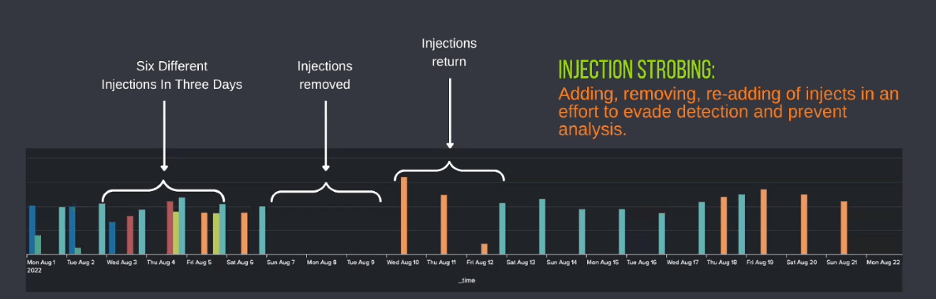

A sessão virtual de terça-feira também destacou como o grupo aplicou strobing de injeção, uma técnica que adiciona, remove e adiciona novamente injeções para evitar a detecção e impedir a análise.

Northern disse que uma motivação potencial para o TA569 manipular hosts injetados é confundir os respondentes de incidentes e impedi-los de analisar o malware. Ele disse que também pode ser o resultado de os invasores atingirem sua cota de entrega de outras cargas úteis.

“Existem muitas razões pelas quais eles podem estar aplicando essas injeções, mas o principal aqui é que você não se apresse em dizer que se trata de um falso positivo”, disse Northern. “Se você é um respondente e diz que é um falso positivo porque não consegue encontrá-lo, vai descartar as etapas subsequentes de verificação desse host para ver se há algum movimento lateral”.

Para se defender contra os agentes de ameaças, a Northern sugeriu que as organizações tivessem seus registros WMI, assinatura, consumidor e gatilhos ativados e centralizassem esses registros para monitorar a atividade pós-exploração.

Schmitt alertou que a detecção do malware SocGholish é um ótimo lembrete da ameaça sob ataques à cadeia de suprimentos.

“Embora não seja observado com tanta frequência quanto outros mecanismos de ataque, o uso controlado de um comprometimento da cadeia de suprimentos, conforme observado recentemente pelo SocGholish, pode ser uma indicação de um foco ainda mais concentrado na alavancagem dos ataques à cadeia de suprimentos em geral”, disse Schmitt.

2 thoughts on “SocGholish obtém sucesso por meio de novas técnicas de e-mail”

Comments are closed.