Uma nova campanha de phishing está mirando compradores de comércio eletrônico na Europa e nos Estados Unidos com páginas falsas que imitam marcas legítimas com o objetivo de roubar suas informações pessoais antes da temporada de compras da Black Friday.

Black Friday

“A campanha alavancou a atividade de compras on-line intensificada em novembro, a temporada de pico para descontos da Black Friday. O agente da ameaça usou produtos com desconto falsos como iscas de phishing para enganar as vítimas a fornecer seus Dados do Titular do Cartão (CHD) e Dados de Autenticação Sensíveis (SAD) e Informações de Identificação Pessoal (PII)”, disse a EclecticIQ .

A atividade, observada pela primeira vez no início de outubro de 2024, foi atribuída com alta confiança a um ator de ameaça chinês com motivação financeira, codinome SilkSpecter. Algumas das marcas personificadas incluem IKEA, LLBean, North Face e Wayfare.

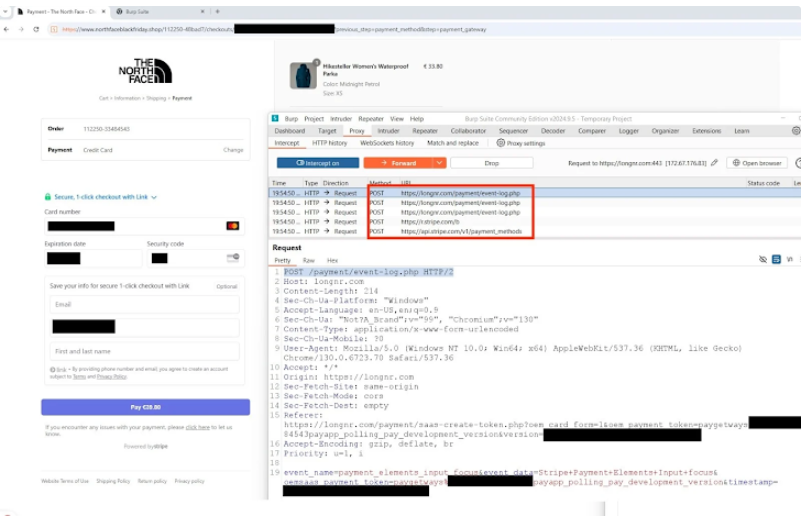

Foi descoberto que os domínios de phishing usam domínios de nível superior (TLDs) como .top, .shop, .store e .vip, frequentemente fazendo typosquatting de nomes de domínio de organizações legítimas de comércio eletrônico como uma forma de atrair vítimas (por exemplo, northfaceblackfriday[.]shop). Esses sites promovem descontos inexistentes, enquanto coletam furtivamente informações dos visitantes.

A flexibilidade e credibilidade do kit de phishing são aprimoradas usando um componente do Google Translate que modifica dinamicamente o idioma do site com base nos marcadores de geolocalização das vítimas. Ele também implanta rastreadores como OpenReplay, TikTok Pixel e Meta Pixel para manter o controle sobre a eficácia dos ataques.

O objetivo final da campanha é capturar qualquer informação financeira confidencial inserida pelos usuários como parte de pedidos falsos, com os invasores usando o Stripe para processar as transações e dar a eles uma ilusão de legitimidade, quando, na realidade, os dados do cartão de crédito são exfiltrados para servidores sob seu controle.

Além disso, as vítimas são solicitadas a fornecer seus números de telefone, uma ação provavelmente motivada pelos planos do agente de ameaças de conduzir ataques de smishing e vishing subsequentes para capturar detalhes adicionais, como códigos de autenticação de dois fatores (2FA).

“Ao se passar por entidades confiáveis, como instituições financeiras ou plataformas de comércio eletrônico conhecidas, o SilkSpecter provavelmente poderia contornar barreiras de segurança, obter acesso não autorizado às contas das vítimas e iniciar transações fraudulentas”, disse a EclecticIQ.

Atualmente, não está claro como essas URLs são disseminadas, mas suspeita-se que envolvam contas de mídia social e envenenamento de otimização de mecanismos de busca (SEO).

As descobertas foram divulgadas semanas após a equipe de Pesquisa e Inteligência de Ameaças Satori da HUMAN detalhar outra operação de fraude ampla e contínua, chamada Phish ‘n’ Ships, que envolve lojas virtuais falsas que também abusam de provedores de pagamento digital como Mastercard e Visa para desviar dinheiro e informações de cartão de crédito dos consumidores.

Dizem que o esquema desonesto está ativo desde 2019, infectando mais de 1.000 sites legítimos para configurar listas de produtos falsas e usar táticas de SEO de chapéu preto para aumentar artificialmente a classificação do site nos resultados do mecanismo de busca. Os processadores de pagamento bloquearam as contas dos agentes da ameaça, restringindo sua capacidade de sacar.

“O processo de checkout então passa por uma loja virtual diferente, que se integra a um dos quatro processadores de pagamento para concluir o checkout”, disse a empresa . “E embora o dinheiro do consumidor vá para o agente da ameaça, o item nunca chegará.”

O uso de envenenamento de SEO para redirecionar usuários para páginas falsas de e-commerce é um fenômeno generalizado. De acordo com a Trend Micro, tais ataques envolvem a instalação de malware de SEO em sites comprometidos, que são então responsáveis por garantir que as páginas apareçam no topo dos resultados de mecanismos de busca.

“Esses malwares de SEO são instalados em sites comprometidos para interceptar solicitações de servidores web e retornar conteúdos maliciosos”, observou a empresa . “Ao fazer isso, os agentes de ameaças podem enviar um sitemap criado para mecanismos de busca e indexar páginas de isca geradas.”

“Isso contamina os resultados da pesquisa, fazendo com que as URLs de sites comprometidos apareçam em pesquisas por nomes de produtos que eles não manipulam de fato. Consequentemente, os usuários do mecanismo de busca são direcionados a visitar esses sites. O malware de SEO então intercepta o manipulador de solicitação e redireciona o navegador do usuário para sites falsos de e-commerce.”

Além das fraudes relacionadas a compras, os usuários dos serviços postais na região dos Bálcãs se tornaram alvos de um golpe de entrega fracassado que usa o Apple iMessage para enviar mensagens alegando ser do serviço postal, instruindo os destinatários a clicar em um link para inserir informações pessoais e financeiras para concluir a entrega.

“As vítimas seriam então solicitadas a fornecer suas informações pessoais, incluindo nome, endereço residencial ou comercial e informações de contato, que os cibercriminosos coletarão e usarão para futuras tentativas de phishing”, disse o Group-IB .

“Sem dúvida, depois que o pagamento é feito pelas vítimas, o dinheiro fica irrecuperável e os cibercriminosos ficam incontactáveis, resultando na perda de informações pessoais e dinheiro por parte de suas vítimas.”

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões