CVE-2022-31704

A VMware divulgou quatro vulnerabilidades em 24 de janeiro que afetam o software vRealize Log Insight de coleta e análise de logs da VMware . Eles incluem falha de travessia de diretório CVE-2022-31706, com uma pontuação básica CVSSv3 crítica de 9,8; falha de controle de acesso quebrada CVE-2022-31704, também com uma pontuação básica CVSSv3 crítica de 9,8; falha de divulgação de informações CVE-2022-31711, com pontuação básica CVSSv3 moderada de 5,3; e falha de desserialização CVE-2022-31710, com uma pontuação básica CVSSv3 de 7,5.

As atualizações para as vulnerabilidades estão disponíveis para o VMware vRealize Log Insight na versão 8.10.2. A VMware também publicou soluções alternativas para os clientes afetados. De acordo com o comunicado , todas as quatro falhas foram relatadas pela Zero Day Initiative da Trend Micro.

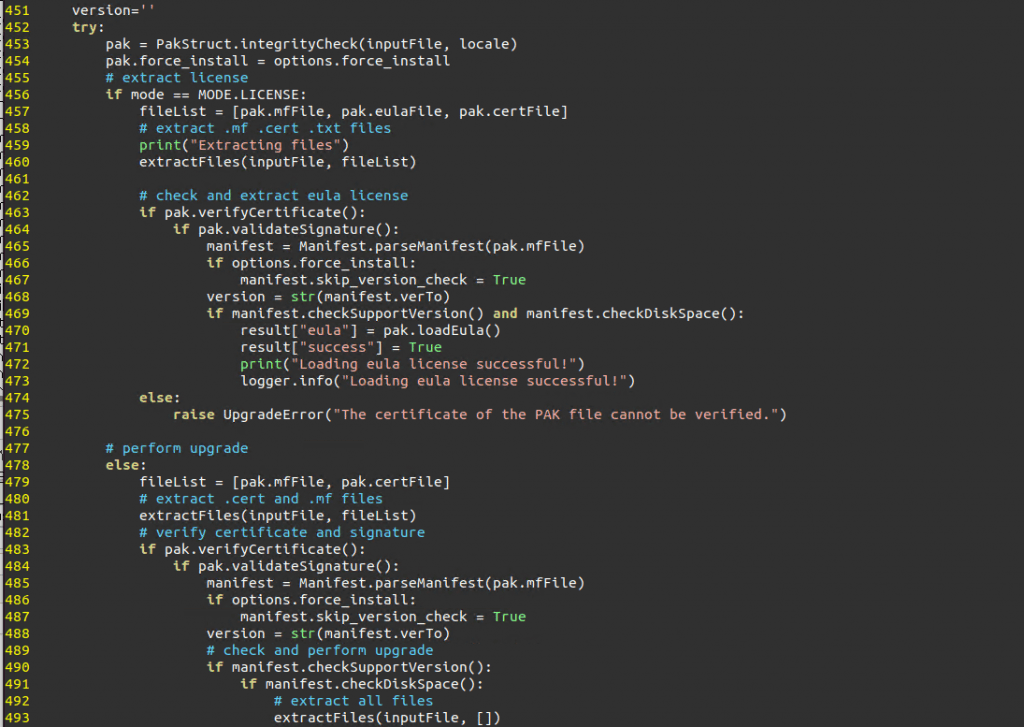

A VMware disse no comunicado que o CVE-2022-31706 e o CVE-2022-31704 são capazes de execução remota de código. No entanto, na terça-feira, Horizon3.ai publicou detalhes técnicos e uma exploração de prova de conceito para CVE-2022-31706, CVE-2022-31704 e CVE-2022-31711, que podem ser encadeados para executar código remotamente. A empresa já havia publicado uma postagem no blog na sexta-feira contendo indicadores de comprometimento, bem como detalhes técnicos para a exploração do POC.

O desenvolvedor de exploração do Horizon3.ai, James Horseman, escreveu na postagem do blog de sexta-feira que a cadeia é “fácil de explorar”, embora os invasores precisem de infraestrutura para entregar malware.

“Além disso, como é improvável que este produto seja exposto à Internet, o invasor provavelmente já estabeleceu uma posição em outro lugar da rede”, escreveu Horseman. “Esta vulnerabilidade permite a execução remota de código como root, essencialmente dando ao invasor controle completo sobre o sistema. Se um usuário determinar que foi comprometido, é necessária uma investigação adicional para determinar qualquer dano causado por um invasor.”

Horseman pediu aos clientes que atualizem suas instâncias ou apliquem soluções alternativas, acrescentando que, embora alguns provavelmente já o tenham feito, “esperamos que muitos ainda não tenham corrigido”. Ele também observou que uma pesquisa Shodan revelou apenas 45 instâncias expostas publicamente na Internet, já que o vRealize Log Insight é normalmente usado em uma rede interna.

Em um e-mail para a TechTarget Editorial, Horseman explicou por que a Horizon3.ai decidiu lançar o exploit POC logo após a divulgação da VMware.

“Existem muitos fatores que determinam nosso cronograma de lançamento”, disse ele. “A complexidade do ataque desta exploração é tão baixa que liberar um POC para a comunidade é mais valioso do que não. O POC permite que os defensores ajustem suas ferramentas para detectar e prevenir esta exploração.”

Dustin Childs, gerente de comunicações da ZDI, disse ao editorial da TechTarget que as quatro vulnerabilidades VMware no vRealize Log Insight foram relatadas à ZDI por um pesquisador anônimo.

“Embora o pesquisador não tenha especificado como encontrou essa vulnerabilidade, com base em seu artigo, eles provavelmente examinaram os arquivos Java JAR usados pelo pacote VMware vRealize”, disse Childs. “Temos alguns outros relatórios de bugs da VMware aguardando resolução e provavelmente publicaremos no blog sobre os detalhes assim que todos forem resolvidos pela VMware”.

A VMware atualizou na terça-feira seu comunicado para observar que “confirmou que o código de exploração para CVE-2022-31706, CVE-2022-31704 e CVE-2022-31710 foi publicado”.

4 thoughts on “POC para vulnerabilidades do VMware lançada pela Horizon3.ai”

Comments are closed.