Clipper malware

Pirataria de Windows 10 ISOs instala Clipper malware via partições EFI

Os hackers estão distribuindo o Windows 10 usando torrents que ocultam sequestradores de criptomoeda na partição EFI (Extensible Firmware Interface) para evitar a detecção.

A partição EFI é uma pequena partição do sistema que contém o bootloader e os arquivos relacionados executados antes da inicialização do sistema operacional. É essencial para sistemas alimentados por UEFI que substituem o BIOS agora obsoleto.

Houve ataques utilizando partições EFI modificadas para ativar malware de fora do contexto do sistema operacional e suas ferramentas de defesa, como no caso do BlackLotus. No entanto, os ISOs piratas do Windows 10 descobertos pelos pesquisadores do Dr. Web apenas usam o EFI como um espaço de armazenamento seguro para os componentes do clipper.

Como as ferramentas antivírus padrão geralmente não verificam a partição EFI, o malware pode potencialmente ignorar as detecções de malware.

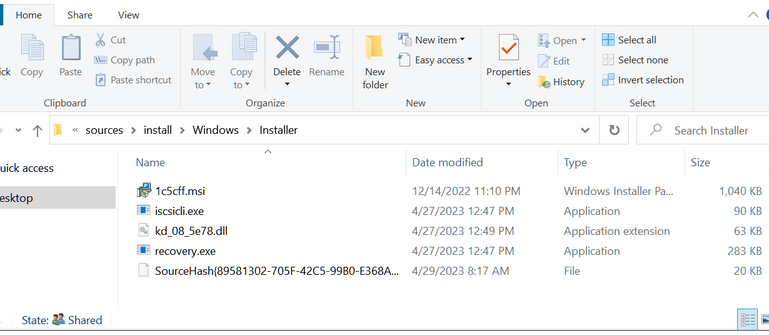

O relatório do Dr. Web explica que as compilações maliciosas do Windows 10 ocultam os seguintes aplicativos no diretório do sistema:

- \Windows\Installer\iscsicli.exe (conta-gotas)

- \Windows\Installer\recovery.exe (injetor)

- \Windows\Installer\kd_08_5e78.dll (clipper)

Fonte: BleepingComputer

Quando o sistema operacional é instalado usando o ISO, uma tarefa agendada é criada para iniciar um conta-gotas chamado iscsicli.exe, que monta a partição EFI como a unidade “M:\”. Depois de montado, o conta-gotas copia os outros dois arquivos, recovery.exe e kd_08_5e78.dll, para a unidade C:\.

O Recovery.exe é então iniciado, o que injeta a DLL do malware clipper no processo legítimo do sistema %WINDIR%\System32\Lsaiso.exe por meio de esvaziamento do processo.

Após ser injetado, o clipper verificará se o arquivo C:\Windows\INF\scunown.inf existe ou se alguma ferramenta de análise está rodando, como Process Explorer, Task Manager, Process Monitor, ProcessHacker, etc.

Se forem detectados, o clipper não substituirá os endereços de carteira criptográfica para evitar a detecção por pesquisadores de segurança.

Depois que o clipper estiver em execução, ele monitorará a área de transferência do sistema em busca de endereços de carteira de criptomoeda. Se algum for encontrado, eles serão substituídos imediatamente por endereços sob o controle do invasor.

Isso permite que os agentes de ameaças redirecionem os pagamentos para suas contas, o que, de acordo com o Dr. Web, rendeu a eles pelo menos $ 19.000 em criptomoeda nos endereços de carteira que os pesquisadores conseguiram identificar.

Esses endereços foram extraídos do seguinte ISO do Windows compartilhado em sites de torrent, mas o Dr. Web adverte que pode haver mais por aí:

- Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 por BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 por BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2846 x64 por BoJlIIIebnik RU.iso

- Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 por BoJlIIIebnik [RU, EN].iso

- Windows 10 Pro 22H2 19045.2913 x64 por BoJlIIIebnik [RU, EN].iso

Os downloads piratas do sistema operacional devem ser evitados porque podem ser perigosos, pois aqueles que criam as compilações não oficiais podem facilmente ocultar malware persistente.

15 thoughts on “Pirataria de Windows 10 ISOs instala Clipper malware via partições EFI”

Comments are closed.