Microsoft Azure SFX

Vulnerabilidade “Super FabriXss” no Microsoft Azure SFX

Rastreado como CVE-2023-23383 (pontuação CVSS: 8,2), o problema foi apelidado de “Super FabriXss” pela Orca Security, uma referência à falha FabriXss (CVE-2022-35829, pontuação CVSS: 6,2) que foi corrigida pela Microsoft em outubro de 2022.

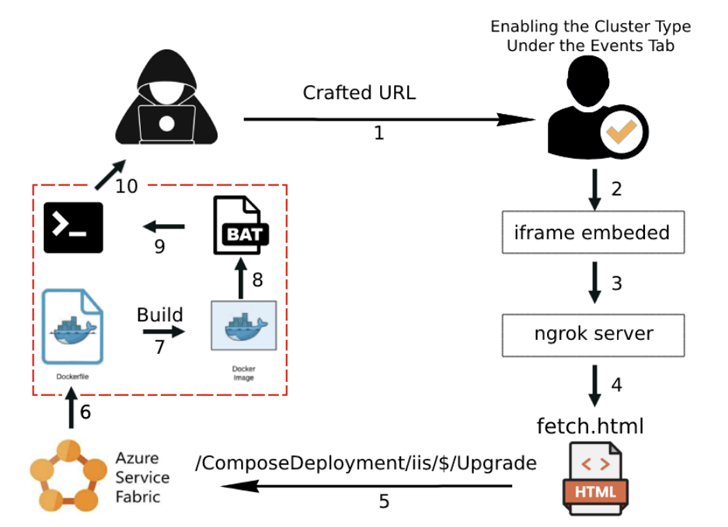

O pesquisador de segurança Lidor Ben Shitrit em um relatório compartilhado com o The Hacker News “A vulnerabilidade Super FabriXss permite que invasores remotos aproveitem uma vulnerabilidade XSS para obter a execução remota de código em um contêiner hospedado em um nó do Service Fabric sem a necessidade de autenticação”, disse.

XSS refere-se a um tipo de ataque de injeção de código do lado do cliente que possibilita o upload de scripts maliciosos em sites confiáveis. Os scripts são executados toda vez que uma vítima visita o site comprometido, levando a consequências não intencionais.

Embora o FabriXss e o Super FabriXss sejam falhas de XSS, o Super FabriXss tem implicações mais graves, pois pode ser armado para executar código e potencialmente obter controle de sistemas suscetíveis.

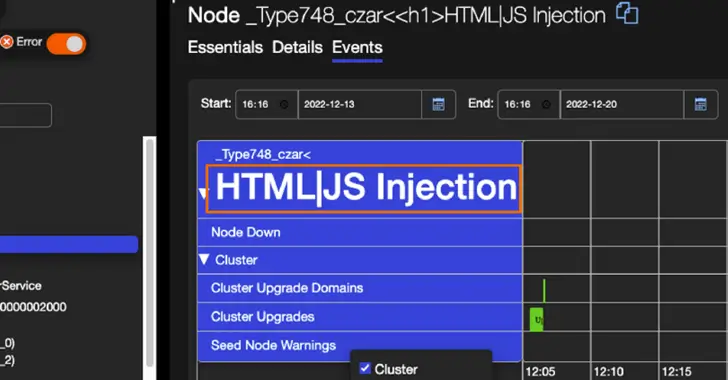

Super FabriXss, que reside na guia “Eventos” associada a cada nó no cluster da interface do usuário, também é uma falha XSS refletida, o que significa que o script é incorporado a um link e só é acionado quando o link é clicado.

“Esse ataque aproveita as opções de alternância de tipo de cluster na guia Eventos na plataforma Service Fabric, que permite que um invasor substitua uma implantação existente do Compose acionando uma atualização com uma URL especialmente criada da vulnerabilidade XSS”, explicou Ben Shitrit.

“Ao assumir o controle de um aplicativo legítimo dessa maneira, o invasor pode usá-lo como uma plataforma para lançar novos ataques ou obter acesso a dados ou recursos confidenciais”.

A falha, de acordo com a Orca, afeta o Azure Service Fabric Explorer versão 9.1.1436.9590 ou anterior. Desde então, foi abordado pela Microsoft como parte de sua atualização Patch Tuesday de março de 2023, com a gigante da tecnologia descrevendo-a como uma vulnerabilidade de falsificação.

“A vulnerabilidade está no cliente web, mas os scripts maliciosos executados no navegador da vítima se traduzem em ações executadas no cluster (remoto)”, observou a Microsoft em seu comunicado. “Um usuário vítima teria que clicar na carga XSS armazenada injetada pelo invasor para ser comprometida.”

A divulgação ocorre quando o NetSPI revelou uma falha de escalonamento de privilégios nos aplicativos de funções do Azure, permitindo que usuários com permissões “somente leitura” acessem informações confidenciais e obtenham execução de comandos.

Ele também segue a descoberta de uma configuração incorreta no Azure Active Directory que expôs vários aplicativos a acesso não autorizado, incluindo um sistema de gerenciamento de conteúdo (CMS) que alimenta o Bing.com.

A empresa de segurança em nuvem Wiz, que batizou o ataque de BingBang, disse que poderia ser armada para alterar os resultados de pesquisa no Bing e, pior ainda, até mesmo executar ataques XSS em seus usuários.

4 thoughts on “Pesquisadores detalham grave vulnerabilidade “Super FabriXss” no Microsoft Azure SFX”

Comments are closed.