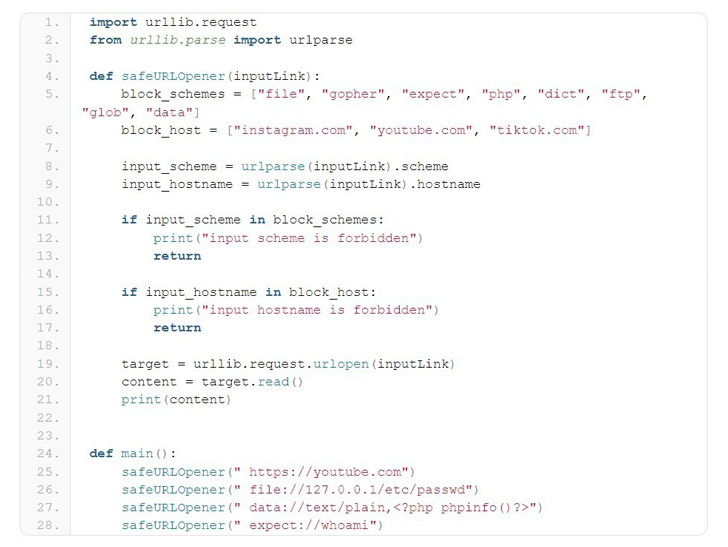

Uma falha de segurança de alta gravidade foi divulgada na função de análise de URL do Python que pode ser explorada para ignorar os métodos de filtragem de domínio ou protocolo implementados com uma lista de bloqueio, resultando em leituras arbitrárias de arquivos e execução de comandos.

“O urlparse tem um problema de análise quando o URL inteiro começa com caracteres em branco”, disse o Centro de Coordenação CERT (CERT/CC) em um comunicado na sexta-feira. “Esse problema afeta a análise do nome do host e do esquema e, eventualmente, faz com que qualquer método de lista de bloqueio falhe.”

A falha recebeu o identificador CVE-2023-24329 e carrega uma pontuação CVSS de 7,5. O pesquisador de segurança Yebo Cao recebeu o crédito por descobrir e relatar o problema em agosto de 2022. Ele foi abordado nas seguintes versões –

- >= 3.12

- 3.11.x >= 3.11.4

- 3.10.x >= 3.10.12

- 3.9.x >= 3.9.17

- 3.8.x >= 3.8.17, e

- 3.7.x >= 3.7.17

urllib.parse é uma função de análise amplamente usada que torna possível dividir URLs em seus constituintes ou, alternativamente, combinar os componentes em uma string de URL.

O CVE-2023-24329 surge como resultado da falta de validação de entrada, levando a um cenário em que é possível contornar os métodos de lista de bloqueio fornecendo um URL que começa com caracteres em branco (por exemplo, ” https://youtube[.] com”).

“Embora a lista de bloqueio seja considerada uma escolha inferior, há muitos cenários em que a lista de bloqueio ainda é necessária”, disse Cao . “Essa vulnerabilidade ajudaria um invasor a ignorar as proteções definidas pelo desenvolvedor para esquema e host. Espera-se que essa vulnerabilidade ajude SSRF e RCE em uma ampla variedade de cenários.”

A divulgação ocorre quando uma nova pesquisa descobriu que as correções de segurança no Python geralmente ocorrem por meio de confirmações de código “silenciosas”, sem um identificador de vulnerabilidades e exposições comuns (CVE) associado, fornecendo assim aos agentes mal-intencionados uma oportunidade de explorar potencialmente vulnerabilidades não divulgadas em sistemas não corrigidos.

3 thoughts on “Nova falha de análise de URL do Python pode permitir ataques de execução de comando”

Comments are closed.