Anuncios do facebook para invadir infras criticas

Facebook usando anúncios do Google e perfis falsos do Facebook que promovem coisas como jogos, conteúdo adulto e software crackeado etc.

“O ataque foi projetado para roubar informações confidenciais, incluindo dados de login, cookies e anúncios do Facebook e informações de contas comerciais”.

A empresa israelense de segurança cibernética disse que a campanha estava inicialmente ligada a uma operação cibercriminosa com motivação financeira apelidada de Ducktail por Zscaler.

No entanto, WithSecure, que documentou pela primeira vez o cluster de atividade Ducktail em julho de 2022, disse que os dois conjuntos de intrusão são diferentes um do outro, indicando como os agentes de ameaças conseguiram confundir os esforços de atribuição e evitar a detecção.

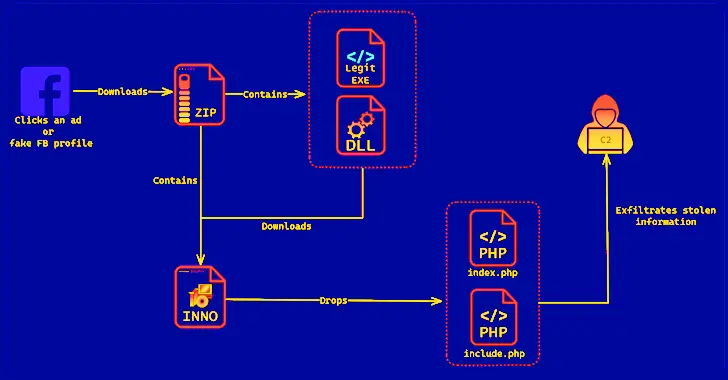

A cadeia de ataque, de acordo com Morphisec, começa quando uma vítima é induzida com sucesso a clicar em um URL de um perfil falso do Facebook ou anúncio para baixar um arquivo ZIP que se apresenta como um software crackeado ou conteúdo com tema adulto.

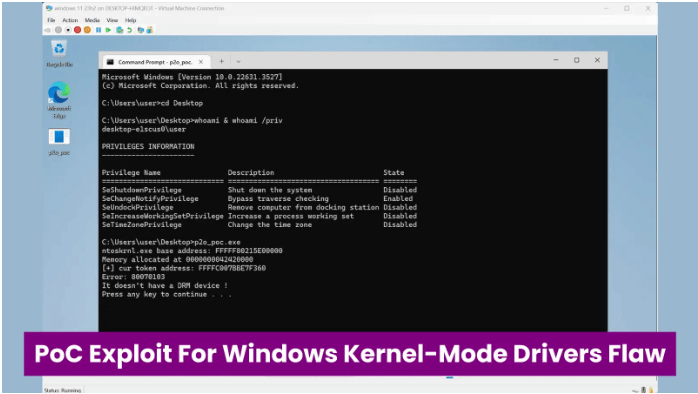

A abertura do arquivo ZIP inicia um carregador baseado – geralmente um aplicativo C# legítimo – que é vulnerável ao carregamento lateral de DLL, tornando assim possível carregar um arquivo de biblioteca de vínculo dinâmico (DLL) malicioso junto com o aplicativo.

Alguns dos aplicativos abusados para carregar a DLL não autorizada são o WDSyncService.exe da Western Digital e o ElevatedInstaller.exe da Garmin. Em alguns casos, a DLL de carregamento lateral atua como um meio de implantar executáveis intermediários baseados em Python e Rust.

Independentemente da abordagem empregada, todos os caminhos levam à entrega de um instalador que instala e executa o malware SYS01stealer baseado em PHP.

O ladrão é projetado para coletar cookies do Facebook de navegadores baseados no Chromium (por exemplo, Google Chrome, Microsoft Edge, Brave, Opera e Vivaldi), exfiltrar as informações do Facebook da vítima para um servidor remoto e baixar e executar arquivos arbitrários.

Ele também está equipado para carregar arquivos do host infectado para o servidor de comando e controle (C2), executar comandos enviados pelo servidor e atualizar-se quando uma nova versão estiver disponível.

O desenvolvimento ocorre quando o Bitdefender revelou uma campanha de roubo semelhante conhecida como S1deload, projetada para sequestrar as contas do Facebook e do YouTube dos usuários e aproveitar os sistemas comprometidos para minerar criptomoedas.

“O carregamento lateral de DLL é uma técnica altamente eficaz para enganar os sistemas Windows para que carreguem códigos maliciosos”, disse Morphisec.

“Quando um aplicativo é carregado na memória e a ordem de pesquisa não é aplicada, o aplicativo carrega o arquivo malicioso em vez do legítimo, permitindo que os agentes de ameaças sequestrem aplicativos legítimos, confiáveis e até mesmo assinados para carregar e executar cargas maliciosas”.

Fonte: thehacknews

8 thoughts on “Nova ameaça usando anúncios do Facebook para invadir empresas de infraestrutura crítica”

Comments are closed.