Trojan bancário

Trojan bancário

“O Nexus parece estar em seus estágios iniciais de desenvolvimento”, disse a empresa italiana de segurança cibernética Cleafy em um relatório publicado esta semana.

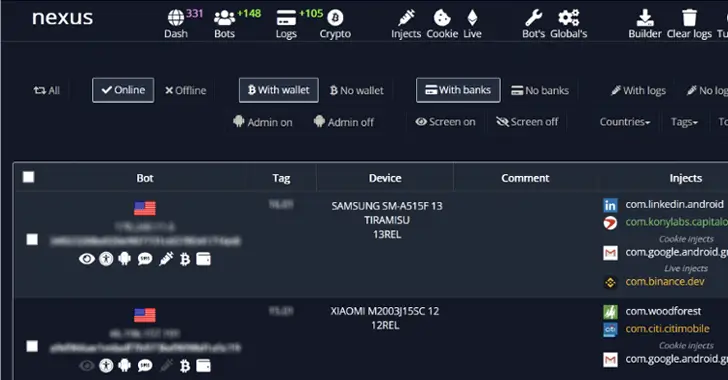

“O Nexus fornece todos os principais recursos para realizar ataques ATO (Account Takeover) contra portais bancários e serviços de criptomoeda, como roubo de credenciais e interceptação de SMS.”

O trojan, que apareceu em vários fóruns de hackers no início do ano, é anunciado como um serviço de assinatura para sua clientela por uma taxa mensal de US$ 3.000. Os detalhes do malware foram documentados pela Cyble no início deste mês.

No entanto, há indícios de que o malware pode ter sido usado em ataques do mundo real já em junho de 2022, pelo menos seis meses antes de seu anúncio oficial nos portais da darknet.

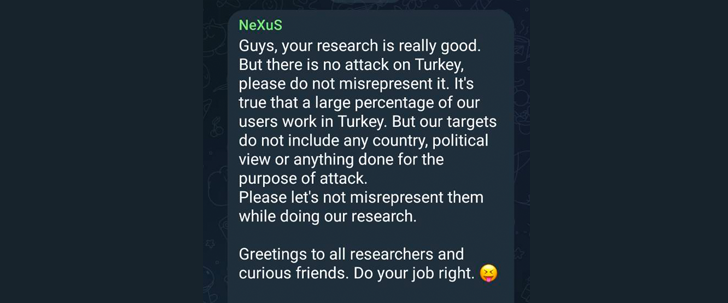

De acordo com o pesquisador de segurança Rohit Bansal ( @0xrb ) e confirmado pelos autores do malware em seu próprio canal do Telegram, a maioria das infecções do Nexus foi relatada na Turquia.

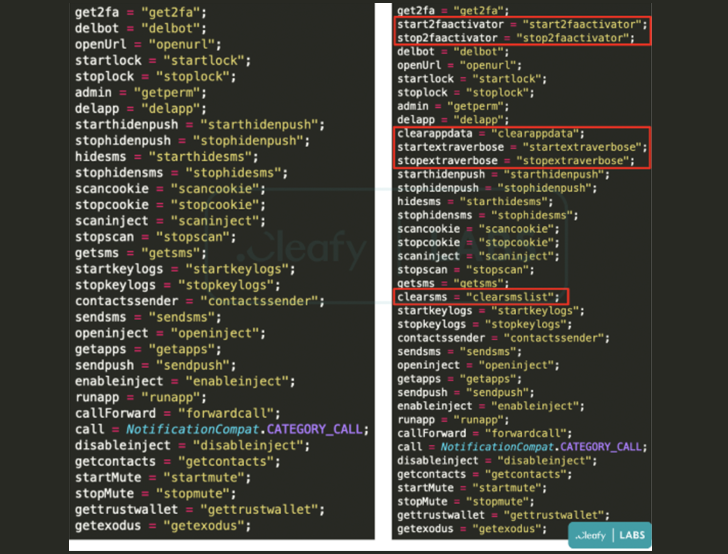

Também é dito que ele se sobrepõe a outro trojan bancário chamado SOVA, reutilizando partes de seu código-fonte e incorporando um módulo de ransomware que parece estar em desenvolvimento ativo.

Um ponto que vale a pena mencionar aqui é que o Nexus é o mesmo malware que Cleafy classificou inicialmente como uma nova variante do SOVA (apelidado de v5) em agosto de 2022.

Curiosamente, os autores do Nexus estabeleceram regras explícitas que proíbem o uso de seu malware no Azerbaijão, Armênia, Bielorrússia, Cazaquistão, Quirguistão, Moldávia, Rússia, Tadjiquistão, Uzbequistão, Ucrânia e Indonésia.

O malware, como outros trojans bancários, contém recursos para controlar contas relacionadas a serviços bancários e de criptomoedas, realizando ataques de sobreposição e keylogging para roubar as credenciais dos usuários.

Além disso, é capaz de ler códigos de autenticação de dois fatores (2FA) de mensagens SMS e do aplicativo Google Authenticator por meio do abuso dos serviços de acessibilidade do Android.

Algumas novas adições à lista de funcionalidades são a capacidade de remover mensagens SMS recebidas, ativar ou interromper o módulo ladrão 2FA e atualizar-se periodicamente fazendo ping em um servidor de comando e controle (C2).

“O modelo [Malware-as-a-Service] permite que os criminosos monetizem seu malware com mais eficiência, fornecendo uma infraestrutura pronta para seus clientes, que podem usar o malware para atacar seus alvos”, disseram os pesquisadores.

Fonte: thehacknews

10 thoughts on “Nexus: um novo Trojan bancário em ascensão para Android direcionado a 450 aplicativos financeiros”

Comments are closed.