mylobot botnet

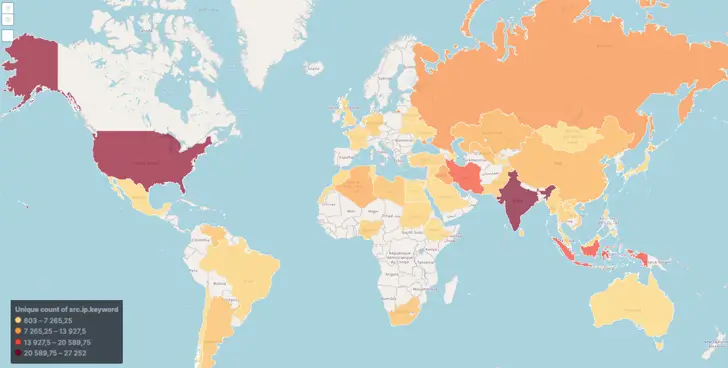

Isso está de acordo com novas descobertas da BitSight, que disse que “atualmente está vendo mais de 50.000 sistemas infectados únicos todos os dias”, abaixo dos 250.000 hosts únicos em 2020.

Além disso, uma análise da infraestrutura do MyloBot encontrou conexões com um serviço de proxy residencial chamado BHProxies, indicando que as máquinas comprometidas estão sendo usadas por este último.

O MyloBot, que surgiu no cenário de ameaças em 2017, foi documentado pela primeira vez pelo Deep Instinct em 2018, destacando suas técnicas anti-análise e sua capacidade de funcionar como um downloader.

“O que torna o Mylobot perigoso é sua capacidade de baixar e executar qualquer tipo de carga após infectar um host”, disse o Black Lotus Labs da Lumen em novembro de 2018. “Isso significa que a qualquer momento ele pode baixar qualquer outro tipo de malware que o invasor desejar. “

No ano passado, o malware foi observado enviando e-mails de extorsão de endpoints hackeados como parte de uma campanha motivada financeiramente buscando mais de US$ 2.700 em Bitcoin.

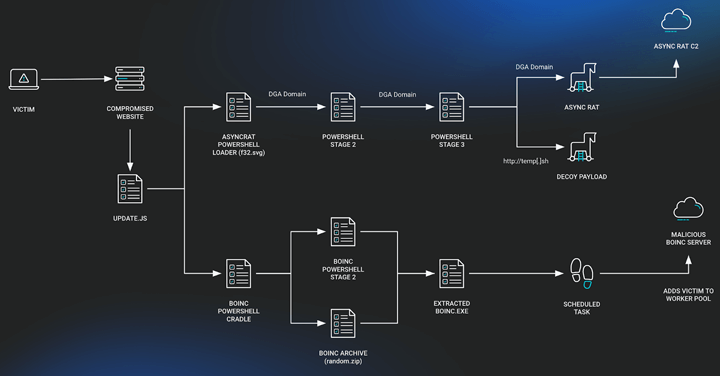

O MyloBot é conhecido por empregar uma sequência de vários estágios para descompactar e iniciar o malware do bot. Notavelmente, ele também fica ocioso por 14 dias antes de tentar entrar em contato com o servidor de comando e controle (C2) para evitar a detecção.

A principal função do botnet é estabelecer uma conexão com um domínio C2 embutido no malware e aguardar mais instruções.

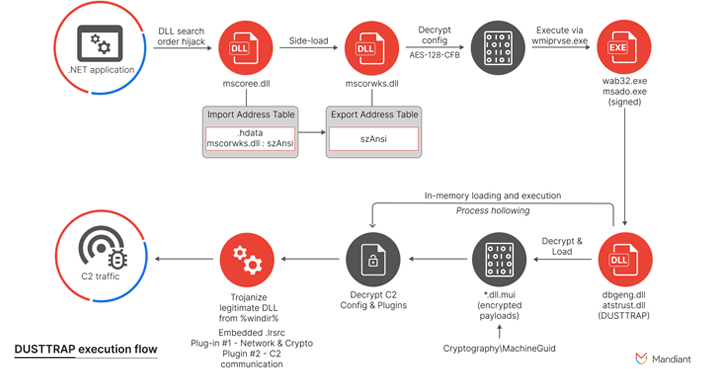

“Quando o Mylobot recebe uma instrução do C2, ele transforma o computador infectado em um proxy”, disse BitSight. “A máquina infectada será capaz de lidar com muitas conexões e retransmitir o tráfego enviado pelo servidor de comando e controle”.

As iterações subsequentes do malware aproveitaram um downloader que, por sua vez, entra em contato com um servidor C2, que responde com uma mensagem criptografada contendo um link para recuperar a carga útil do MyloBot.

A evidência de que o MyloBot poderia fazer parte de algo maior decorre de uma pesquisa DNS reversa de um dos endereços IP associados à infraestrutura C2 do botnet, revelando vínculos com um domínio chamado “clients.bhproxies[.]com”.

A empresa de segurança cibernética com sede em Boston disse que começou a afundar o MyloBot em novembro de 2018 e que continua vendo a botnet evoluir com o tempo

5 thoughts on “MyloBot infecta mais de 50.000 dispositivos diariamente”

Comments are closed.