Ataques de comprometimento de email

Todo o processo, desde o login usando credenciais comprometidas até o registro de domínios typosquatting e o sequestro de um segmento de e-mail, levou apenas algumas horas para os invasores.

Essa rápida progressão do ataque garante que os alvos tenham oportunidade mínima de identificar sinais de fraude e tomar medidas preventivas.

Um problema multibilionário

Os ataques BEC são um tipo de ataque cibernético em que o invasor obtém acesso a uma conta de e-mail da organização alvo por meio de phishing, engenharia social ou compra de credenciais de conta na dark web.

O invasor então se faz passar por um indivíduo confiável, como um executivo sênior ou um fornecedor, para induzir um funcionário que trabalha no departamento financeiro a aprovar uma solicitação fraudulenta de transferência eletrônica.

De acordo com dados do FBI, de junho de 2016 a julho de 2019, os ataques do BEC resultaram em perdas no valor de mais de US$ 43 bilhões, e isso diz respeito apenas aos casos relatados à agência de aplicação da lei.

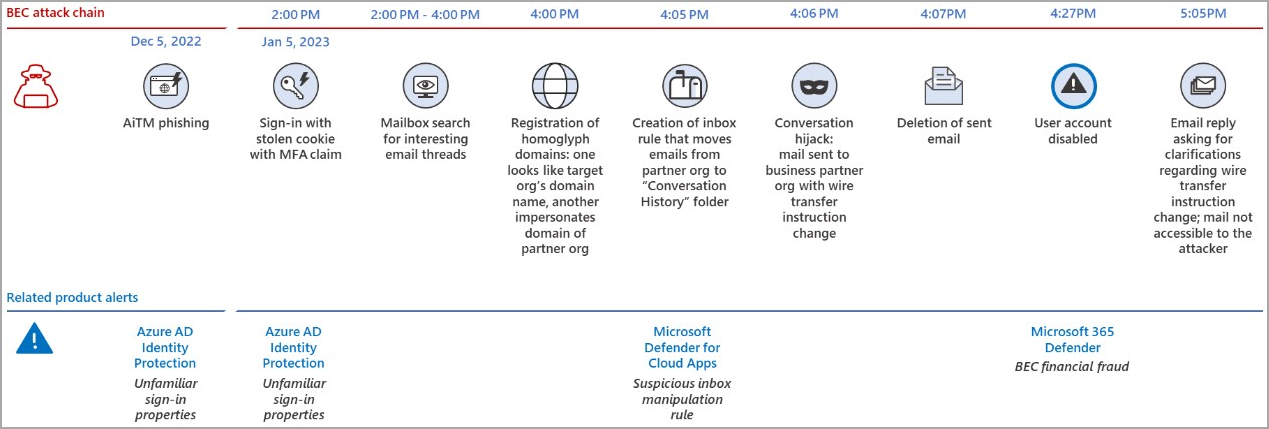

Em um tópico no Twitter “adversário no meio”, os analistas da Microsoft explicam que um ataque BEC recentemente investigado começou com o agente da ameaça executando um ataque de phishing (AiTM) para roubar o cookie de sessão do alvo, ignorando a proteção MFA.

O invasor fez login na conta da vítima em 5 de janeiro de 2023 e passou duas horas procurando na caixa de correio por bons tópicos de e-mail para seqüestrar.

O sequestro de thread é uma técnica muito eficaz, fazendo parecer que a mensagem fraudulenta é uma continuação de uma troca de comunicação existente, portanto, é muito mais provável que os destinatários confiem nela.

Depois disso, o invasor registrou domínios enganosos usando caracteres homóglifos para fazê-los parecer quase idênticos aos sites da organização de destino e do parceiro representado.

Cinco minutos depois, o invasor criou uma regra de caixa de entrada para desviar e-mails da organização parceira para uma pasta específica.

No minuto seguinte, o invasor enviou o e-mail malicioso ao parceiro de negócios solicitando uma alteração na instrução de transferência eletrônica e imediatamente excluiu a mensagem enviada para reduzir a probabilidade de o usuário comprometido descobrir a violação.

Desde o primeiro login até a exclusão do e-mail enviado, um total de 127 minutos se passaram, refletindo uma pressa do lado do invasor.

O Microsoft 365 Defender gerou um aviso sobre fraude financeira BEC 20 minutos depois que o agente da ameaça excluiu o email enviado e interrompeu automaticamente o ataque ao desabilitar a conta do usuário.

“Em nossos testes e avaliações de detecções e ações BEC em ambientes de clientes confrontados com cenários de ataque do mundo real, dezenas de organizações ficaram mais protegidas quando as contas foram desativadas automaticamente pelo Microsoft 365 Defender”, afirma Microsoft.

“Os novos recursos de interrupção automática deixam a equipe SOC no controle total para investigar todas as ações tomadas pelo Microsoft 365 Defender e, quando necessário, reparar quaisquer ativos afetados remanescentes.”

A Microsoft diz que seu produto de segurança interrompeu 38 ataques BEC direcionados a 27 organizações usando sinais eXtended Detection and Response (XDR) de alta confiança em endpoints, identidades, e-mail e aplicativos SaaS.

Fonte: bleeping

3 thoughts on “Microsoft diz que ataques de comprometimento de e-mail comercial podem levar apenas algumas horas”

Comments are closed.