O famoso grupo de ransomware Medusa vem explorando uma vulnerabilidade crítica no software FortiClient EMS da Fortinet para lançar ataques sofisticados de ransomware.

A falha de injeção de SQL, rastreada como CVE-2023-48788 , permite que invasores executem códigos maliciosos em sistemas vulneráveis e ganhem espaço para implantar ransomware.

Medusa – Fortinet

“A Medusa obtém acesso a um sistema alvo por meio de uma fraqueza conhecida, como a vulnerabilidade de injeção de SQL do Fortinet EMS. O CVE-2023-48788 impacta ambientes que têm o FortiClient EMS,

versões 7.2 a 7.2.2 e 7.0.1 a 7.0.10 , instalado para gerenciar endpoints”, disse a Bitdefender.

A Medusa, conhecida por ter como alvo uma ampla gama de setores, incluindo saúde, manufatura e educação, foi rápida em capitalizar a vulnerabilidade da Fortinet.

Ao enviar solicitações maliciosas da Web contendo instruções SQL, o grupo manipula o parâmetro FCTUID nos cabeçalhos de solicitação, permitindo que eles executem comandos arbitrários por meio da função xp_cmdshell no Microsoft SQL Server .

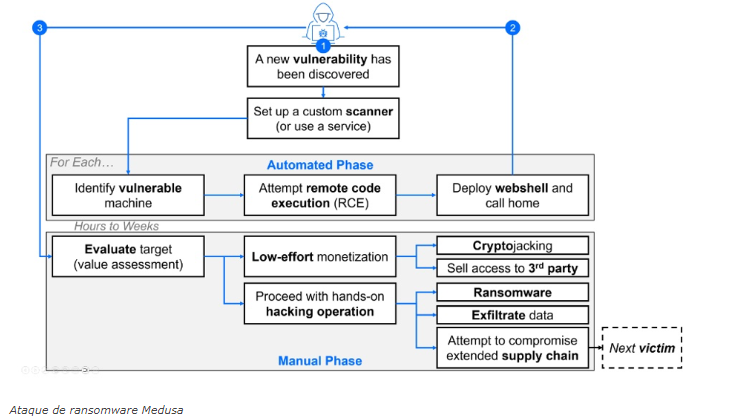

Uma vez obtido o acesso inicial, o Medusa cria um webshell no servidor comprometido para facilitar a exfiltração de dados e a entrega de payload. A Bitdefender disse que o grupo emprega ferramentas como bitsadmin para transferir arquivos maliciosos e estabelecer persistência nos sistemas das vítimas.

A cadeia de ataque da Medusa demonstra as capacidades avançadas do grupo, particularmente nas áreas de execução e evasão de defesa. Após ganhar uma posição, a Medusa utiliza scripts do PowerShell para executar comandos, exfiltrar dados e executar sua carga útil de ransomware. O malware do grupo, conhecido como gaze.exe, mata vários serviços e carrega arquivos que fazem referência a links do Tor para exfiltração de dados.

Para evitar a detecção, a Medusa instala versões comprometidas de ferramentas legítimas de monitoramento e gerenciamento remoto (RMM), como ConnectWise e AnyDesk. Essas ferramentas RMM adulteradas geralmente passam despercebidas devido ao seu status confiável dentro do ambiente da vítima.

As organizações podem adotar uma abordagem multicamadas para se defender contra os ataques de ransomware da Medusa . Implementar práticas robustas de gerenciamento de patches é crucial para abordar prontamente vulnerabilidades como a falha da Fortinet.

Segmentação de rede, backups regulares e treinamento de conscientização de segurança dos funcionários também são componentes essenciais de uma estratégia de defesa abrangente.

À medida que a Medusa continua a evoluir e refinar suas técnicas, é fundamental que as empresas permaneçam vigilantes e proativas em seus esforços de segurança cibernética.

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões