Computer security concept. Virus alert inside magnifying glass in binary code.

Uma campanha de coleta de informações

A empresa de segurança WithSecure apelidou a campanha de No Pineapple em referência a uma mensagem de erro usada em um dos backdoors. Diz-se que o ataque está em andamento desde o terceiro trimestre de 2022.

- Os alvos eram organizações de pesquisa em saúde na Índia, um departamento de engenharia química de uma universidade de pesquisa, um fabricante de tecnologia usada nos setores de energia, pesquisa, defesa e saúde; e um cliente não identificado.

- Além disso, acredita-se que cerca de 100 GB de dados sejam exportados pelo grupo de hackers junto com o comprometimento de um cliente não identificado. A invasão digital ocorreu no terceiro trimestre de 2022.

Exploração de servidores Zimbra

- Em um dos ataques, Lazarus obteve acesso a um servidor de correio Zimbra defeituoso, abusando de falhas RCE rastreadas como CVE-2022-27925 e CVE-2022-37042.

- Além disso, uma falha de escalação de privilégio local foi abusada no servidor Zimbra ( CVE-2021-4034 ) e shells da web foram instalados, permitindo que o grupo de ameaças coletasse dados confidenciais da caixa de correio.

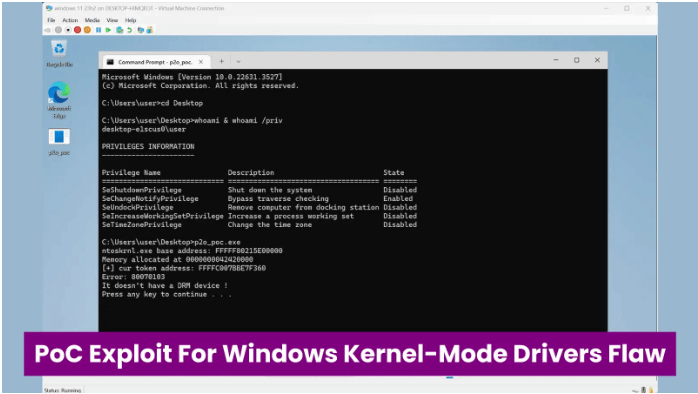

Ferramentas e Táticas

- Após a infecção inicial por meio de servidores Zibra, os agentes de ameaças implantaram várias ameaças maliciosas, incluindo BindShell, 3proxy, Grease, Acres, DTrack, App.relch, Webshell.G e Webshell.B, durante um período de vários meses.

- O grupo de ameaças usava shells da web e binários personalizados e abusava de ferramentas genuínas do Windows/Unix. As ferramentas foram instaladas para conexões de proxy, tunelamento e retransmissão.

- Além disso, o comportamento C2 indica que os invasores usaram um pequeno número de servidores C2 conectados por vários relés e terminais.

Conclusão

O grupo Lazarus é conhecido por atualizar regularmente seu arsenal de ataque com novas ferramentas e táticas; desta vez inclui a exploração de servidores Zimbra. Para proteção contra essas ameaças, a primeira linha de defesa é definitivamente ter um sistema robusto de gerenciamento de patches instalado. Além disso, ter uma solução colaborativa de troca de inteligência de ameaças pode ajudar a obter os IOCs do ataque em tempo real, mantendo-se atualizado com as ameaças mais recentes do setor.

11 thoughts on “Lazarus Group explora dispositivos Zimbra não corrigidos”

Comments are closed.