O KeePass é um gerenciador de senhas de código aberto muito popular que permite gerenciar suas senhas usando um banco de dados armazenado localmente, em vez de um hospedado na nuvem, como LastPass ou Bitwarden.

Para proteger esses bancos de dados locais, os usuários podem criptografá-los usando uma senha mestra para que o malware ou um agente de ameaça não possa simplesmente roubar o banco de dados e obter acesso automático às senhas armazenadas nele.

A nova vulnerabilidade agora é rastreada como CVE-2023-24055 e permite que agentes de ameaças com acesso de gravação ao sistema de um alvo alterem o arquivo de configuração XML do KeePass e injetem um gatilho malicioso que exportaria o banco de dados, incluindo todos os nomes de usuário e senhas em texto não criptografado.

Na próxima vez que o alvo iniciar o KeePass e inserir a senha mestra para abrir e descriptografar o banco de dados, a regra de exportação será acionada e o conteúdo do banco de dados será salvo em um arquivo que os invasores podem posteriormente exfiltrar para um sistema sob seu controle.

No entanto, esse processo de exportação é iniciado em segundo plano sem que o usuário seja notificado ou o KeePass solicite que a senha mestra seja inserida como confirmação antes da exportação, permitindo que o agente da ameaça obtenha acesso silenciosamente a todas as senhas armazenadas.

Depois que isso foi relatado e atribuído um CVE-ID, os usuários pediram à equipe de desenvolvimento por trás do KeePass para adicionar um prompt de confirmação antes das exportações silenciosas do banco de dados, como aquela acionada por meio de um arquivo de configuração modificado maliciosamente ou fornecer uma versão do aplicativo que vem sem o recurso de exportação.

Outra solicitação é adicionar um sinalizador configurável para desabilitar a exportação dentro do banco de dados KeePass real, que só poderia ser alterado conhecendo a senha mestra.

Desde que o CVE-2023-24055 foi atribuído, uma exploração de prova de conceito já foi compartilhada online, provavelmente tornando mais fácil para os desenvolvedores de malware atualizar os ladrões de informações com a capacidade de despejar e roubar o conteúdo dos bancos de dados KeePass em dispositivos comprometidos.

Vulnerabilidade contestada pelos desenvolvedores do KeePass

Embora as equipes CERT da Holanda e da Bélgica também tenham emitido avisos de segurança em relação ao CVE-2023-24055, a equipe de desenvolvimento do KeePass argumenta que isso não deve ser classificado como uma vulnerabilidade, pois invasores com acesso de gravação ao dispositivo de um alvo também podem obter o informações contidas no banco de dados KeePass por outros meios.

Na verdade, uma página de “Problemas de segurança” na Central de Ajuda do KeePass descreve o problema ” Acesso de gravação ao arquivo de configuração ” desde pelo menos abril de 2019 como “não é realmente uma vulnerabilidade de segurança do KeePass”.

Se o usuário tiver instalado o KeePass como um programa regular e os invasores tiverem acesso de gravação, eles também poderão “executar vários tipos de ataques”. Os agentes de ameaças também podem substituir o executável do KeePass por malware se o usuário executar a versão portátil.

“Em ambos os casos, ter acesso de gravação ao arquivo de configuração do KeePass normalmente implica que um invasor pode realmente realizar ataques muito mais poderosos do que modificar o arquivo de configuração (e esses ataques no final também podem afetar o KeePass, independentemente de uma proteção de arquivo de configuração), ” explicam os desenvolvedores do KeePass.

“Esses ataques só podem ser evitados mantendo o ambiente seguro (usando um software antivírus, um firewall, não abrindo anexos de e-mail desconhecidos etc.). O KeePass não pode ser executado magicamente com segurança em um ambiente inseguro.”

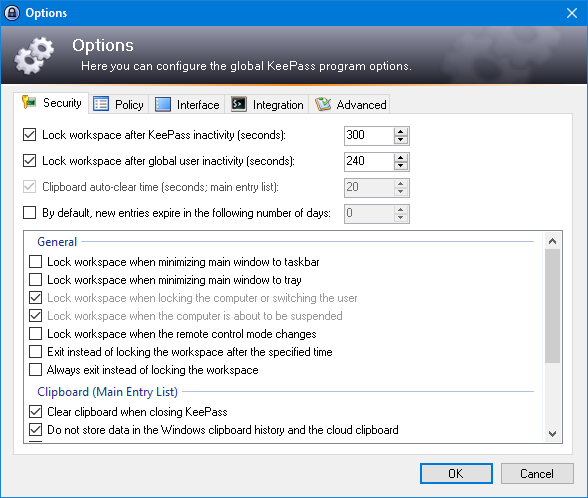

No entanto, mesmo que os desenvolvedores do KeePass não forneçam aos usuários uma versão do aplicativo que aborde a exportação para texto não criptografado por meio de problemas de gatilhos, você ainda pode proteger seu banco de dados fazendo login como administrador do sistema e criando um arquivo de configuração obrigatório.

Esse tipo de arquivo de configuração tem precedência sobre as configurações descritas nos arquivos de configuração globais e locais, incluindo novos gatilhos adicionados por agentes mal-intencionados, mitigando assim o problema CVE-2023-24055.

Antes de usar um arquivo de configuração imposto, você também deve garantir que os usuários regulares do sistema não tenham acesso de gravação a nenhum arquivo/pasta no diretório do aplicativo KeePass.

E também há mais uma coisa que pode permitir que os invasores contornem as configurações impostas: usar um executável do KeePass iniciado de outra pasta que não aquela em que o arquivo de configuração imposto foi salvo.

“Observe que um arquivo de configuração obrigatório se aplica apenas ao programa KeePass no mesmo diretório”, diz a equipe de desenvolvimento do KeePass,

“Se o usuário executar outra cópia do KeePass sem um arquivo de configuração imposto, esta cópia não conhece o arquivo de configuração forçado que está armazenado em outro lugar, ou seja, nenhuma configuração é aplicada.”

10 thoughts on “KeePass contesta vulnerabilidade que permite roubo de senha”

Comments are closed.