Atores de ameaças estão usando um site de jogo de cartas Pokemon NFT bem elaborado para distribuir a ferramenta de acesso remoto NetSupport e assumir o controle dos dispositivos das vítimas.

O site “pokemon-go[.]io”, que ainda está online no momento em que escrevo, afirma ser o lar de um novo jogo de cartas NFT construído em torno da franquia Pokémon, oferecendo aos usuários diversão estratégica junto com lucros de investimento NFT.

Considerando a popularidade de Pokémon e NFTs, não deve ser difícil para os operadores do portal malicioso atrair uma audiência para o site por meio de malspam, postagens de mídia social, etc.

Quem clica no botão “Jogar no PC” baixa um executável que parece um instalador de jogo legítimo, mas, na verdade, instala a ferramenta de acesso remoto NetSupport (RAT) no sistema da vítima.

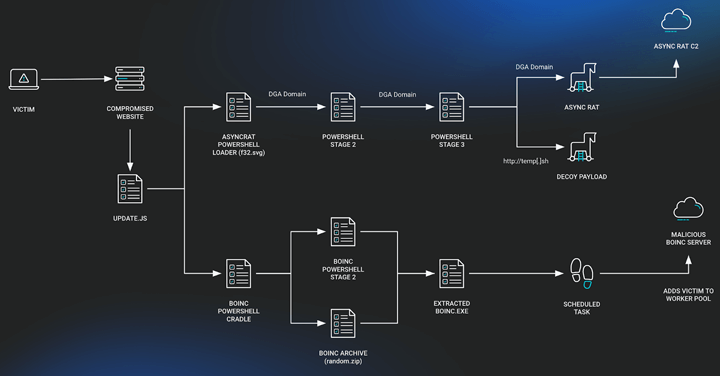

A operação foi descoberta por analistas da ASEC , que relatam que também havia um segundo site usado na campanha, o “beta-pokemoncards[.]io”, mas desde então foi retirado do ar.

Os primeiros sinais de atividade desta campanha apareceram em dezembro de 2022, enquanto amostras anteriores recuperadas do VirusTotal mostraram que os mesmos operadores enviaram um arquivo falso do Visual Studio em vez do jogo Pokemon.

Soltando o NetSupport RAT

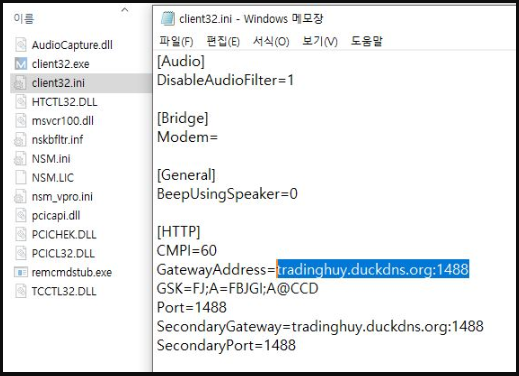

O executável NetSupport RAT (“client32.exe”) e suas dependências são instalados em uma nova pasta no caminho %APPDATA%. Eles são definidos como “ocultos” para ajudar a evitar a detecção das vítimas que realizam inspeções manuais no sistema de arquivos.

Além disso, o instalador cria uma entrada na pasta de inicialização do Windows para garantir que o RAT seja executado na inicialização do sistema.

Como o NetSupport RAT (NetSupport Manager) é um programa legítimo, os invasores costumam usá-lo na esperança de escapar do software de segurança.

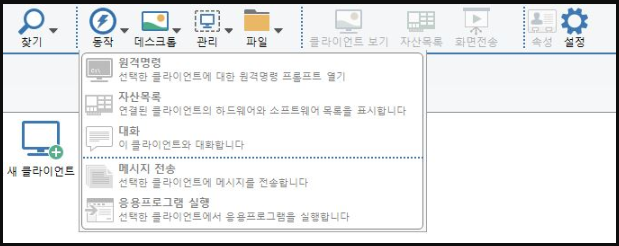

Os agentes de ameaças agora podem se conectar remotamente ao dispositivo de um usuário para roubar dados, instalar outro malware ou até mesmo tentar se espalhar ainda mais na rede.

Embora o NetSupport Manager seja um produto de software legítimo, ele é comumente usado por agentes de ameaças como parte de suas campanhas maliciosas.

Em 2020, a Microsoft alertou sobre atores de phishing usando arquivos Excel com tema COVID-19 que lançaram o NetSupport RAT nos computadores dos destinatários.

Em agosto de 2022, uma campanha direcionada a sites WordPress com páginas falsas de proteção Cloudflare DDoS instalou o NetSupport RAT e o Raccoon Stealer nas vítimas.

O NetSupport Manager suporta controle de tela remoto, gravação de tela, monitoramento de sistema, agrupamento de sistema remoto para melhor controle e muitas opções de conectividade, incluindo criptografia de tráfego de rede.

Dito isso, as consequências de tal infecção são amplas e graves, principalmente no que diz respeito ao acesso não autorizado a dados confidenciais do usuário e ao download de outros malwares.

2 thoughts on “Hackers empurram jogo falso de Pokemon NFT para assumir dispositivos Windows”

Comments are closed.