Hackers

O Mustang Panda é um grupo de ameaças persistentes avançadas (APT) conhecido por visar organizações em todo o mundo em ataques de roubo de dados usando versões personalizadas do malware PlugX. Os agentes de ameaças também são conhecidos como TA416 e Bronze President.

O novo malware backdoor MQsTTang do Mustang Panda não parece ser baseado em malware anterior, indicando que os hackers provavelmente o desenvolveram para evitar a detecção e dificultar a atribuição.

Os pesquisadores da ESET descobriram o MQsTTang em uma campanha que começou em janeiro de 2023 e ainda está em andamento. A campanha tem como alvo organizações governamentais e políticas na Europa e na Ásia, com foco em Taiwan e na Ucrânia.

A distribuição do malware ocorre por meio de e-mails de spear phishing, enquanto os payloads são baixados de repositórios GitHub criados por um usuário associado a campanhas anteriores do Mustang Panda.

O malware é um executável compactado dentro de arquivos RAR, nomes próprios com tema diplomático, como digitalizações de passaportes de membros de missões diplomáticas, notas de embaixadas, etc.

O novo backdoor do MQsTTang

A ESET caracteriza o MQsTTang como um backdoor “barebones” que permite que o agente da ameaça execute comandos remotamente na máquina da vítima e receba sua saída.

“Este novo backdoor MQsTTang fornece uma espécie de shell remoto sem nenhum dos sinos e assobios associados às outras famílias de malware do grupo”, diz o relatório da ESET .

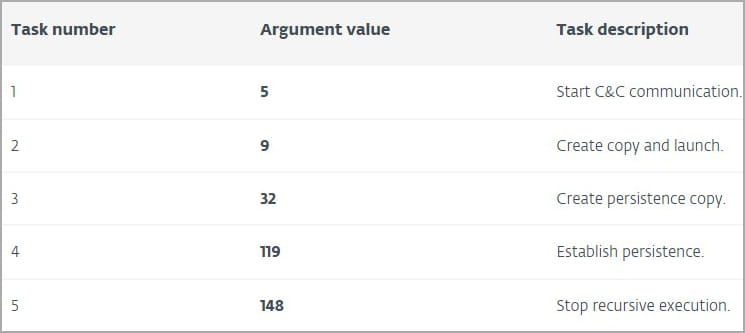

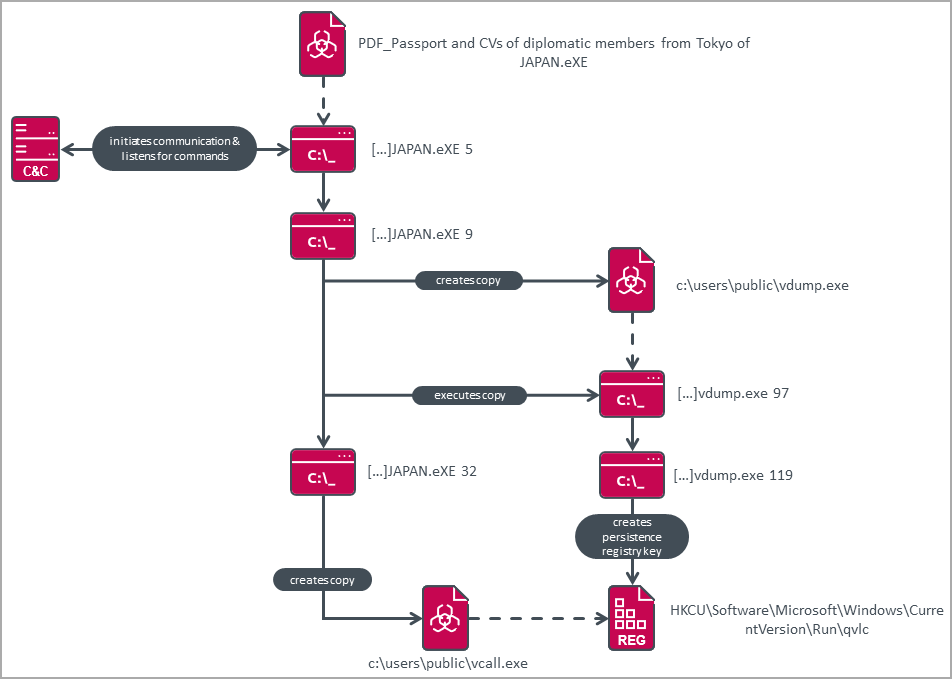

Após o lançamento, o malware cria uma cópia de si mesmo com um argumento de linha de comando que executa várias tarefas, como iniciar comunicações C2, estabelecer persistência, etc.

A persistência é estabelecida adicionando uma nova chave de registro em “HKCU\Software\Microsoft\Windows\CurrentVersion\Run”, que inicia o malware na inicialização do sistema. Após a reinicialização, apenas a tarefa de comunicação C2 é executada.

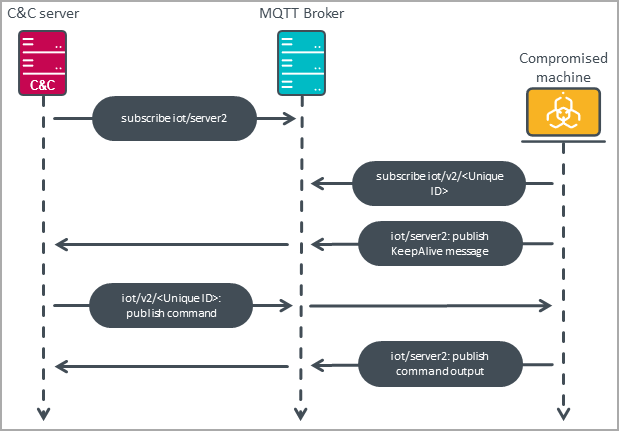

Uma característica incomum do novo backdoor é usar o protocolo MQTT para comunicações do servidor de comando e controle.

O MQTT dá ao malware uma boa resiliência para quedas C2, oculta a infraestrutura do invasor passando todas as comunicações por um intermediário e torna menos provável que seja detectado por defensores que procuram protocolos C2 usados com mais frequência.

Para evitar a detecção, o MQsTTang verifica a presença de depuradores ou ferramentas de monitoramento no host e, se algum for localizado, ele altera seu comportamento de acordo.

Outra operação recente do Mustang Panda foi observada entre março e outubro de 2022 por analistas da Trend Micro, que relataram ter visto alvos pesados contra organizações australianas, japonesas, taiwanesas e filipinas.

Nessa campanha, o grupo de ameaças usou três cepas de malware, ou seja, PubLoad, ToneIns e ToneShell, que não estão presentes na campanha de 2023 detectada pela ESET.

Ainda não se sabe se o MQsTTang se tornará parte do arsenal de longo prazo do grupo ou se foi desenvolvido especificamente para uma operação específica.

9 thoughts on “Hackers chineses usam novo backdoor personalizado para escapar da detecção”

Comments are closed.