Hackers Chineses usam HTML Smuggling para invadir Governo

Hackers Chineses usam HTML Smuggling para invadir Governo

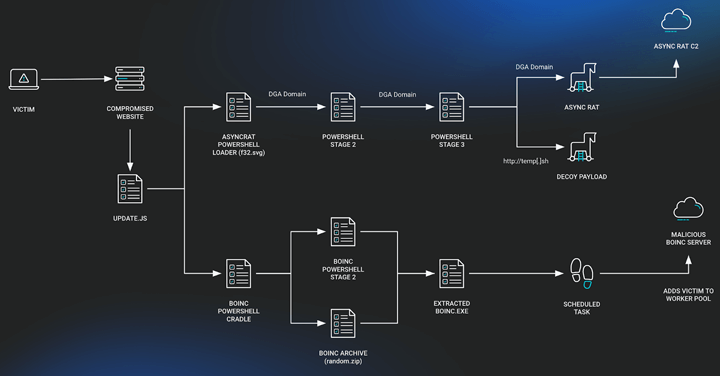

Um grupo de estado-nação chinês foi observado visando ministérios de Relações Exteriores e embaixadas na Europa usando técnicas de contrabando de HTML para entregar o trojan de acesso remoto PlugX em sistemas comprometidos.

A empresa de segurança cibernética Check Point disse que a atividade, apelidada de SmugX, está em andamento desde pelo menos dezembro de 2022, acrescentando que faz parte de uma tendência mais ampla de adversários chineses mudando seu foco para a Europa.

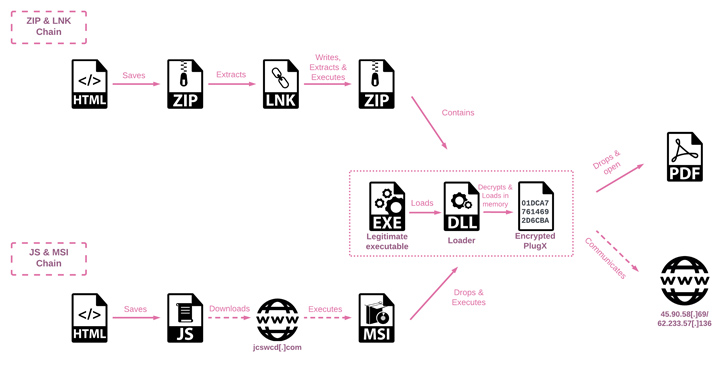

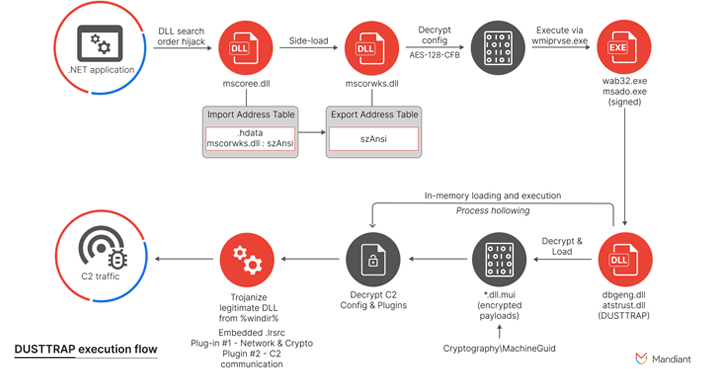

“A campanha usa novos métodos de entrega para implantar (principalmente – contrabando de HTML) uma nova variante do PlugX, um implante comumente associado a uma ampla variedade de agentes de ameaças chineses”, disse a Check Point.

“Embora a carga útil em si permaneça semelhante à encontrada nas variantes PlugX mais antigas, seus métodos de entrega resultam em baixas taxas de detecção, o que até recentemente ajudou a campanha a passar despercebida.”

A identidade exata do agente da ameaça por trás da operação é um pouco nebulosa, embora as pistas existentes apontem na direção do Mustang Panda, que também compartilha sobreposições com clusters rastreados como Earth Preta, RedDelta e a própria designação de Camaro Dragon da Check Point.

No entanto, a empresa disse que há “provas insuficientes” nesta fase para atribuí-lo conclusivamente ao coletivo adversário.

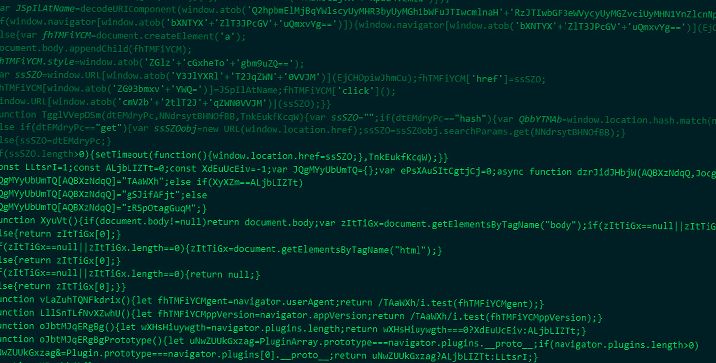

A sequência de ataque mais recente é significativa para o uso de contrabando de HTML – uma técnica furtiva na qual recursos legítimos de HTML5 e JavaScript são abusados para montar e lançar o malware – nos documentos de isca anexados a e-mails de spear phishing.

“O contrabando de HTML emprega atributos HTML5 que podem funcionar offline, armazenando um binário em uma bolha imutável de dados dentro do código JavaScript”, observou a Trustwave no início de fevereiro. “O blob de dados, ou a carga incorporada, é decodificado em um objeto de arquivo quando aberto por meio de um navegador da web.”

Uma análise dos documentos, que foram carregados no banco de dados de malware VirusTotal, revela que eles foram projetados para atingir diplomatas e entidades governamentais na Tchequia, Hungria, Eslováquia, Reino Unido, Ucrânia e também provavelmente na França e na Suécia.

5 thoughts on “Hackers Chineses usam HTML Smuggling para invadir Governo”

Comments are closed.