O GSPIMS é o aplicativo da web da montadora que permite que funcionários e fornecedores façam login remotamente e gerenciem a cadeia de suprimentos global da empresa.

O pesquisador de segurança, que publica sob o pseudônimo de EatonWorks, descobriu um “backdoor” no sistema da Toyota que permitia a qualquer um acessar uma conta de usuário existente, desde que conhecesse seu e-mail.

Em um teste de invasão, o pesquisador descobriu que podia acessar livremente milhares de documentos confidenciais, projetos internos, informações de fornecedores e muito mais.

Os problemas foram divulgados com responsabilidade à Toyota em 3 de novembro de 2022, e a montadora japonesa confirmou que eles foram corrigidos até 23 de novembro de 2022.

A EatonWorks publicou um artigo detalhado sobre as descobertas hoje, após 90 dias de processo de divulgação.

A Toyota não compensou o pesquisador pela divulgação responsável das vulnerabilidades descobertas.

Violação da Toyota

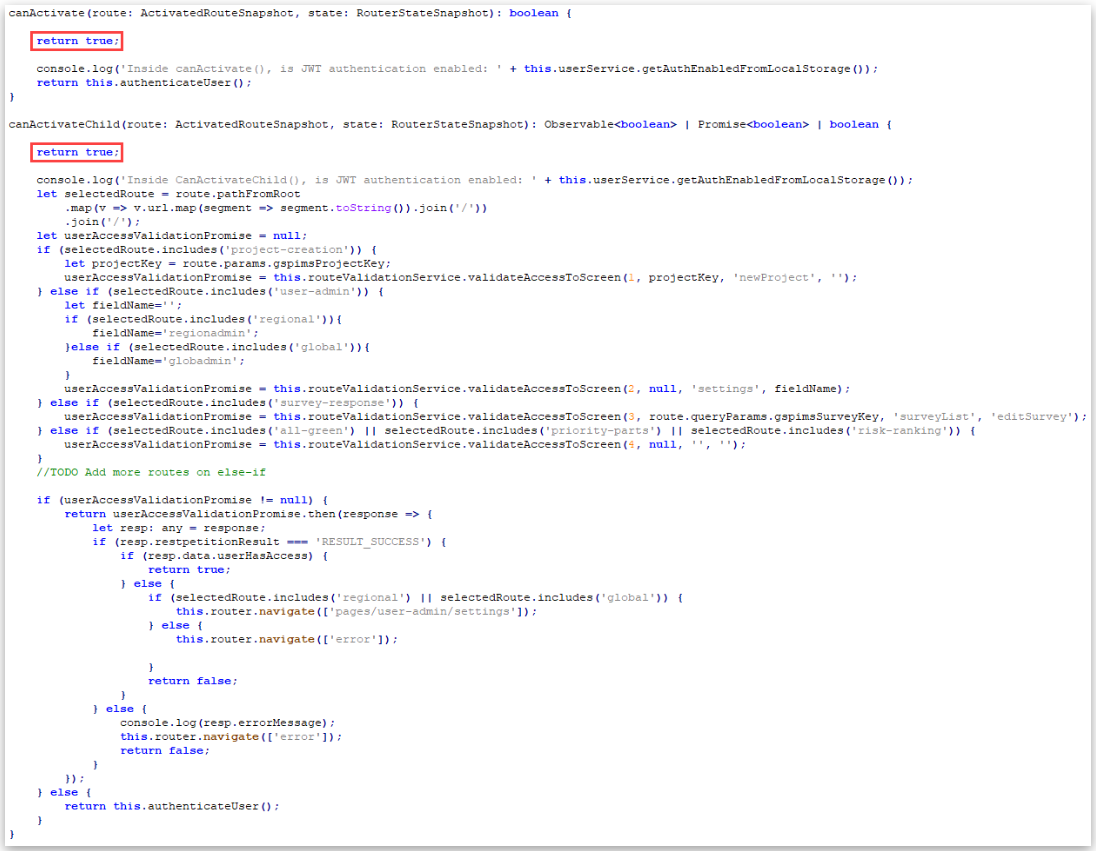

O aplicativo GSPIMS da Toyota foi desenvolvido na estrutura Angular JavaScript e usou rotas e funções específicas para determinar quais usuários podem acessar quais páginas.

O pesquisador descobriu que, ao modificar o JavaScript dessas funções para que retornassem valores “verdadeiros”, ele poderia desbloquear o acesso ao aplicativo.

No entanto, enquanto o aplicativo estava carregado, ele não exibia nenhum dado, pois o pesquisador não estava autenticado no aplicativo.

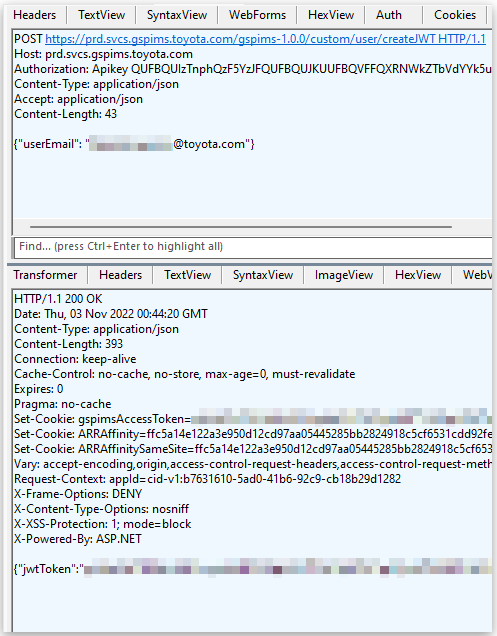

O analista logo descobriu que o serviço estava gerando um JSON Web Token (JWT) para login sem senha com base no endereço de e-mail do usuário. Portanto, se alguém pudesse adivinhar um endereço de e-mail válido de um funcionário da Toyota, poderia gerar um JWT válido.

Basta pesquisar os funcionários da Toyota no Google ou executar o OSINT no LinkedIn para encontrar ou formular um endereço de e-mail, que é o caminho que o pesquisador seguiu para a invasão, encontrando uma conta de administrador regional.

A partir daí, a EatonWorks escalou para uma conta de administrador do sistema explorando uma falha de divulgação de informações na API do sistema. Depois disso, o pesquisador simplesmente mudou para uma conta mais privilegiada, encontrando e usando o endereço de e-mail de um administrador de sistema.

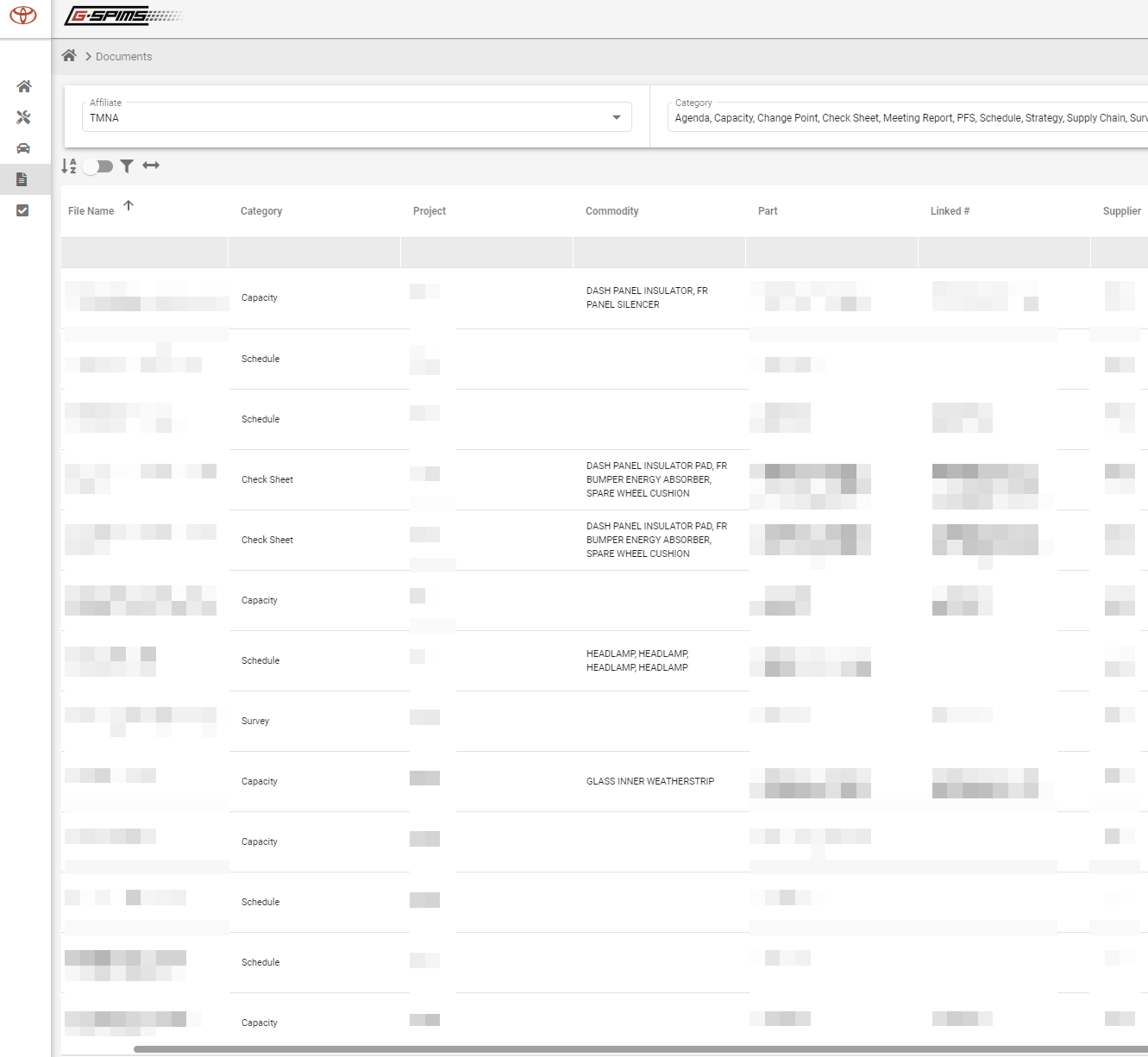

Acesso total a documentos classificados

Um administrador de sistema no GSPIMS pode acessar informações confidenciais como documentos classificados, cronogramas de projetos, classificações de fornecedores e dados de usuários para 14.000 usuários.

Para cada um deles, o administrador pode acessar seus projetos, tarefas e pesquisas, alterar detalhes do usuário, modificar ou excluir dados, adicionar usuários backdoor redundantes ou preparar o terreno para uma campanha de phishing direcionada.

O pior aspecto desse ataque é que um ator mal-intencionado pode ter obtido acesso silenciosamente ao sistema da Toyota e depois copiado os dados sem modificar nada, mantendo a probabilidade de descoberta muito baixa.

É impossível determinar se algo assim já pode ter acontecido, mas não houve vazamentos maciços de dados da Toyota, então presume-se que a EatonWorks foi a primeira a encontrar a falha de bypass de login.

Essa divulgação ocorre após uma série de violações, vazamentos de dados e outras vulnerabilidades descobertas no ano passado.

Em fevereiro de 2022, a montadora japonesa anunciou que foi forçada a interromper as operações de produção de automóveis devido a um ataque cibernético a um de seus fornecedores, a Kojima Industries.

Em outubro de 2022, os clientes da Toyota sofreram uma violação de dados depois que um empreiteiro que desenvolveu o Toyota T-Connect, o aplicativo de conectividade oficial da marca, deixou um repositório GitHub contendo dados do cliente expostos publicamente.

Em janeiro de 2023, um pesquisador de segurança publicou os detalhes de várias falhas de segurança da API que afetavam várias montadoras, incluindo a Toyota, o que poderia expor os detalhes do proprietário.

5 thoughts on “Hacker invade portal de fornecedores da Toyota com informações sobre 14.000 parceiros”

Comments are closed.