Analistas de segurança do Google Mandiant alertam sobre uma nova tendência preocupante de agentes de ameaças demonstrando maior capacidade de descobrir e explorar vulnerabilidades de dia zero em software.

Exploradas ativamente

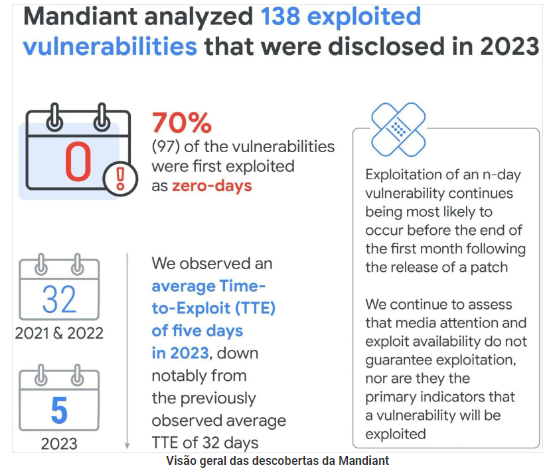

Especificamente, das 138 vulnerabilidades divulgadas como exploradas ativamente em 2023, a Mandiant diz que 97 (70,3%) foram aproveitadas como dia zero.

Isso significa que os agentes de ameaças exploraram as falhas nos ataques antes que os fornecedores afetados soubessem da existência dos bugs ou conseguissem corrigi-los.

De 2020 a 2022, a proporção entre n-dias (falhas corrigidas) e zero-dias (nenhuma correção disponível) permaneceu relativamente estável em 4:6, mas em 2023, a proporção mudou para 3:7.

O Google explica que isso não se deve a uma queda no número de n-days explorados na natureza, mas sim a um aumento na exploração de dia zero e à maior capacidade dos fornecedores de segurança de detectá-la.

Esse aumento na atividade maliciosa e na diversificação de produtos visados também se reflete no número de fornecedores afetados por falhas exploradas ativamente, que aumentou em 2023 para um recorde de 56, ante 44 em 2022 e maior do que o recorde anterior de 48 fornecedores em 2021.

Tempos de resposta estão ficando mais apertados

Outra tendência significativa foi registrada em relação ao tempo necessário para explorar (TTE) uma falha recém-divulgada (n-day ou 0-day), que agora caiu para apenas cinco dias.

Para efeito de comparação, em 2018-2019, o TTE foi de 63 dias, e em 2021-2022, o TTE foi de 32 dias. Isso deu aos administradores de sistema bastante tempo para planejar a aplicação de patches ou implementar mitigações para proteger os sistemas impactados.

No entanto, com o TTE caindo para 5 dias, estratégias como segmentação de rede, detecção em tempo real e priorização de patches urgentes se tornam muito mais críticas.

Em uma nota relacionada, o Google não vê uma correlação entre a divulgação de explorações e TTE.

Em 2023, 75% dos exploits foram tornados públicos antes que a exploração na natureza tivesse começado, e 25% foram divulgados depois que os hackers já estavam aproveitando as falhas.

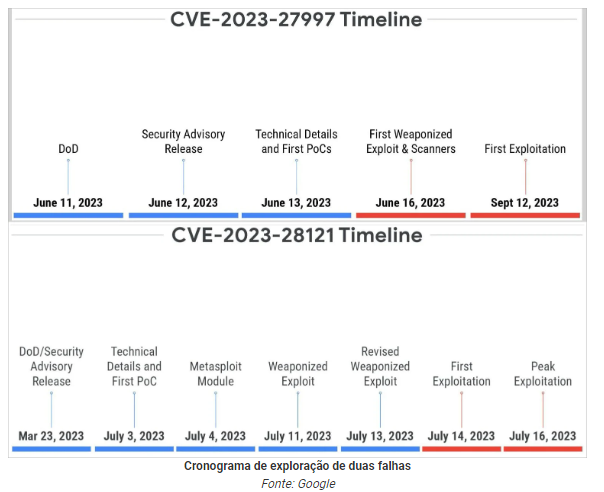

Dois exemplos destacados no relatório para mostrar que não há uma relação consistente entre a disponibilidade de exploração pública e atividade maliciosa são CVE-2023-28121 (plugin do WordPress) e CVE-2023-27997 (Fortinet FortiOS).

No primeiro caso, a exploração começou três meses após a divulgação e dez dias após a publicação de uma prova de conceito.

No caso do FortiOS, a falha foi transformada em arma quase imediatamente em explorações públicas, mas o primeiro evento de exploração maliciosa foi registrado quatro meses depois.

Dificuldade de exploração, motivação do agente da ameaça, valor do alvo e complexidade geral do ataque desempenham um papel no TTE, e uma correlação direta ou isolada com a disponibilidade do PoC é falha, de acordo com o Google.

13 thoughts on “Google: 70% das falhas exploradas divulgadas em 2023 foram de dia zero”

Comments are closed.