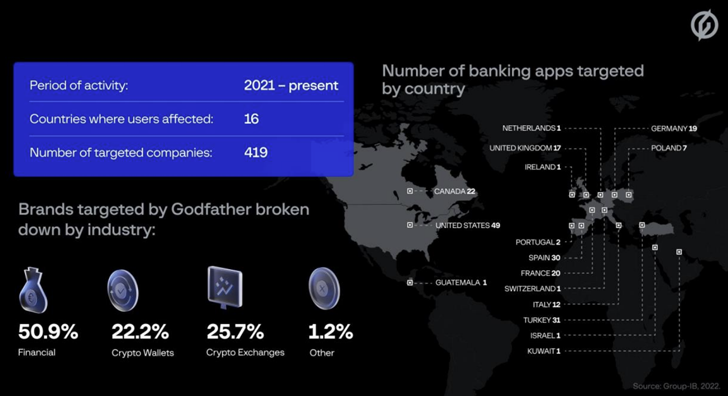

Um trojan bancário Android conhecido como GodFather está sendo usado para atingir usuários de mais de 400 aplicativos bancários e de criptomoedas em 16 países.

Isso inclui 215 bancos, 94 provedores de carteira criptográfica e 110 plataformas de troca criptográfica que atendem usuários nos EUA, Turquia, Espanha, Itália, Canadá e Canadá, entre outros, disse o Group-IB, com sede em Cingapura, em um relatório compartilhado com o The Hacker News. .

O malware, como muitos financeiros trojans direcionados ao ecossistema Android, tenta roubar as credenciais do usuário gerando telas de sobreposição convincentes (também conhecidas como falsificações da web) que são exibidas nos aplicativos de destino.

Detectado pela primeira vez pelo Group-IB em junho de 2021 e divulgado publicamente pela ThreatFabric em março de 2022, GodFather também inclui recursos nativos de backdoor que permitem abusar das APIs de acessibilidade do Android para gravar vídeos, registrar pressionamentos de tecla, capturar capturas de tela e coletar SMS e registros de chamadas.

A análise do malware pelo Group-IB revelou que ele é um sucessor do Anubis, outro trojan bancário que teve seu código-fonte vazado em um fórum clandestino em janeiro de 2019. um modelo de serviço (MaaS).

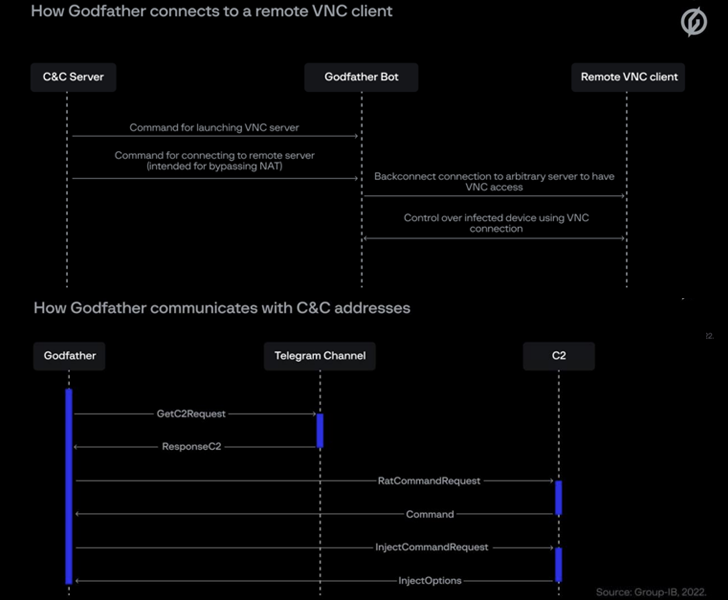

As semelhanças entre as duas famílias de malware se estendem ao método de recebimento do endereço de comando e controle (C2), implementação de comandos C2 e aos módulos web fake, proxy e captura de tela. No entanto, os recursos de gravação de áudio e rastreamento de localização foram removidos.

“Curiosamente, GodFather poupa usuários em países pós-soviéticos”, disse o Group-IB. “Se as preferências do sistema da vítima em potencial incluírem um dos idiomas dessa região, o cavalo de Tróia é encerrado. Isso pode sugerir que os desenvolvedores do GodFather falam russo.”

O que destaca o GodFather é o fato de que ele recupera seu endereço de servidor de comando e controle (C2) descriptografando as descrições de canal do Telegram controladas por atores que são codificadas usando a cifra Blowfish.

O modus operandi exato empregado para infectar os dispositivos do usuário não é conhecido, embora um exame da infraestrutura de comando e controle (C2) do agente da ameaça revele aplicativos conta-gotas trojanizados como um possível vetor de distribuição.

Isso se baseia em um endereço C2 vinculado a um aplicativo chamado Currency Converter Plus (com.plus.currencyconverter) que foi hospedado na Google Play Store em junho de 2022. O aplicativo em questão não está mais disponível para download.

Outro artefato examinado pelo Group-IB se faz passar pelo serviço legítimo do Google Play Protect que, ao ser iniciado, cria uma notificação contínua e oculta seu ícone da lista de aplicativos instalados.

As descobertas surgem quando Cyble descobriu uma série de amostras de GodFather disfarçadas como o aplicativo MYT Müzik destinado a usuários na Turquia.

GodFather não é o único malware Android baseado em Anubis. No início de julho, o ThreatFabric revelou que uma versão modificada do Anubis, conhecida como Falcon , tinha como alvo usuários russos, representando o banco VTB estatal.

“O surgimento do GodFather ressalta a capacidade dos agentes de ameaças de editar e atualizar suas ferramentas para manter sua eficácia, apesar dos esforços dos provedores de detecção e prevenção de malware para atualizar seus produtos”, disse Artem Grischenko, pesquisador do Group-IB.

“Com uma ferramenta como GodFather, os agentes de ameaças são limitados apenas por sua capacidade de criar falsificações convincentes da web para um aplicativo específico. Às vezes, a sequência pode realmente ser melhor que o original.”

5 thoughts on “GodFather Android Banking Trojan visando usuários de mais de 400 aplicativos bancários e criptográficos”

Comments are closed.