Fortinet corrige vulnerabilidade crítica

O provedor de soluções de segurança cibernética Fortinet anunciou esta semana o lançamento de atualizações de segurança em vários produtos, incluindo patches para uma vulnerabilidade crítica no FortiPresence.

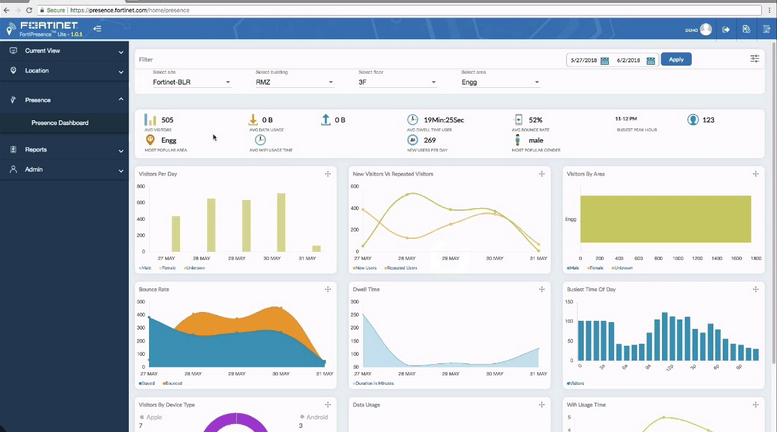

Oferecendo análises, mapas de calor e relatórios, o FortiPresence é uma solução de análise de dados disponível como um serviço de nuvem hospedado ou como uma máquina virtual para instalações privadas.

Nesta semana, a Fortinet anunciou que uma vulnerabilidade crítica de autenticação ausente no servidor de infraestrutura FortiPresence pode ser explorada para acessar instâncias Redis e MongoDB.

Rastreada como CVE-2022-41331 (pontuação CVSS de 9,3), a vulnerabilidade pode ser explorada por um invasor remoto não autenticado, por meio de solicitações de autenticação criadas.

O defeito de segurança afeta as versões 1.0, 1.1 e 1.2 do FortiPresence e foi resolvido com o lançamento do FortiPresence versão 2.0.0.

Como parte de seus alertas de vulnerabilidade de abril de 2023 publicados esta semana, a Fortinet também anunciou patches para várias falhas de alta gravidade em FortiOS, FortiProxy, FortiSandbox, FortiDeceptor, FortiWeb, FortiClient para Windows e macOS, FortiSOAR, FortiADC, FortiDDoS, FortiDDoS-F, FortiAnalyzer e FortiManager.

Os problemas resolvidos podem levar a ataques cross-site scripting (XSS), chamadas API não autorizadas, execução de comandos, execução arbitrária de código, criação arbitrária de arquivos, escalonamento de privilégios, divulgação de informações, recuperação arbitrária de arquivos e man-in-the-middle (MitM ) ataca.

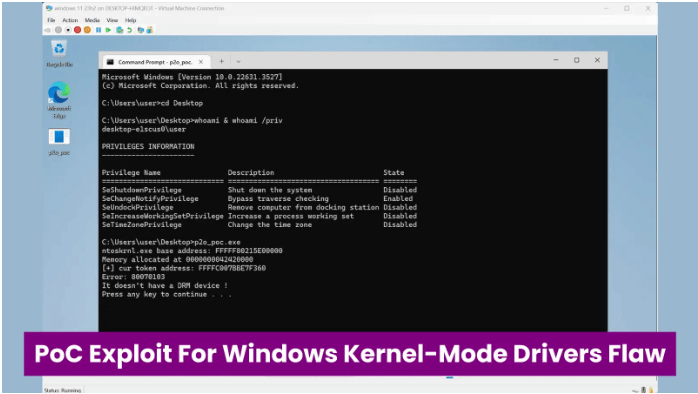

Além disso, a Fortinet divulgou um comunicado detalhando uma vulnerabilidade na versão do kernel do Linux usada no FortiAuthenticator, FortiProxy e FortiSIEM, que pode permitir que um invasor com poucos privilégios grave no cache da página e aumente os privilégios no sistema.

Rastreada como CVE-2022-0847 e também conhecida como Dirty Pipe, a falha foi introduzida no kernel do Linux versão 5.8 e foi corrigida no ano passado no Linux 5.16.11, 5.15.25 e 5.10.102.

Várias vulnerabilidades de média e baixa gravidade que afetam FortiNAC, FortiOS, FortiProxy, FortiADC, FortiGate e FortiAuthenticator também foram abordadas.

Os clientes são aconselhados a atualizar suas instalações o mais rápido possível. Embora a empresa não mencione nenhuma dessas vulnerabilidades sendo exploradas em ataques, sabe-se que os produtos Fortinet não corrigidos foram alvo de ataques maliciosos, inclusive por agentes de ameaças de estado-nação.

Informações adicionais sobre as vulnerabilidades abordadas podem ser encontradas na página de avisos PSIRT da Fortinet .

10 thoughts on “Fortinet corrige vulnerabilidade crítica em solução de análise de dados”

Comments are closed.