PoC de Exploit falso espalha malware

PoC de Exploit falso espalha malware por meio de repositórios do GitHub

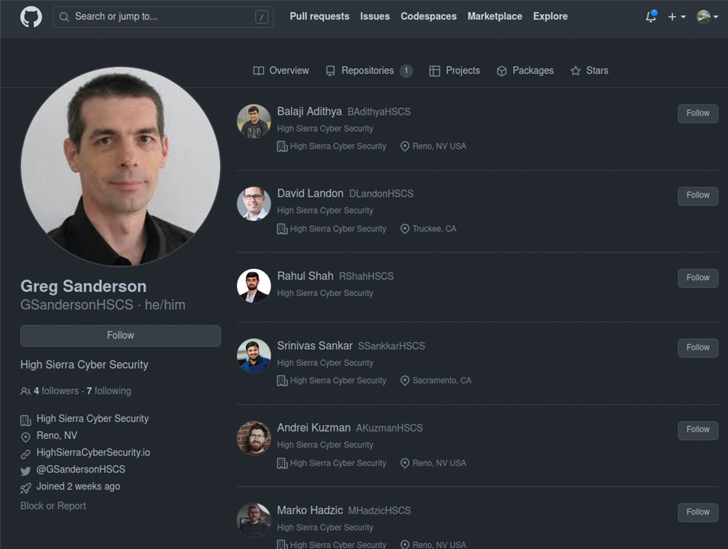

Pelo menos meia dúzia de contas do GitHub de pesquisadores falsos associados a uma empresa fraudulenta de segurança cibernética foram observadas empurrando repositórios maliciosos no serviço de hospedagem de código.

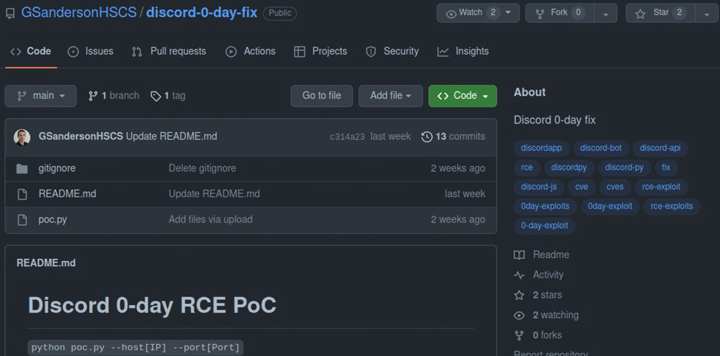

Todos os sete repositórios, que ainda estão disponíveis, afirmam ser uma exploração de prova de conceito (PoC) para supostas falhas de dia zero no Discord, Google Chrome e Microsoft Exchange Server.

VulnCheck, que descobriu a atividade, disse : “os indivíduos que criam esses repositórios fizeram um esforço significativo para torná-los legítimos, criando uma rede de contas e perfis no Twitter, fingindo fazer parte de uma empresa inexistente chamada High Sierra Cyber Security. “

A empresa de segurança cibernética disse que se deparou com os repositórios desonestos no início de maio, quando foram observados liberando explorações PoC semelhantes para bugs de dia zero no Signal e no WhatsApp. Os dois repositórios já foram retirados.

Além de compartilhar algumas das supostas descobertas no Twitter em uma tentativa de construir legitimidade, descobriu-se que o conjunto de contas usa fotos na cabeça de pesquisadores de segurança reais de empresas como a Rapid7, sugerindo que os agentes de ameaças fizeram um grande esforço para executar a campanha.

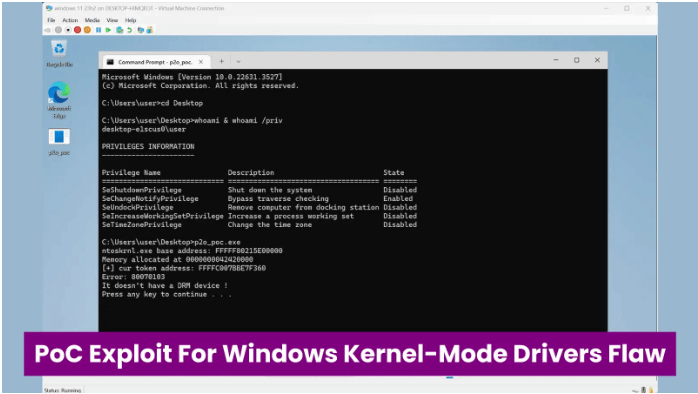

O PoC é um script Python projetado para baixar um binário malicioso e executá-lo no sistema operacional da vítima, seja Windows ou Linux.

A lista de repositórios GitHub e contas falsas do Twitter está abaixo –

- github.com/AKuzmanHSCS/Microsoft-Exchange-RCE

- github.com/BAdithyaHSCS/Exchange-0-Day

- github.com/DLandonHSCS/Discord-RCE

- github.com/GSandersonHSCS/discord-0-day-fix

- github.com/MHadzicHSCS/Chrome-0-day

- github.com/RShahHSCS/Discord-0-Day-Exploit

- github.com/SsankkarHSCS/Chromium-0-Day

- twitter.com/AKuzmanHSCS

- twitter.com/DLandonHSCS

- twitter.com/GSandersonHSCS

- twitter.com/MHadzicHSCS

“O invasor fez um grande esforço para criar todas essas personas falsas, apenas para entregar um malware muito óbvio”, disse Jacob Baines, pesquisador do VulnCheck. “Não está claro se eles foram bem-sucedidos, mas, considerando que continuaram a perseguir essa via de ataques, parece que acreditam que serão bem -sucedidos.”

Atualmente, não se sabe se isso é obra de um ator amador ou de uma ameaça persistente avançada (APT). Mas os pesquisadores de segurança já estiveram sob o radar de grupos de estado-nação norte-coreanos, conforme revelado pelo Google em janeiro de 2021.

No mínimo, as descobertas mostram a necessidade de cautela quando se trata de baixar código de repositórios de código aberto. Também é essencial que os usuários examinem o código antes da execução para garantir que não representem nenhum risco à segurança.

10 thoughts on “PoC de Exploit falso espalha malware por meio de repositórios do GitHub”

Comments are closed.