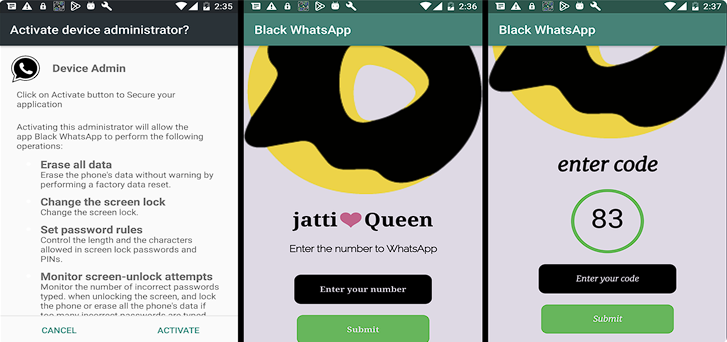

Diversos grupos de ameaças, incluindo aqueles especializados em espionagem cibernética, estão utilizando uma ferramenta de administração remota para Android, chamada Rafel RAT, que é de código aberto. Eles estão disfarçando essa ferramenta como aplicativos populares, como Instagram, WhatsApp, além de outros aplicativos de comércio eletrônico e antivírus, para alcançar seus objetivos operacionais.

“Essa ferramenta fornece aos atores mal-intencionados um conjunto poderoso de recursos para administração e controle remoto, permitindo uma série de atividades prejudiciais, desde o roubo de dados até a manipulação de dispositivos”, afirmou a Check Point em uma análise publicada na semana passada.

Rafel RAT

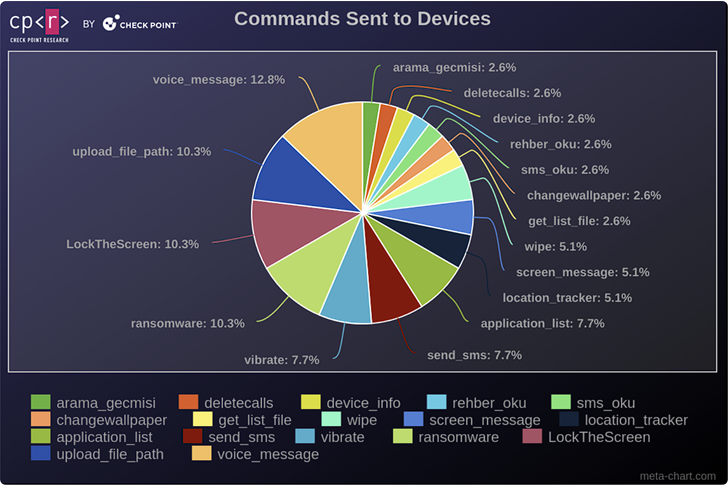

Rafel RAT possui uma ampla gama de funcionalidades, incluindo a capacidade de limpar cartões SD, excluir registros de chamadas, desviar notificações e até mesmo operar como ransomware.

O uso do Rafel RAT pela DoNot Team (também conhecida como APT-C-35, Brainworm e Origami Elephant) foi previamente destacado pela empresa israelense de segurança cibernética em ataques que exploraram uma falha de design no Foxit PDF Reader para induzir os usuários a baixarem cargas maliciosas.

A campanha, ocorrida em abril de 2024, utilizou arquivos PDF com temas militares como iscas para distribuir o malware.

A Check Point relatou ter identificado cerca de 120 campanhas maliciosas diferentes, algumas direcionadas a entidades de alto perfil, abrangendo diversos países, incluindo Austrália, China, Chéquia, França, Alemanha, Índia, Indonésia, Itália, Nova Zelândia, Paquistão, Romênia, Rússia e os EUA.

“A maioria das vítimas possuía telefones Samsung, seguidos pelos usuários de Xiaomi, Vivo e Huawei como o segundo maior grupo entre os alvos”, observou a análise, acrescentando que até 87,5% dos dispositivos infectados estão executando versões desatualizadas do Android que não recebem mais correções de segurança.

As cadeias de ataque geralmente envolvem o uso de engenharia social para manipular as vítimas a conceder permissões intrusivas aos aplicativos maliciosos, permitindo a coleta de dados confidenciais como informações de contato, mensagens SMS (incluindo códigos 2FA), localização, registros de chamadas e a lista de aplicativos instalados.

O Rafel RAT utiliza principalmente HTTP(S) para comunicações de comando e controle (C2), mas também pode usar APIs do Discord para contatar os atores da ameaça. Ele possui um painel C2 baseado em PHP, que os usuários registrados podem usar para emitir comandos aos dispositivos comprometidos.

A eficácia da ferramenta entre diversos agentes de ameaças é evidenciada por sua utilização em uma operação de ransomware conduzida por um atacante provavelmente originário do Irã. Nesse caso, o atacante enviou uma nota de resgate em árabe via SMS, instando uma vítima no Paquistão a entrar em contato com eles pelo Telegram.

“ Exemplifica o cenário em constante evolução do malware para Android, destacando-se por sua natureza de código aberto, vasto conjunto de recursos e uso generalizado em diversas atividades ilícitas”, afirmou a Check Point.

Utilização Generalizada

Devido à sua disponibilidade e versatilidade, Rafel RAT é empregada por diversos agentes de ameaças em atividades ilícitas, como espionagem cibernética, roubo de dados e operações de ransomware. Sua utilização tem sido documentada em múltiplas campanhas maliciosas, afetando dispositivos Android em vários países ao redor do mundo.

A prevalência do Rafel RAT destaca a importância de vigilância contínua e medidas de segurança proativas para proteger dispositivos Android. Usuários e organizações devem manter seus dispositivos atualizados com as últimas correções de segurança, utilizar soluções antivírus confiáveis e estar atentos a tentativas de engenharia social que buscam conceder permissões intrusivas a aplicativos maliciosos. A conscientização e a educação sobre as ameaças de malware são cruciais para mitigar os riscos associados ao uso de dispositivos Android.

“A prevalência do Rafel RAT sublinha a necessidade de vigilância contínua e medidas de segurança proativas para proteger os dispositivos Android contra exploração maliciosa.”

Fontes: The Hackers News

+Mais

PF agiu contra fraudadores em contas Gov.br

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques