hacker brasileiro foragido atacava empresas com ransomware

O NCYBER (Núcleo Especial de Combate aos Crimes Cibernéticos) expediu um mandado de prisão no último mês para um operador de ransomware brasileiro que está foragido. O suposto cibercriminoso Matheus Martins Marques, de acordo com as autoridades, utilizava o LockBit para sequestrar digitalmente arquivos em ataques nacionais e internacionais.

Braço do MPDFT (Ministério Público do Distrito Federal e Territórios), o NCYBER acusa Marques de ser um dos operadores que infectou, por exemplo, o Banco BRB (Banco de Brasília).

Os criminosos exigiram o pagamento de 50 bitcoins

O TecMundo trouxe essa exclusiva do ataque no dia 06 de outubro de 2022, após uma fonte chamada “Crydat” afirmar que havia invadido o banco e que estaria pedindo cerca de 50 Bitcoins (BTC) para não vazarem o que foi acessado ao público – 50 BTC, na cotação atual da moeda, equivale a cerca de R$ 5,2 milhões.

Segundo a denúncia feita em abril pelo NCYBER, um dos acusados foi preso em janeiro deste ano no âmbito da operação Black Hat. A prisão ocorreu no estado de São Paulo. Na operação foram encontradas provas da participação de um segundo criminoso.

“Após capturarem clandestinamente as informações dos clientes da instituição financeira, os denunciados passaram a extorquir os gestores do BRB, com a ameaça de divulgar os dados sigilosos na imprensa e na deepweb”, diz o Núcleo. “Para que as informações não fossem divulgadas, os criminosos exigiram o pagamento de 50 bitcoins. Na época, o montante em moeda digital foi cotado em R$5.273.772,22”.

Matheus Martins Marques

Matheus Martins Marques

Mandado de prisão e explicação

Segundo fontes anônimas consultadas pelo TecMundo, Matheus Martins Marques estaria foragido desde então na cidade de Santos, litoral de São Paulo. Além disso, que o suposto cibercriminoso é funcionário remoto da empresa norte-americana BairesDev.

A denúncia realizada pelo MPDFT explica o que foi descoberto após investigação sobre o incidente cibernético no Banco BRB:

“Entre os dias 17/09/2022 e 13/10/2022, os denunciados, de forma consciente e voluntária, e, em comunhão de esforços, invadiram, por diversas vezes, dispositivo informático de uso alheio, conectado à rede de computadores, pertencente ao Banco de Brasília-BRB, com o fim de obter dados e informações sem autorização expressa ou tácita do usuário, e de instalar vulnerabilidades para obter vantagem ilícita”.

A denúncia também explica que, após a invasão, os denunciados implementaram um script malicioso que possibilitou a exfiltração de dados sigilosos dos clientes, resultando na obtenção de conteúdo de comunicações eletrônicas privadas e informações sigilosas. A brecha foi identificada durante exploração de uma vulnerabilidade do ambiente VDI (Virtual Desktop Infrastructure) utilizado pela instituição bancária BRB, identificada como VMWARE WORKSPACE ONE.

Coletaram aproximadamente 210 credenciais (login e senha)

“Conforme apurado, os denunciados, após acessar o ambiente do VDI do Banco de Brasília, coletaram aproximadamente 210 credenciais (login e senha) de funcionários do BRB que usavam tal plataforma para realizar seus serviços diários, e, de posse de tais credenciais, iniciaram a segunda fase do ataque cibernético voltada para o acesso direto aos dados do Banco de Brasília e a instalação do malware conhecido como Ransomware”, explica o NCYBER.

“Nada obstante, o acesso definitivo às contas de serviço dos funcionários do BRB na plataforma VDI dependia, além das credenciais obtidas dos funcionários por meio da exploração da CVE n° 2022-22954, também do cadastro, junto às contas de serviço a serem invadidas, de uma linha telefônica destinada ao recebimento de um token de acesso, a fim de atender à exigência de duplo fator de autenticação. A partir do recebimento do token de acesso enviado via mensagem de SMS para a nova linha telefônica cadastrada pelos acusados, qualquer uma das 210 contas de serviço utilizadas pelos funcionários do BRB no ambiente VDI poderia ser acessada/invadida”.

Com essas informações em mãos e o cruzamento de números telefônicos e contas em redes sociais, a investigação chegou aos nomes de Fábio Antônio Castro Sani e Matheus Martins Marques.

As autoridades afirmam que Fábio Sani foi o responsável pela parte técnica ligada à invasão, enquanto Matheus Marques coordenou a extorsão — além de possuir o arquivo executável do ransomware LockBit.

- Até o momento, o Banco BRB não havia confirmado a quantidade de arquivos sequestrados, mas a informação agora está disponível: 751 arquivos, totalizando 1.43 GB

MPDFT

MPDFT

Condenações

O NCYBER e o MPDFT, entre as denúncias realizadas, esperam que os acusados respondam a reparação de danos ao banco BRB (acrescido de correção monetária e juros moratórios desde a data do evento danoso) e reparação de danos morais coletivos no valor de R$ 500 mil.

Um ransomware age como um sequestrador do mundo virtual

O Banco de Brasília não efetuou qualquer tipo de pagamento, focando seus esforços na higienização de seus ativos computacionais e se preparando para uma eventual divulgação de dados acessados, nota a denúncia.

Foragido deste então, o suposto cibercriminoso teve seu mandado expedido com a seguinte declaração: “Nessa linha, entendo que a decretação da prisão preventiva é a única medida cautelar cabível para resguardar a ordem pública porquanto as demais providências menos gravosas são insuficientes para assegurar a eficácia do processo penal (…) Qualificado nos autos, com fundamento nos artigos 312 e 313 do Código de Processo Penal. Expeça-se mandado de prisão”.

Lockbit

Lockbit

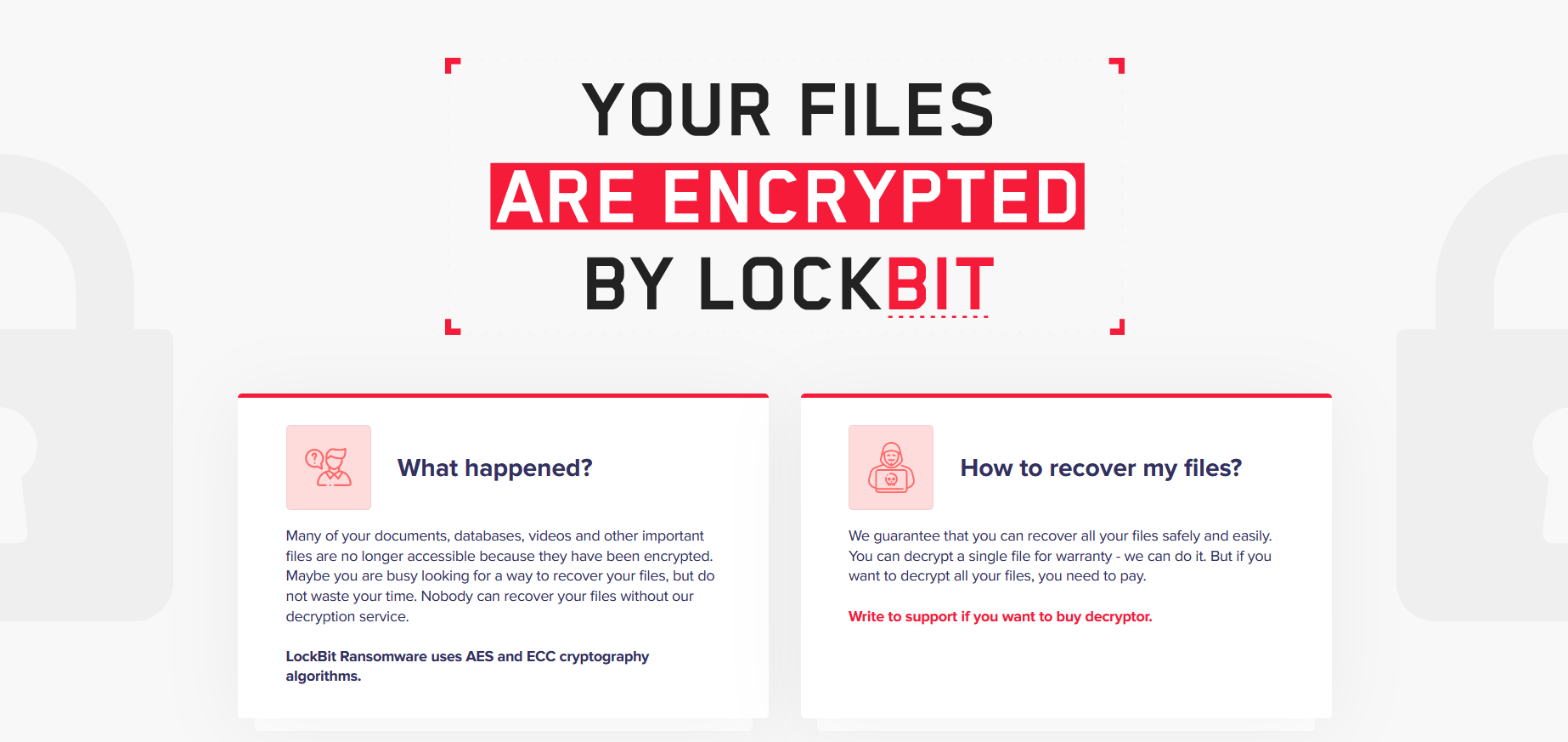

Ransomware LockBit

O LockBit é uma família de malwares, conhecidos como ransomwares, desenvolvidos supostamente por atacantes da Rússia. No caso do ataque ao Banco de Brasília, ele foi utilizado como “ransomware as a service”: um cibercriminoso paga o aluguel do executável para realizar ataques.

Ainda existe uma segunda versão não confirmada: os supostos atacantes utilizaram uma versão antiga vazada do ransomware LockBit para realizar o sequestro digital.

Um ransomware age como um sequestrador do mundo virtual. Ele criptografa os arquivos presentes em um sistema (sequestra) e exige um pagamento em criptomoedas para liberação. Esse tipo de vírus ataca tanto pessoas físicas quanto jurídicas — mas, é inegável que empresas são o principal foco.

O Núcleo Especial de Combate aos Crimes Cibernéticos comenta que qualquer informação sobre o paradeiro de Matheus Martins Marques pode ser enviada para o número: +55 61 98626-1197, que é o disque denúncia da Polícia Civil do Distrito Federal.

4 thoughts on “Denúncia: hacker brasileiro foragido atacava empresas com ransomware”

Comments are closed.