O Conselho de Revisão de Segurança Cibernética dos EUA ( CSRB ) criticou a Microsoft por uma série de falhas de segurança que levaram à violação de quase duas dúzias de empresas na Europa e nos EUA por um grupo estatal com sede na China chamado Storm-0558 no ano passado.

As descobertas, divulgadas pelo Departamento de Segurança Interna (DHS) na terça-feira, concluíram que a intrusão era evitável e que teve sucesso devido a uma “cascata de erros evitáveis da Microsoft”.

“Ele identificou uma série de decisões operacionais e estratégicas da Microsoft que apontavam coletivamente para uma cultura corporativa que despriorizou os investimentos em segurança empresarial e o gerenciamento rigoroso de riscos, em desacordo com a centralidade da empresa no ecossistema tecnológico e o nível de confiança que os clientes depositam na empresa para proteger seus dados e operações”, afirmou o DHS em comunicado.

O CSRB também criticou o titã da tecnologia por não ter conseguido detectar o comprometimento por conta própria, confiando em vez disso que um cliente entraria em contato para sinalizar a violação. Culpou ainda a Microsoft por não priorizar o desenvolvimento de uma solução automatizada de rotação de chaves e reestruturar sua infraestrutura legada para atender às necessidades do atual cenário de ameaças.

O incidente veio à tona pela primeira vez em julho de 2023, quando a Microsoft revelou que Storm-0558 obteve acesso não autorizado a 22 organizações, bem como a mais de 500 contas de consumidores individuais relacionadas.

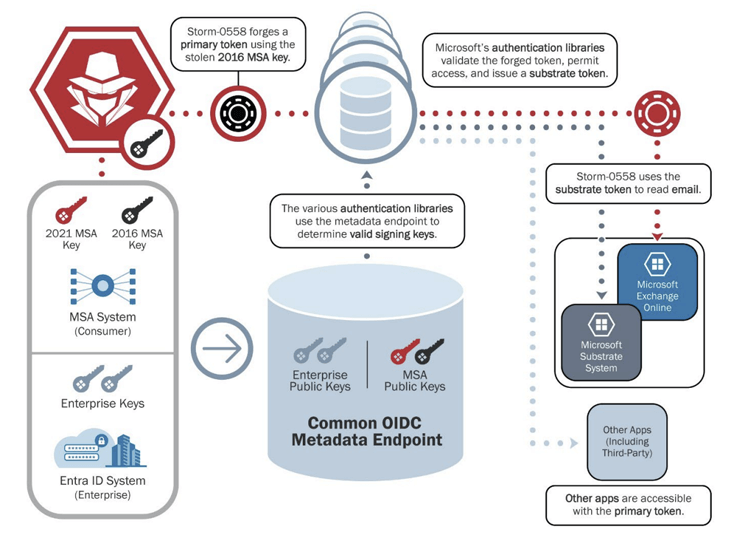

Posteriormente, a Microsoft disse que um erro de validação em seu código-fonte possibilitou que os tokens do Azure Active Directory (Azure AD) fossem forjados pelo Storm-0558 usando uma chave de assinatura do consumidor da conta da Microsoft (MSA), permitindo assim que o adversário se infiltrasse nas caixas de correio.

Em setembro de 2023, a empresa divulgou que Storm-0558 adquiriu a chave de assinatura do consumidor para falsificar os tokens, comprometendo a conta corporativa de um engenheiro que tinha acesso a um ambiente de depuração que hospedava um despejo de memória de seu sistema de assinatura do consumidor que também continha inadvertidamente a chave de assinatura.

Desde então, a Microsoft reconheceu em uma atualização de março de 2024 que era imprecisa e que ainda não foi capaz de localizar um “despejo de memória contendo o material chave impactado”. Ele também disse que sua investigação sobre o hack continua em andamento.

“Nossa hipótese principal continua sendo que erros operacionais resultaram na saída de material chave do ambiente seguro de assinatura de token que foi posteriormente acessado em um ambiente de depuração por meio de uma conta de engenharia comprometida”, observou.

“Acontecimentos recentes demonstraram a necessidade de adotar uma nova cultura de engenharia de segurança em nossas próprias redes”, disse um porta-voz da Microsoft ao The Washington Post.

Acredita-se que cerca de 60.000 e-mails não confidenciais de contas do Outlook foram exfiltrados durante a campanha que começou em maio de 2023. A China rejeitou as acusações de que estava por trás do ataque.

No início de fevereiro, Redmond expandiu os recursos de registro gratuito para todas as agências federais dos EUA que usam o Microsoft Purview Audit, independentemente do nível de licença, para ajudá-las a detectar, responder e prevenir ataques cibernéticos sofisticados.

“O ator responsável por esta intrusão descarada tem sido rastreado pela indústria há mais de duas décadas e está ligado à Operação Aurora de 2009 e aos compromissos RSA SecureID de 2011”, disse o vice-presidente interino do CSRB, Dmitri Alperovitch.

“Este grupo de hackers afiliado à República Popular da China tem a capacidade e a intenção de comprometer sistemas de identidade para acessar dados confidenciais, incluindo e-mails de indivíduos de interesse do governo chinês.”

Para se proteger contra ameaças de atores patrocinados pelo Estado, os provedores de serviços em nuvem foram recomendados a:

- Implementar mecanismos de controle modernos e práticas básicas

- Adote um padrão mínimo para registro de auditoria padrão em serviços em nuvem

- Incorporar padrões emergentes de identidade digital para proteger serviços em nuvem

- Adote práticas de divulgação de incidentes e vulnerabilidades para maximizar a transparência

- Desenvolver mecanismos mais eficazes de notificação e apoio às vítimas para impulsionar os esforços de partilha de informações

“O governo dos Estados Unidos deve atualizar o Programa Federal de Gerenciamento de Autorização de Risco e as estruturas de suporte e estabelecer um processo para conduzir revisões especiais discricionárias das ofertas de serviços em nuvem autorizadas do programa após situações especialmente de alto impacto”, disse o CSRB.

Fonte: the hacker news

1 thought on “Conselho de segurança cibernética dos EUA critica Microsoft por violação de hackers baseados na China”

Comments are closed.