ChamelDoH

O agente da ameaça conhecido como ChamelGang foi observado usando um implante não documentado anteriormente em sistemas Linux backdoor, marcando uma nova expansão dos recursos do agente da ameaça.

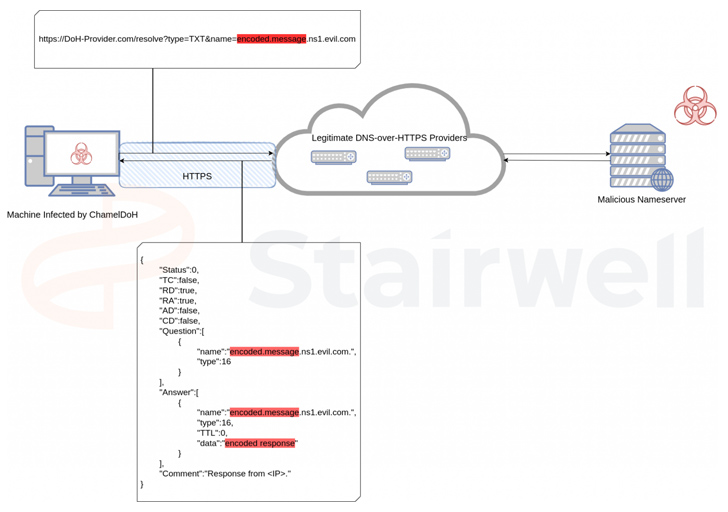

O malware, apelidado de ChamelDoH por Stairwell, é uma ferramenta baseada em C++ para comunicação via túnel DNS-over-HTTPS ( DoH ).

ChamelGang foi divulgado pela primeira vez pela empresa russa de segurança cibernética Positive Technologies em setembro de 2021, detalhando seus ataques às indústrias de produção de combustível, energia e aviação na Rússia, Estados Unidos, Índia, Nepal, Taiwan e Japão.

As cadeias de ataque montadas pelo agente aproveitaram as vulnerabilidades nos servidores Microsoft Exchange e no Red Hat JBoss Enterprise Application para obter acesso inicial e realizar ataques de roubo de dados usando um backdoor passivo chamado DoorMe.

“Este é um módulo nativo do IIS que é registrado como um filtro através do qual as solicitações e respostas HTTP são processadas”, disse a Positive Technologies na época. “Seu princípio de operação é incomum: o backdoor processa apenas as solicitações nas quais o parâmetro de cookie correto é definido.”

O backdoor do Linux descoberto por Stairwell, por sua vez, é projetado para capturar informações do sistema e é capaz de operações de acesso remoto, como upload de arquivos, download, exclusão e execução de comandos shell.

O que torna ChamelDoH único é seu novo método de comunicação de uso de DoH, que é usado para executar a resolução do Sistema de Nomes de Domínio (DNS) por meio do protocolo HTTPS, para enviar solicitações DNS TXT para um servidor de nomes não autorizado.

“Como esses provedores de DoH são servidores DNS comumente utilizados [ou seja, Cloudflare e Google] para tráfego legítimo, eles não podem ser facilmente bloqueados em toda a empresa”, disse Daniel Mayer, pesquisador da Stairwell.

O uso de DoH para comando e controle (C2) também oferece benefícios adicionais para o agente da ameaça, pois as solicitações não podem ser interceptadas por meio de um ataque adversário no meio (AitM) devido ao uso do HTTPS protocolo.

Isso também significa que as soluções de segurança não podem identificar e proibir solicitações DoH maliciosas e interromper as comunicações, transformando-as em um canal criptografado entre um host comprometido e o servidor C2.

“O resultado dessa tática é semelhante ao C2 via fronting de domínio, onde o tráfego é enviado para um serviço legítimo hospedado em um CDN, mas redirecionado para um servidor C2 por meio do cabeçalho Host da solicitação – tanto a detecção quanto a prevenção são difíceis”, explicou Mayer.

A empresa de segurança cibernética com sede na Califórnia disse que detectou um total de 10 amostras de ChamelDoH no VirusTotal, uma das quais foi carregada em 14 de dezembro de 2022.

As últimas descobertas mostram que o “grupo também dedicou tempo e esforço consideráveis para pesquisar e desenvolver um conjunto de ferramentas igualmente robusto para invasões do Linux”, disse Mayer.

10 thoughts on “ChamelDoH: Novo backdoor do Linux utilizando túnel DNS sobre HTTPS para CnC oculto”

Comments are closed.