BlackLotus

Este bootkit pode ser executado mesmo em sistemas Windows 11 totalmente atualizados com UEFI Secure Boot ativado”, disse a empresa eslovaca de segurança cibernética ESET em um relatório compartilhado com o The Hacker News.

Os bootkits UEFI são implantados no firmware do sistema e permitem controle total sobre o processo de inicialização do sistema operacional (SO), tornando possível desabilitar os mecanismos de segurança no nível do SO e implantar cargas arbitrárias durante a inicialização com altos privilégios.

Oferecido para venda por US$ 5.000 (e US$ 200 por nova versão subsequente), o kit de ferramentas poderoso e persistente é programado em Assembly e C e tem 80 kilobytes de tamanho. Ele também possui recursos de geofencing para evitar a infecção de computadores na Armênia, Bielo-Rússia, Cazaquistão, Moldávia, Romênia, Rússia e Ucrânia.

Os detalhes sobre o BlackLotus surgiram pela primeira vez em outubro de 2022, com o pesquisador de segurança da Kaspersky, Sergey Lozhkin, descrevendo-o como uma solução sofisticada de crimeware.

“Isso representa um ‘salto’ adiante, em termos de facilidade de uso, escalabilidade, acessibilidade e, mais importante, o potencial para muito mais impacto nas formas de persistência, evasão e/ou destruição”, disse Scott Scheferman, da Eclypsium. notado .

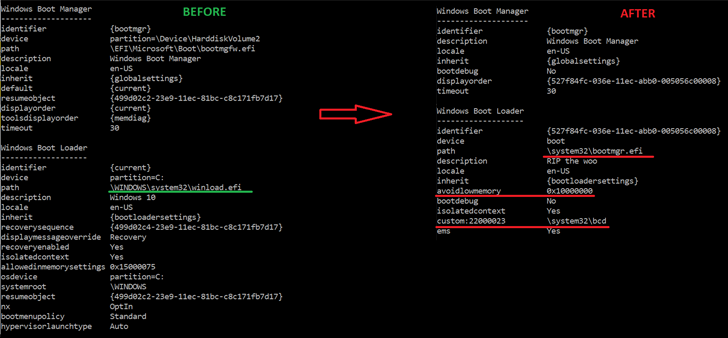

O BlackLotus, em poucas palavras, explora uma falha de segurança rastreada como CVE-2022-21894 (também conhecida como Baton Drop ) para contornar as proteções UEFI Secure Boot e configurar a persistência. A vulnerabilidade foi corrigida pela Microsoft como parte de sua atualização de terça-feira de patch de janeiro de 2022.

Uma exploração bem-sucedida da vulnerabilidade, de acordo com a ESET, permite a execução de código arbitrário durante as primeiras fases de inicialização, permitindo que um agente de ameaça execute ações maliciosas em um sistema com UEFI Secure Boot ativado sem ter acesso físico a ele.

“Este é o primeiro abuso conhecido publicamente desta vulnerabilidade”, disse Martin Smolár, pesquisador da ESET. “Sua exploração ainda é possível, pois os binários validamente assinados afetados ainda não foram adicionados à lista de revogação UEFI .”

“O BlackLotus tira proveito disso, trazendo suas próprias cópias de binários legítimos – mas vulneráveis – para o sistema a fim de explorar a vulnerabilidade”, efetivamente abrindo caminho para ataques Bring Your Own Vulnerable Driver (BYOVD ) .

Além de ser equipado para desativar mecanismos de segurança como BitLocker, Integridade de código protegida por hipervisor ( HVCI ) e Windows Defender, ele também foi projetado para instalar um driver de kernel e um downloader HTTP que se comunica com um servidor de comando e controle (C2) para recuperar malware adicional no modo de usuário ou no modo kernel.

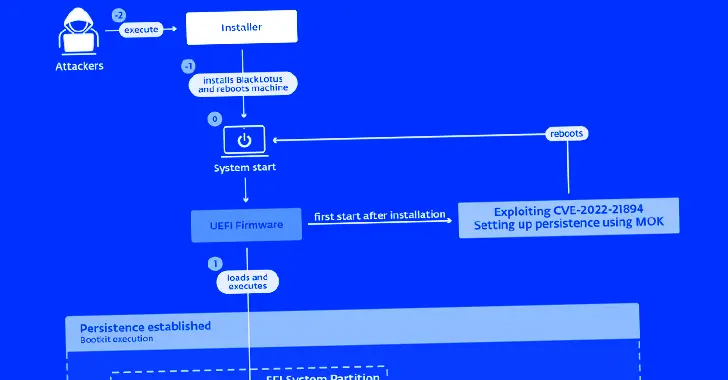

O modus operandi exato usado para implantar o bootkit ainda é desconhecido, mas começa com um componente instalador responsável por gravar os arquivos na partição do sistema EFI , desabilitar o HVCI e o BitLocker e, em seguida, reinicializar o host.

A reinicialização é seguida pela armação de CVE-2022-21894 para obter persistência e instalar o bootkit, após o que é executado automaticamente a cada inicialização do sistema para implantar o driver do kernel.

Enquanto o driver é encarregado de iniciar o downloader HTTP no modo de usuário e executar cargas úteis no modo kernel do próximo estágio, o último é capaz de executar comandos recebidos do servidor C2 por HTTPS.

Isso inclui baixar e executar um driver de kernel, DLL ou um executável comum; buscar atualizações de bootkit e até mesmo desinstalar o bootkit do sistema infectado.

“Muitas vulnerabilidades críticas que afetam a segurança dos sistemas UEFI foram descobertas nos últimos anos”, disse Smolár. “Infelizmente, devido à complexidade de todo o ecossistema UEFI e problemas relacionados à cadeia de suprimentos, muitas dessas vulnerabilidades deixaram muitos sistemas vulneráveis mesmo muito tempo depois que as vulnerabilidades foram corrigidas – ou pelo menos depois que fomos informados de que foram corrigidas”.

“Era apenas uma questão de tempo até que alguém tirasse proveito dessas falhas e criasse um bootkit UEFI capaz de operar em sistemas com UEFI Secure Boot ativado.”

14 thoughts on “BlackLotus torna-se o primeiro malware UEFI Bootkit a ignorar a inicialização segura no Windows 11”

Comments are closed.