Os mantenedores do OpenSSH lançaram atualizações de segurança para corrigir uma falha crítica que poderia resultar na execução remota de código não autenticada com privilégios de root em sistemas Linux baseados em glibc.

A vulnerabilidade foi identificada como CVE-2024-6387.

OpenSSH

Ela está presente no componente servidor do OpenSSH, conhecido como sshd, que é responsável por escutar conexões de clientes.

“A vulnerabilidade, que é uma condição de corrida no manipulador de sinal do servidor OpenSSH (sshd), permite a execução remota de código (RCE) não autenticada como root em sistemas Linux baseados em glibc,” explicou Bharat Jogi, diretor sênior da unidade de pesquisa de ameaças na Qualys, em um comunicado divulgado hoje.

Esta condição de corrida afeta o sshd em sua configuração padrão.

A empresa de cibersegurança identificou pelo menos 14 milhões de instâncias potencialmente vulneráveis do servidor OpenSSH expostas na internet, observando que se trata de uma regressão de uma falha corrigida há 18 anos, rastreada como CVE-2006-5051, reintroduzida em outubro de 2020 na versão 8.5p1 do OpenSSH.

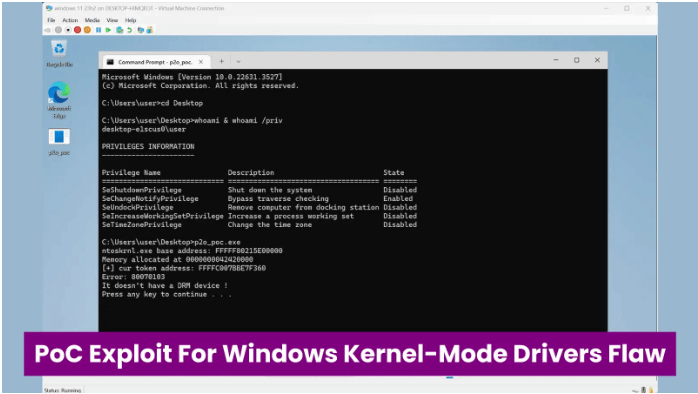

“A exploração bem-sucedida foi demonstrada em sistemas Linux/glibc de 32 bits com randomização do layout do espaço de endereçamento,” afirmou o OpenSSH em um aviso.

Em condições de laboratório, o ataque requer, em média, de 6 a 8 horas de conexões contínuas até o máximo que o servidor aceitará. A vulnerabilidade afeta versões entre 8.5p1 e 9.7p1.

Versões anteriores à 4.4p1 também são vulneráveis à condição de corrida, a menos que tenham sido corrigidas para CVE-2006-5051 e CVE-2008-4109.

Vale notar que sistemas OpenBSD são imunes, pois possuem um mecanismo de segurança que bloqueia a falha.

A Qualys descobriu que, se um cliente não se autenticar dentro de 120 segundos (uma configuração definida por LoginGraceTime), então o manipulador SIGALRM do sshd é chamado de forma assíncrona, resultando em uma condição não segura para sinais assíncronos.

O efeito de explorar a CVE-2024-6387 é o comprometimento total do sistema, permitindo que invasores executem código arbitrário com os mais altos privilégios, subvertam mecanismos de segurança, roubem dados e mantenham acesso persistente.

“Uma falha, uma vez corrigida, reapareceu em uma versão subsequente do software, tipicamente devido a mudanças ou atualizações que inadvertidamente reintroduzem o problema,” disse Jogi.

Este incidente destaca a importância dos testes de regressão para prevenir a reintrodução de vulnerabilidades conhecidas.

Embora a vulnerabilidade tenha barreiras significativas devido à sua natureza de condição de corrida remota, recomenda-se aos usuários aplicarem as últimas correções para se protegerem contra possíveis ameaças.

Também é aconselhável limitar o acesso SSH por meio de controles baseados em rede e impor segmentação de rede para restringir o acesso não autorizado e o movimento lateral.

+Mais

Brasil é o 4º país com mais ameaças cibernéticas na América Latina

Hacker do USDoD por trás da violação de dados públicos nacionais é preso no Brasil

Google: 70% das falhas exploradas divulgadas em 2023 foram de dia zero