Void Arachne

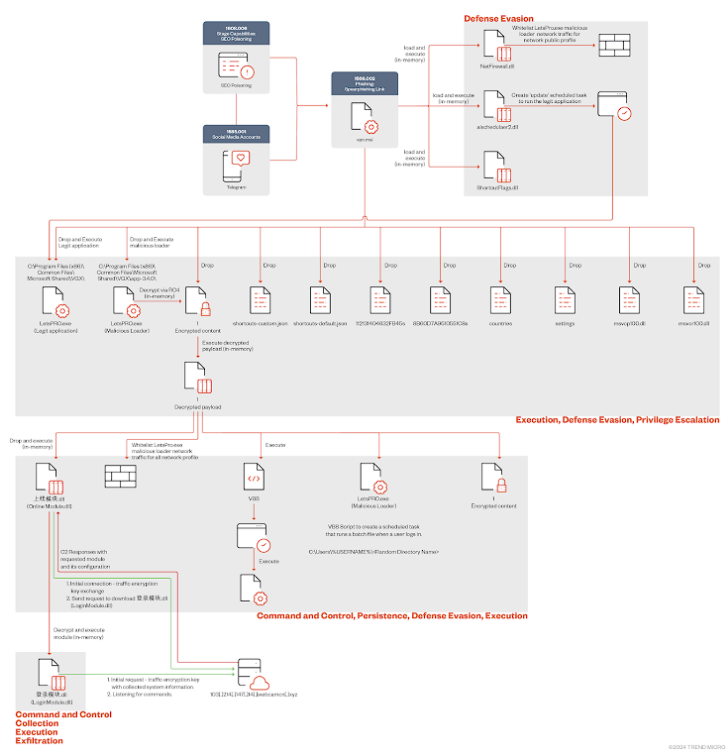

Os falantes de chinês são alvo de um cluster de atividades de ameaças sem precedentes, codinome Void Arachne, que utiliza arquivos maliciosos do Windows Installer (MSI) para redes privadas virtuais (VPNs) a fim de implantar uma estrutura de comando e controle (C&C) chamada Winos 4.0.

“A campanha também promove arquivos MSI comprometidos, incorporando nudificadores e software de geração de pornografia deepfake, além de tecnologias faciais e de voz baseadas em IA”, relataram os pesquisadores da Trend Micro Peter Girnus, Aliakbar Zahravi e Ahmed Mohamed Ibrahim em um relatório técnico publicado hoje.

“A campanha usa táticas de envenenamento de [Search Engine Optimization] e plataformas de mídias sociais e mensagens para distribuir malware.”

O fornecedor de segurança, que identificou o novo grupo de ameaças no início de abril de 2024, informou que os ataques envolvem a promoção de softwares populares como Google Chrome, LetsVPN, QuickVPN e um pacote de idiomas do Telegram para chinês simplificado para distribuir o Winos. Cadeias de ataque alternativas utilizam instaladores backdoor propagados em canais do Telegram com temática chinesa.

Black Hat

Os links gerados por táticas de SEO black hat direcionam para uma infraestrutura dedicada, configurada pelos adversários para preparar os instaladores no formato de arquivos ZIP. Para os ataques direcionados aos canais do Telegram, os instaladores MSI e os arquivos ZIP são hospedados diretamente na plataforma de mensagens.

O uso de um pacote malicioso em chinês é interessante, pois representa uma vasta superfície de ataque. Outros tipos de software visam oferecer recursos para criar vídeos pornográficos deepfake não consensuais, usados em golpes de sextorsão, tecnologias de IA que podem ser empregadas para sequestro virtual e ferramentas de alteração de voz e troca de rosto.

Os instaladores são projetados para modificar regras de firewall, permitindo o tráfego de entrada e saída associado ao malware quando conectado a redes públicas.

Eles também instalam um carregador que descriptografa e executa uma carga útil de segundo estágio na memória. Esta, por sua vez, inicia um script Visual Basic (VBS) para configurar a persistência no host e acionar a execução de um script em lote desconhecido, entregando a estrutura de comando e controle (C&C) Winos 4.0 por meio de um stager que estabelece comunicações C&C com um servidor remoto.

C++

Escrito em C++, o Winos 4.0 está equipado para realizar gerenciamento de arquivos, ataques de negação de serviço distribuída (DDoS) usando TCP/UDP/ICMP/HTTP, pesquisa de disco, controle de webcam, captura de tela, gravação de microfone, keylogging e acesso remoto ao shell.

A complexidade do backdoor é destacada por um sistema baseado em plug-ins, que realiza essas funcionalidades por meio de um conjunto de 23 componentes dedicados, compilados para variantes de 32 e 64 bits. Ele pode ser expandido ainda mais por meio de plug-ins externos integrados pelos próprios agentes de ameaça, conforme necessário.

WinOS

O componente principal do WinOS também inclui funcionalidades para detectar software de segurança prevalente na China, além de atuar como o principal coordenador responsável por carregar plug-ins, limpar registros do sistema, e baixar e executar cargas adicionais de um URL fornecido.

“Os pesquisadores destacaram que a conectividade à Internet na República Popular da China é altamente regulamentada por meio de medidas legislativas e controles tecnológicos conhecidos como o Grande Firewall da China.”

“Devido ao controle rigoroso do governo, houve um notável aumento na utilização de serviços VPN e no interesse público por essa tecnologia. Isso, por sua vez, tem despertado maior interesse por parte de atores de ameaças em explorar a demanda por software capaz de contornar o Grande Firewall e a censura online.”

Fontes: The Hacker News

+Mais

Brasil é o 4º país com mais ameaças cibernéticas na América Latina

Hacker do USDoD por trás da violação de dados públicos nacionais é preso no Brasil

Google: 70% das falhas exploradas divulgadas em 2023 foram de dia zero