Sumário executivo

Provavelmente todos nós já recebemos conselhos sobre como evitar o phishing, como ficar atento a erros de ortografia ou outros erros que nos alertem sobre a presença de fraudadores. No entanto, este conselho só é útil para técnicas de phishing tradicionais. Os ataques de phishing Meddler in the Middle (MitM) mostram como os agentes de ameaças encontram maneiras de contornar as defesas e conselhos tradicionais.

Os ataques de phishing MitM são um tipo de ataque de phishing de última geração capaz de quebrar a autenticação de dois fatores (2FA), evitando muitos mecanismos de detecção de phishing baseados em conteúdo. Em vez de mostrar uma versão falsificada de uma página de login de destino, um ataque MitM usa um servidor proxy reverso para retransmitir a página de login original diretamente para o navegador do usuário.

Desde novembro de 2022, vários ataques de phishing usaram táticas MitM para comprometer contas de e-mail comercial e roubar informações confidenciais das organizações com sucesso. Existem vários kits de ferramentas populares de phishing MitM que facilitam para os hackers lançar seus próprios ataques de phishing MitM com apenas alguns cliques.

Esses kits de ferramentas estão continuamente expandindo seus conjuntos de recursos, ao mesmo tempo em que se tornam mais intuitivos e fáceis de usar. Muitos já empregam técnicas sofisticadas de camuflagem, o que lhes permite escapar da detecção por sistemas tradicionais de detecção de phishing. Como tal, esperamos que a prevalência desses ataques de phishing MitM continue a aumentar no futuro próximo.

Introdução: Ataques de Phishing Tradicionais

O objetivo de um ataque de phishing é configurar uma página de login falsa para induzir os usuários a inserir suas credenciais de login.

Em ataques de phishing tradicionais, os invasores geralmente criam sua própria página de phishing para imitar uma página de login legítima. Eles podem hospedar isso em um domínio recém-criado, comprometer um domínio legítimo e hospedar sua página de phishing nesse domínio ou usar uma plataforma SaaS existente para hospedar seu conteúdo de phishing.

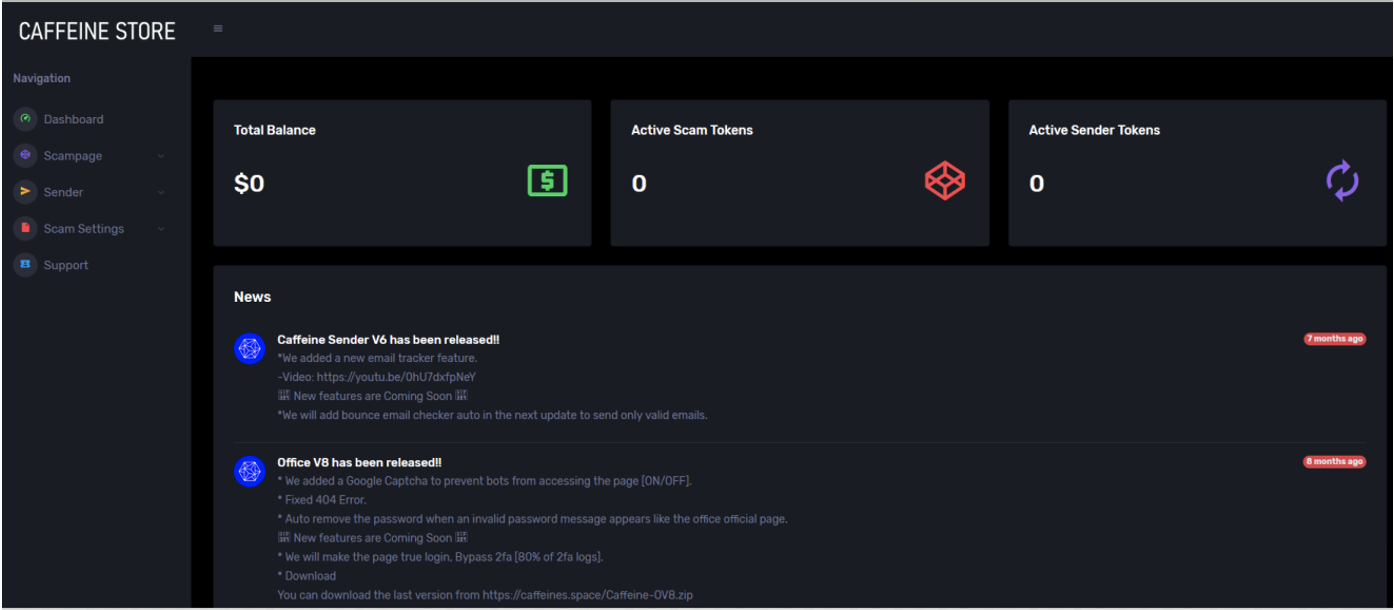

Os “ kits de phishing ” simplificam o processo de criação e implantação de ataques de phishing, fornecendo um conjunto de programas e/ou scripts que permitem que até mesmo cibercriminosos inexperientes lancem seus próprios ataques de phishing. Esses kits geralmente empregam páginas da Web com modelos que imitam as páginas de login reais das empresas visadas. As plataformas de phishing como serviço (PhaaS) baseadas na Web, como Caffeine (mostrada na Figura 1) e Robin Banks , vão um passo além, fornecendo interfaces fáceis de usar que permitem que os agentes de ameaças configurem e implantem ataques de phishing.

Em ataques de phishing tradicionais, a página de phishing normalmente é hospedada diretamente no servidor malicioso ou comprometido e pode não ser necessariamente uma réplica perfeita de uma página de login legítima. Por exemplo, se um invasor criar uma página de phishing imitando um login do GitHub, ele pode não querer recriar todos os vários outros recursos que cercam o recurso de login principal, como o link “Esqueci minha senha”.

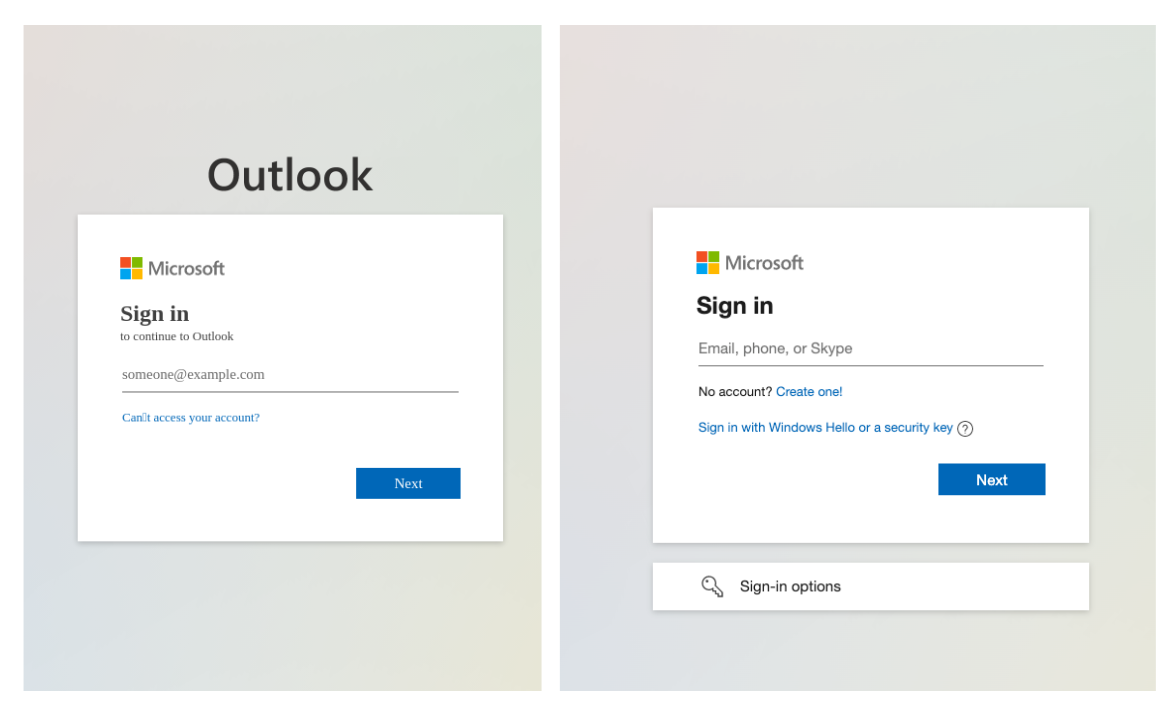

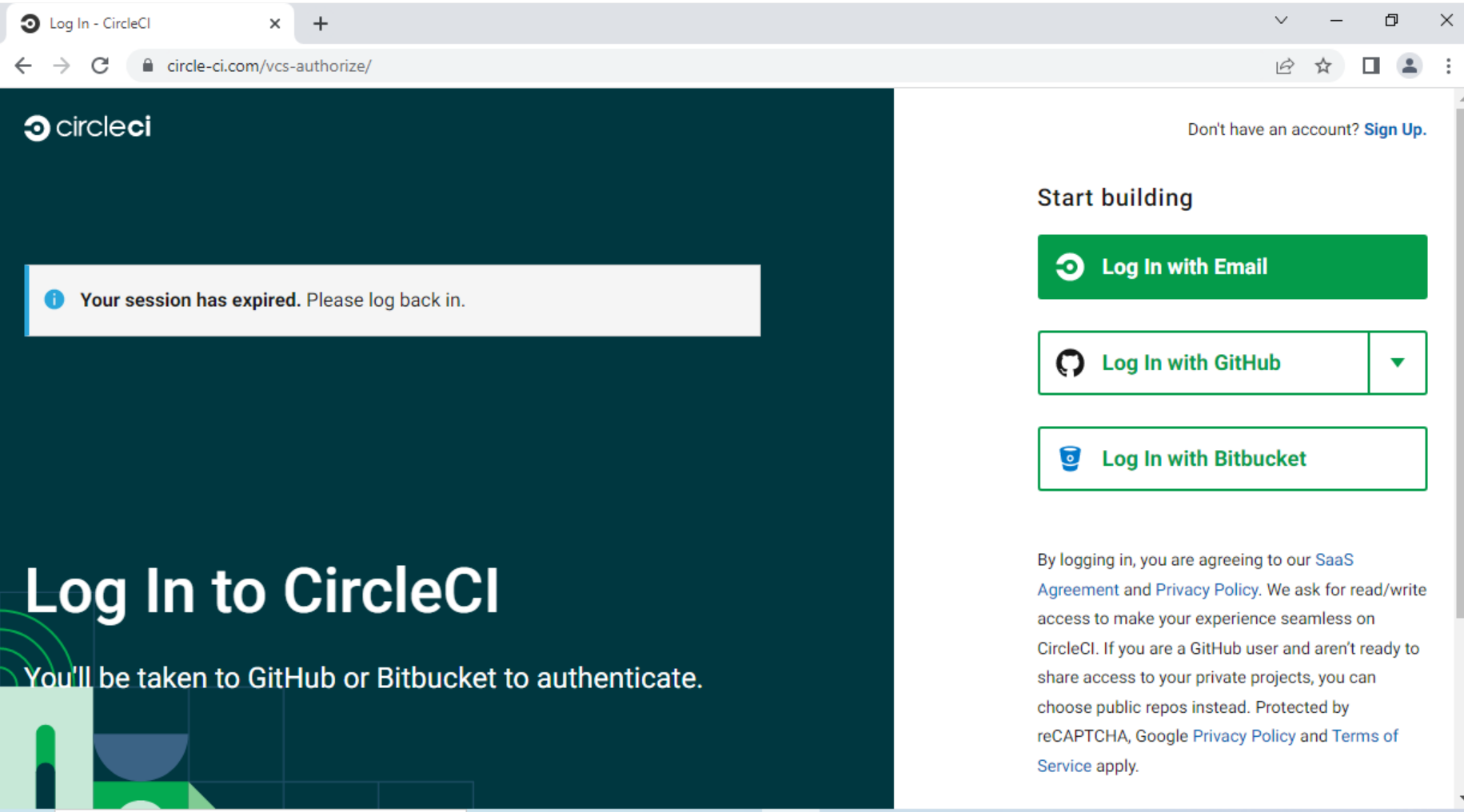

Um especialista ou observador cuidadoso pode perceber discrepâncias sutis entre a página de login legítima do GitHub e a página de phishing falsificada e perceber que a página falsificada é ilegítima. A Figura 2 mostra um exemplo de como as páginas de phishing podem diferir da página de login de destino original.

Da mesma forma, mecanismos automatizados de prevenção de phishing baseados em conteúdo podem perceber que essas páginas de login ilegítimas contêm sinais de conteúdo suspeito (como links quebrados ou erros ortográficos) e sinalizá-las como um possível site de phishing.

Mesmo com essas falhas, o grande número de destinatários nessas campanhas de phishing significa que alguns alvos ainda podem ser vítimas desses ataques. A autenticação de dois fatores (2FA), também conhecida como autenticação multifator (MFA), tornou-se uma forma cada vez mais popular de adicionar uma camada adicional de segurança para proteção contra ataques de phishing bem-sucedidos.

Um exemplo de 2FA em ação é quando, além de exigir um nome de usuário e senha, um site de login legítimo também exige uma forma adicional de autenticação, como uma senha única (OTP) enviada ao endereço de e-mail registrado do usuário. Mesmo que um invasor obtenha acesso ao nome de usuário e senha de uma vítima por meio de um ataque de phishing bem-sucedido, ele não poderá fazer login como esse usuário, porque não poderá recuperar o OTP que seria enviado durante o login malicioso. tentar.

Ataques de phishing MitM

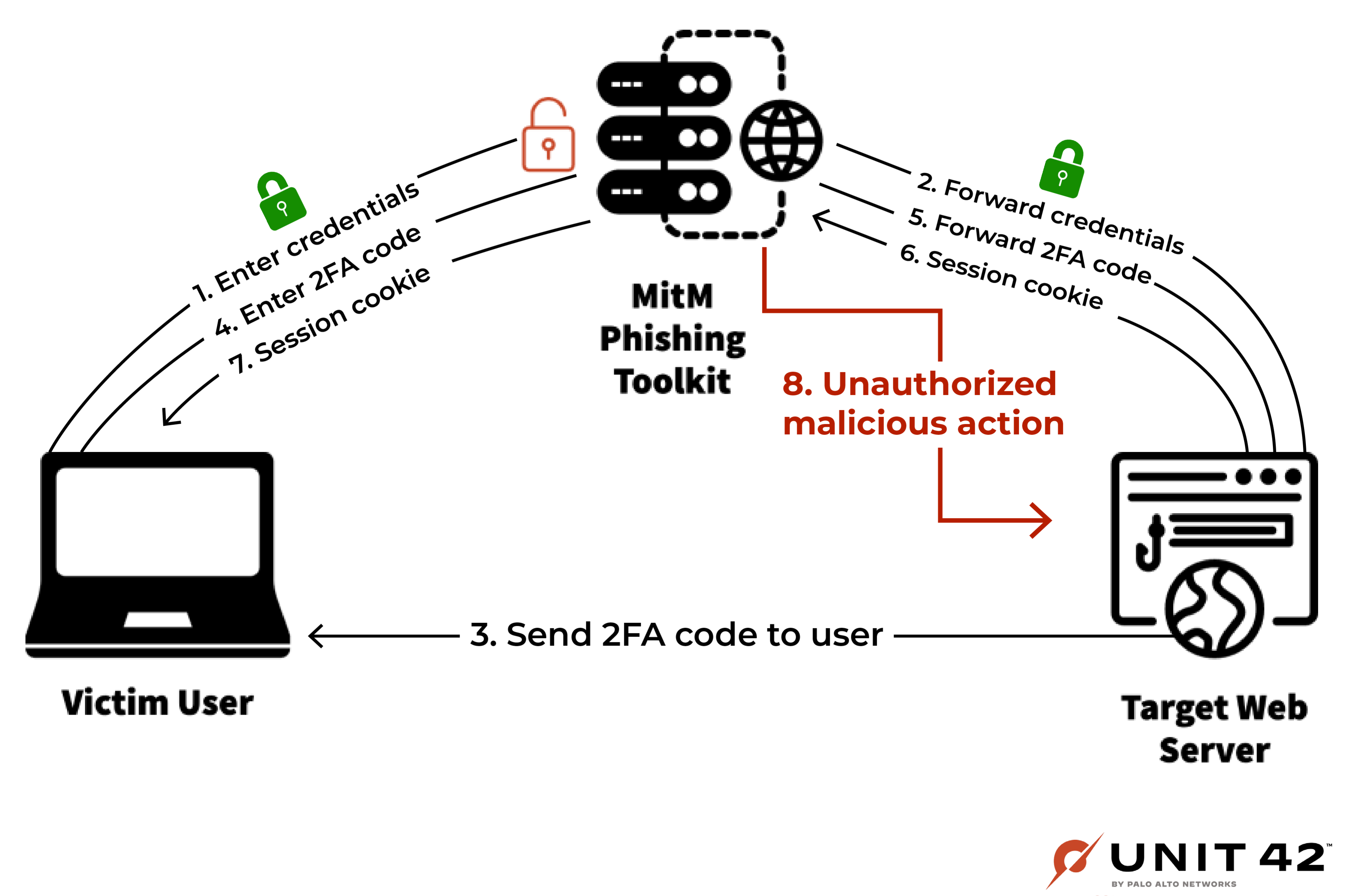

Os ataques de phishing MitM são um novo tipo de ataque de phishing que ignora as defesas baseadas em conteúdo e 2FA. Ao contrário dos ataques de phishing tradicionais, que mostram uma versão separada, mas falsificada, de uma página de login legítima, os ataques MitM mostram ao usuário exatamente o mesmo conteúdo que ele veria na página de login legítima. Em vez de hospedar uma réplica de uma página de login legítima, os servidores MitM simplesmente pegam o conteúdo renderizado no site legítimo e o retransmitem ao usuário final , conforme mostrado na Figura 3.

Em outras palavras, os servidores MitM atuam como um proxy entre o destino e a página de login legítima. Quando o alvo insere suas credenciais na página de proxy, o servidor MitM armazena as credenciais e as encaminha para a página de login legítima, resultando em uma tentativa de login bem-sucedida. Do ponto de vista da vítima, tudo parece como se ela tivesse feito login na própria página legítima.

Além disso, ambas as conexões (servidor MitM para site legítimo e vítima para servidor MitM) são atendidas por meio do protocolo HTTPS , portanto, a vítima verá que a conexão é “segura” de acordo com o ícone de cadeado na barra de endereço do navegador da web.

Como o conteúdo mostrado ao alvo é exatamente o mesmo que ele veria na página de login legítima, essa abordagem baseada em proxy torna muito mais difícil para as vítimas discernir visualmente que algo suspeito está acontecendo e torna muito difícil para mecanismos de detecção de phishing baseados em conteúdo para detectar qualquer coisa suspeita.

Para usar uma pintura como analogia, podemos considerar um ataque de phishing tradicional como olhar para uma réplica (potencialmente desleixada) de uma pintura de Van Gogh de US$ 20 milhões feita por um artista fraudulento. Um ataque de phishing MitM é como ver a pintura original através de um espelho bem escondido.

Os ataques MitM têm vários outros benefícios além dos cosméticos. Por exemplo, se o usuário tiver 2FA configurado, essa abordagem baseada em proxy permite que o servidor MitM também ignore automaticamente esse 2FA.

Após o servidor MitM encaminhar o nome de usuário e a senha para o site legítimo, o site legítimo seguirá seu comportamento normal de enviar um OTP ao cliente. O alvo – se enganado – então inserirá a senha única na página de phishing do MitM. Isso permite que o servidor MitM retransmita a senha para o site legítimo, completando assim a tentativa de login.

Nesse ponto, o servidor MitM receberia um cookie de sessão real do site legítimo. Esse login persistente permite que a vítima continue navegando no site aparentemente normalmente (embora ainda por meio do servidor da Web do invasor), perpetuando ainda mais o ar de legitimidade do ataque de phishing.

Ataques de phishing MitM no mundo real

No momento da redação deste artigo, existem várias ferramentas que facilitam para os hackers implantar seus próprios ataques de phishing MitM com apenas alguns cliques. Semelhante aos kits de phishing tradicionais, esses kits de phishing MitM fornecem um conjunto de scripts – ou, em alguns casos, até mesmo interfaces gráficas de usuário (GUIs) – que facilitam a configuração e o lançamento de ataques de phishing MitM pelos invasores.

Na Tabela 1, apresentamos alguns dos kits de phishing MitM mais populares disponíveis no momento da redação deste artigo. Cada um desses kits emprega a tática principal de retransmitir a página de login original para o navegador da vítima, mas diferem em seus detalhes de implementação e recursos adicionais (por exemplo, ocultação e geração de certificado TLS).

Por exemplo, Evilginx2 gera URLs tokenizadas exclusivas (também conhecidas como “iscas”) que devem ser visitadas diretamente para mostrar o conteúdo de phishing. As solicitações para qualquer outro caminho resultam em um redirecionamento para um site benigno.

| Nome | Primeiro Lançado/Relatado | Descrição |

| Evilginx2 | Julho de 2018 (primeira versão lançada em maio de 2017) | Kit de phishing MitM rico em recursos com uma interface de linha de comando fácil de usar. Possui recursos de camuflagem integrados. Gera tokens exclusivos (iscas) que devem estar presentes na URL para revelar o conteúdo de phishing. A interface de linha de comando para esta ferramenta é mostrada na Figura 4. |

| Modlishka | Janeiro de 2019 | Automatiza várias etapas de configuração e ações pós-compromisso, como iniciar uma instância instrumentada do Chrome com o cookie de sessão roubada. |

| Muraena | maio de 2019 | Kit de ferramentas Barebones MitM. Ao contrário de alguns outros kits de ferramentas que criam certificados TLS automaticamente, o Muraena exige que o invasor forneça seu próprio certificado. |

| EvilnoVNC | setembro de 2022 | Usa um navegador da Web real para renderizar a página de login no servidor de ataque e fornece o conteúdo ao navegador da vítima via VNC. |

| EvilProxy | setembro de 2022 | Plataforma de phishing como serviço para ataques de phishing MitM. Fornece uma GUI fácil de usar para que os agentes de ameaças configurem e gerenciem suas próprias campanhas de phishing MitM. |

Tabela 1. Divisão dos kits de phishing MitM populares.

Antes deste ano, táticas relacionadas ao MitM já haviam sido usadas para se passar por grandes organizações de software , expor centenas de milhões de dados pessoais de usuários e roubar milhões de dólares de startups promissoras. No entanto, esses ataques não necessariamente usaram o phishing per se como seu principal vetor de ataque. Agora, os ataques de phishing baseados em MitM começaram a ocupar o centro do palco.

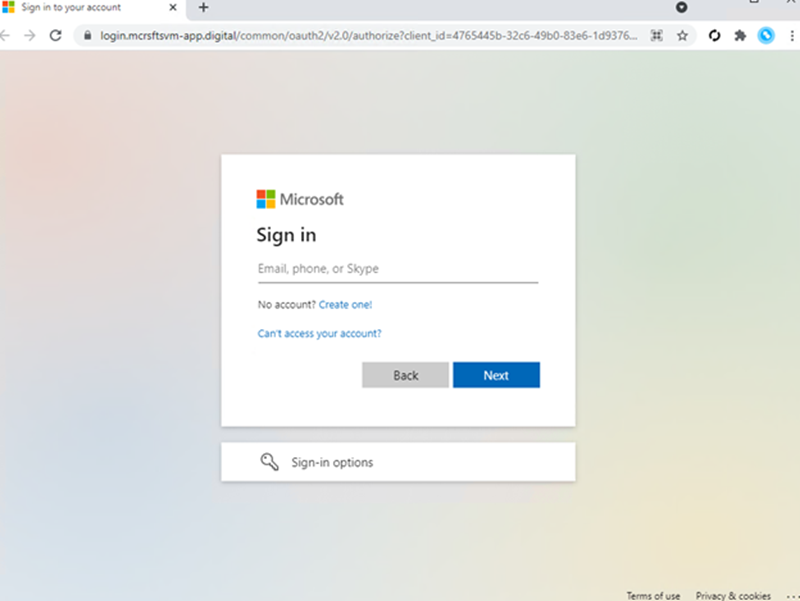

Campanha de phishing MitM de meados de 2022

Em julho de 2022, a Microsoft relatou uma campanha de phishing usando Evilginx2 para roubar as credenciais da Microsoft dos alvos. A campanha enviava e-mails para possíveis vítimas solicitando que baixassem um anexo importante. Depois de abrir o anexo e passar por uma série de redirecionamentos, a vítima chegaria a uma página de phishing MitM como a mostrada na Figura 5. Depois que os invasores interceptassem com sucesso um cookie de autenticação, eles fariam logon na conta comprometida do Outlook e procurariam continuamente por e-mails e anexos relacionados a finanças para encontrar oportunidades de fraude de pagamento.

Na tentativa de evitar a detecção, a campanha usou uma variedade de técnicas de camuflagem para garantir que o conteúdo de phishing fosse carregado apenas se a vítima tivesse navegado para a página por meio do anexo HTML original. Quando o artigo de inteligência de ameaças da Microsoft foi publicado, mais de 10.000 organizações foram alvo dessa campanha ao longo de vários meses.

da Palo Alto Networks De acordo com os registros de filtragem avançada de URL , nosso serviço de filtragem avançada de URL começou a bloquear o tráfego da Web para URLs de phishing tokenizados hospedados nos domínios dos invasores (por exemplo, login[.]mcrsfts-passwdupdate[.]com/HMxVQmxZ ) desde setembro de 2021. See More

Campanhas de phishing MitM no final de 2022

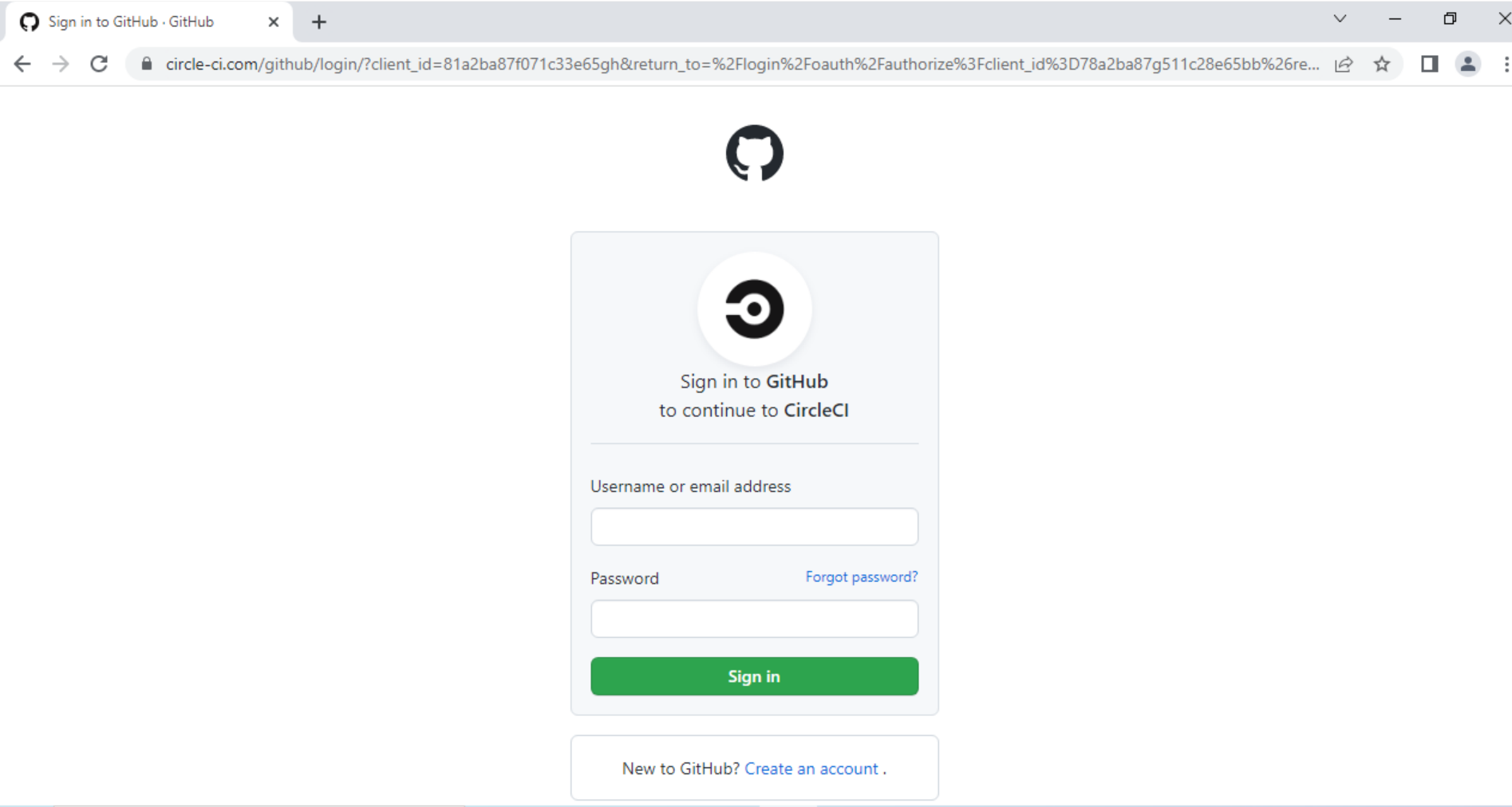

Em setembro de 2022 , descobriu-se que uma campanha separada usava táticas de phishing do MitM para roubar as credenciais de login do GitHub dos alvos. Vários domínios foram usados para imitar uma página de login do CircleCI, solicitando que as vítimas fizessem login com suas credenciais do GitHub (conforme mostrado nas Figuras 6 e 7).

Para destinos com configuração 2FA baseada em OTP, o servidor MitM também solicitou que eles inserissem o OTP, que foi encaminhado ao GitHub, permitindo um login bem-sucedido. A partir daí, os invasores persistiriam em seu acesso criando rapidamente tokens de acesso pessoal (PATs) ou adicionando suas próprias chaves SSH à conta da vítima. Dessa forma, os invasores continuariam a ter acesso à conta comprometida, mesmo que a vítima mudasse seu nome de usuário e senha.

Em novembro de 2022 , foi revelado que o Dropbox havia sido vítima de um ataque de phishing MitM que permitia aos invasores comprometer e copiar 130 repositórios privados. Isso mostra que esses ataques de phishing MitM já estão causando um impacto significativo no mundo real. Na resposta do Dropbox a este ataque , eles declararam que planejam mover seus protocolos 2FA de OTP para WebAuthn, que é uma forma de 2FA mais resistente a phishing.

Atividade de phishing nos dias atuais

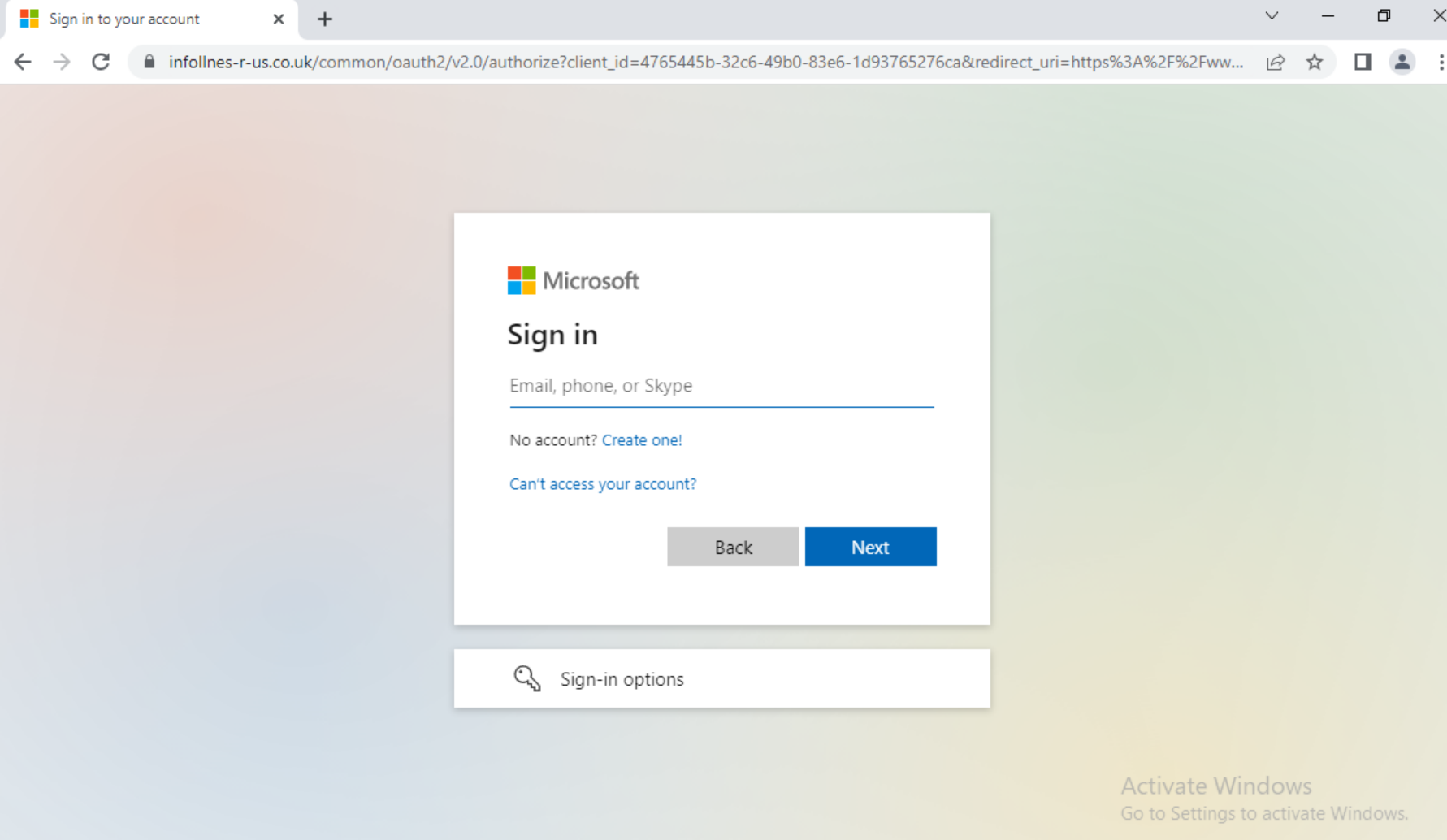

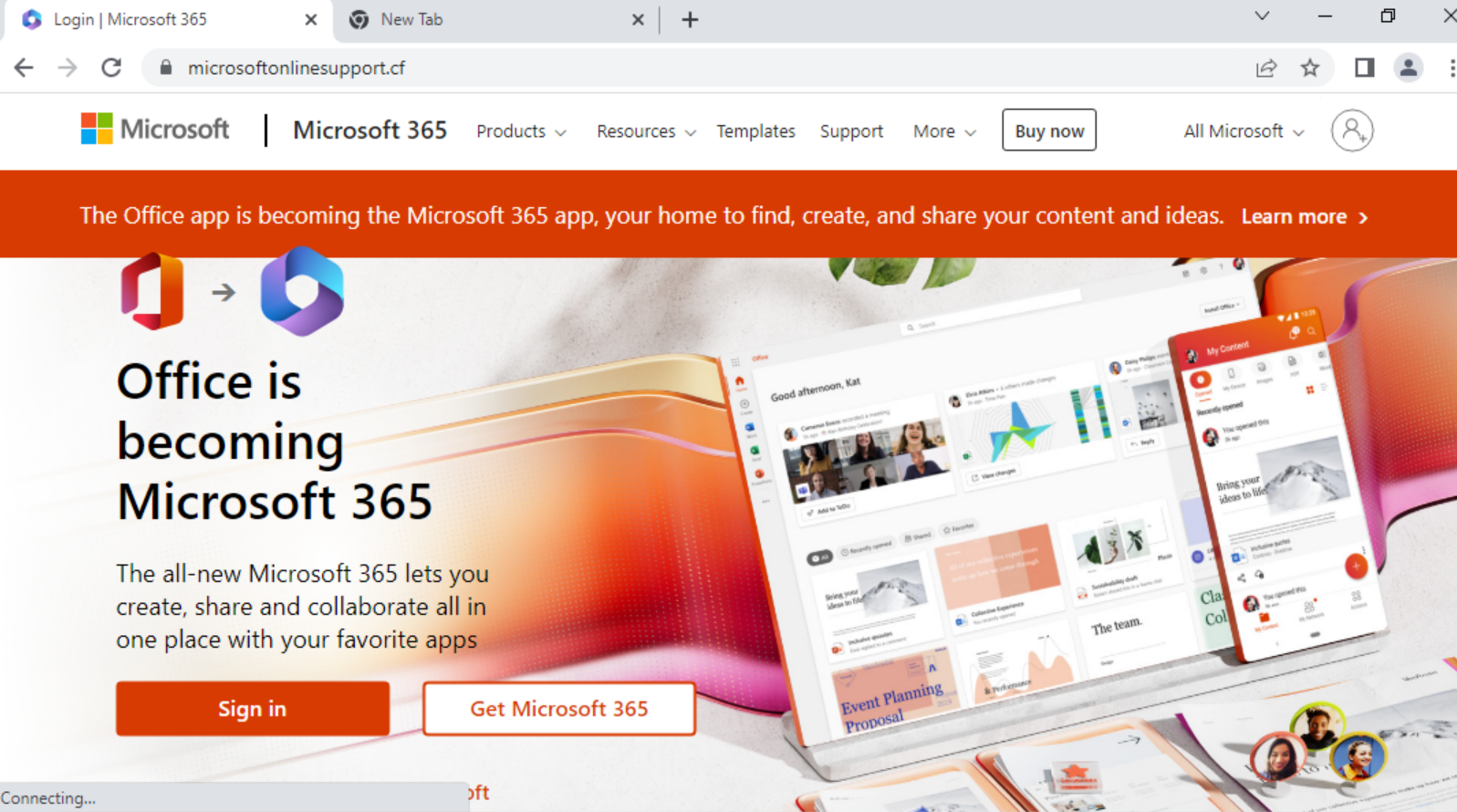

Nas últimas semanas, nosso serviço de Filtragem de URL Avançada detectou mais URLs de phishing MitM, com logins corporativos como o Microsoft 365 sendo os principais alvos (mostrado nas Figuras 8 e 9).

À medida que os kits de phishing MitM crescem em popularidade e continuam a expandir seus conjuntos de recursos, esperamos que a prevalência de ataques de phishing MitM também aumente. Atores de ameaças já estão avançando nessa direção. Na verdade, espera-se que o Evilginx 3.0 seja lançado em um futuro próximo, junto com um curso online sobre como executar com sucesso um ataque de phishing MitM.

Conclusão

Os ataques de phishing MitM já resultaram em violações significativas no mundo real e devem aumentar em prevalência à medida que os kits de ferramentas de phishing MitM continuam a se expandir e evoluir. Como tal, torna-se cada vez mais importante para as organizações se protegerem desses tipos de ataques de phishing de ponta.

No momento, as ações que os usuários finais podem realizar para se proteger contra ataques de phishing MitM incluem:

- Verificando a validade de um URL antes de inserir qualquer credencial

(por exemplo, certifique-se de que a URL seja realmente “ github[.]com ” e não algo como “ github-impersonator[.]org ”). - Usando um gerenciador de senhas para armazenar e inserir credenciais. Se você se encontrar em uma página de phishing MitM hospedada em um site que o gerenciador de senhas não reconhece, o gerenciador de senhas o avisará antes de inserir suas credenciais.

- Usando métodos MFA mais atualizados, como chaves de segurança de hardware ou WebAuthn 2FA.

+Mais

Campanhas de phishing verifica e-mail em tempo real para roubar credenciais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões