Phishing lucrativo

No que é um ataque contínuo ao ecossistema de código aberto, mais de 15.000 pacotes de spam inundaram o repositório npm em uma tentativa de distribuir links de phishing.

“Os pacotes foram criados usando processos automatizados, com descrições de projetos e nomes gerados automaticamente que se assemelhavam muito”, disse Yehuda Gelb, pesquisador da Checkmarx, em um relatório na terça-feira.

“Os invasores se referiram a sites de varejo usando IDs de referência, lucrando com as recompensas de referência que ganharam”.

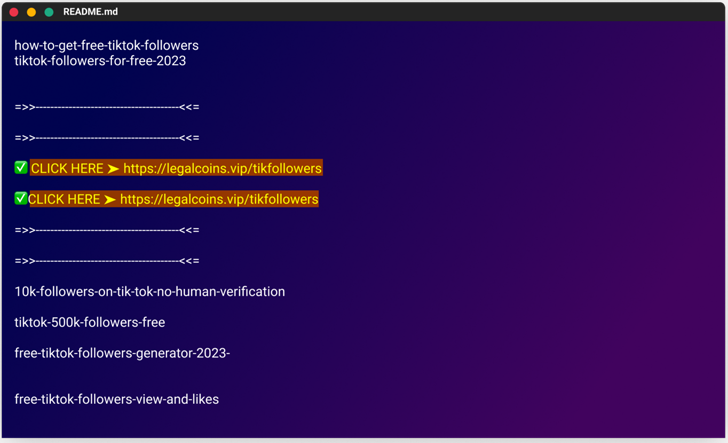

O modus operandi envolve envenenar o registro com pacotes desonestos que incluem links para campanhas de phishing em seus arquivos README.md, evocando uma campanha semelhante que a empresa de segurança da cadeia de suprimentos de software expôs em dezembro de 2022.

Os módulos falsos disfarçados de cheats e recursos gratuitos, com alguns pacotes nomeados como “free-tiktok-followers”, “free-xbox-codes” e “instagram-followers-free”.

O objetivo final da operação é induzir os usuários a baixar os pacotes e clicar nos links para os sites de phishing com falsas promessas de aumento de seguidores nas plataformas de mídia social.

“As páginas da web enganosas são bem projetadas e, em alguns casos, até incluem bate-papos interativos falsos que parecem mostrar aos usuários que recebem os truques do jogo ou os seguidores que lhes foram prometidos”, explicou Gelb.

Os sites incitam as vítimas a preencher pesquisas, que abrem caminho para pesquisas adicionais ou, alternativamente, as redirecionam para portais de comércio eletrônico legítimos, como o AliExpress.

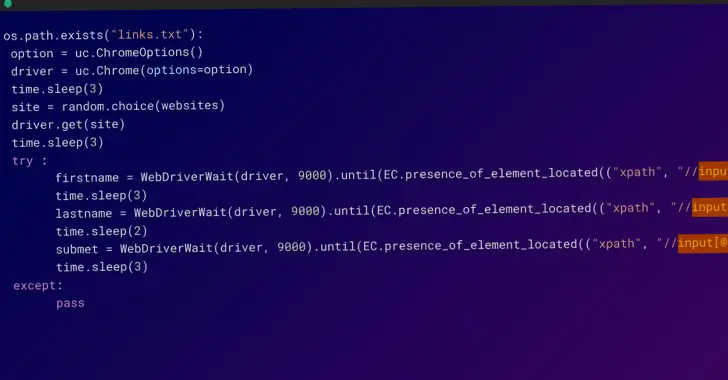

Diz-se que os pacotes foram carregados no npm de várias contas de usuário em horas entre 20 e 21 de fevereiro de 2023, usando um script Python que automatiza todo o processo.

Além do mais, o script Python também é projetado para anexar links aos pacotes npm publicados em sites WordPress operados pelo agente da ameaça que afirma oferecer truques do Family Island.

Isso é obtido usando o pacote Selenium Python para interagir com os sites e fazer as modificações necessárias.

Ao todo, o uso da automação permitiu ao adversário publicar um grande número de pacotes em um curto espaço de tempo, além de criar várias contas de usuário para ocultar a escala do ataque.

“Isso mostra a sofisticação e determinação desses atacantes, que estavam dispostos a investir recursos significativos para realizar esta campanha”, disse Gelb.

As descobertas mais uma vez demonstram os desafios de proteger a cadeia de suprimentos de software, pois os agentes de ameaças continuam a se adaptar com “técnicas novas e inesperadas”.

4 thoughts on “15.000 repositórios NPM contendo links de phishing lucrativo”

Comments are closed.