Alguns meses após o vazamento do código-fonte do Babuk em setembro de 2021, novas famílias de ransomware com recursos muito semelhantes já parecem surgir. Durante uma resposta a um incidente, o CSIRT da Synacktiv detectou um novo criptografador ESX chamado PrideLocker, baseado no criptografador Babuk ESX, com novas adições. Este artigo fornece uma análise aprofundada do PrideLocker e um método usando IDAPython para descriptografar suas strings, bem como dicas para detectar seus recursos de criptografia.

NOTÍCIAS

Washington está de olho na Holanda, um pequeno mas importante país europeu que pode ser a chave para o futuro da China na fabricação de semicondutores de ponta.

O Departamento de Defesa (DoD) lançou hoje sua estratégia formal de Confiança Zero , marcando um marco importante em sua meta de alcançar a implementação em toda a empresa até 2027. A estratégia chega em um momento crítico, pois as redes governamentais dos Estados Unidos continuam a enfrentar quase metade do ataques de estado-nação que ocorrem, de acordo com o Microsoft Digital Defense Report 2022.

O cenário de ameaças de hoje está em constante evolução e agora, mais do que nunca, organizações e empresas em todos os setores têm uma necessidade crítica de produzir e manter software seguro de forma consistente. Embora algumas verticais – como o setor financeiro, por exemplo – estejam sujeitas a requisitos regulatórios e de conformidade há algum tempo, estamos vendo um aumento constante na atenção às melhores práticas de segurança cibernética nos níveis mais altos do governo, com os EUA, Reino Unido e A Austrália está lançando uma luz muito recente sobre a necessidade de um desenvolvimento seguro em todas as fases do SDLC.

No primeiro semestre deste ano, os pesquisadores observaram uma tendência crescente de malware de limpeza sendo implantado em paralelo com a guerra Rússia-Ucrânia. No entanto, esses limpadores não permaneceram em um só lugar – eles estão emergindo globalmente, o que ressalta o fato de que o cibercrime não conhece fronteiras.

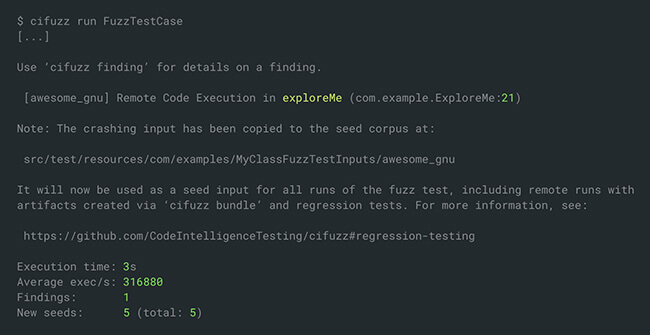

O CI Fuzz CLI, a ferramenta de interface de linha de comando (CLI) de código aberto da Code Intelligence, agora permite que os desenvolvedores Java incorporem facilmente o teste fuzz em sua configuração JUnit existente para encontrar bugs funcionais e vulnerabilidades de segurança em escala.

A equipe da nova e popular alternativa do Twitter, Hive , está perdida. A empresa agora tomou a medida bastante radical de desligar totalmente seus servidores por alguns dias em resposta às preocupações levantadas por pesquisadores de segurança que descobriram uma série de vulnerabilidades críticas no Hive, várias das quais, segundo eles, permanecem sem correção.

Os mantenedores do sistema operacional FreeBSD lançaram atualizações para corrigir uma vulnerabilidade de segurança que afeta o módulo ping que pode ser potencialmente explorada para travar o programa ou acionar a execução remota de código.

Todos os anos, os dados pessoais de milhões de pessoas, como senhas , detalhes de cartão de crédito ou detalhes de saúde, caem nas mãos de pessoas não autorizadas por meio de hacking ou erros de processamento de dados por empresas.

Oito pessoas foram acusadas de conspirar para fraudar o Departamento do Trabalho da Geórgia (GaDOL) em dezenas de milhões de dólares em benefícios de desemprego.