Uma vulnerabilidade crítica nos drivers do modo kernel do Windows foi exposta com o lançamento de uma exploração de prova de conceito (PoC), permitindo que invasores escalem privilégios para o nível de SISTEMA.

Windows

A vulnerabilidade, identificada como CVE-2024-35250, afeta várias versões do Windows, incluindo as edições Windows 11 e Windows Server.

A falha é descrita como uma vulnerabilidade de elevação de privilégio do driver do modo kernel do Windows , que um invasor pode explorar para obter privilégios elevados em um sistema comprometido.

Essa vulnerabilidade é particularmente preocupante, pois permite que invasores ignorem medidas de segurança e executem código arbitrário com privilégios de SISTEMA.

A vulnerabilidade foi destacada pela primeira vez em uma postagem detalhada no blog da DEVCORE, uma empresa de pesquisa em segurança cibernética, que investigou a superfície de ataque do Windows Kernel Streaming.

Os pesquisadores identificaram diversas vulnerabilidades, incluindo a CVE-2024-35250 , que foi usada no evento Pwn2Own Vancouver 2024 para comprometer com sucesso o Windows 11.

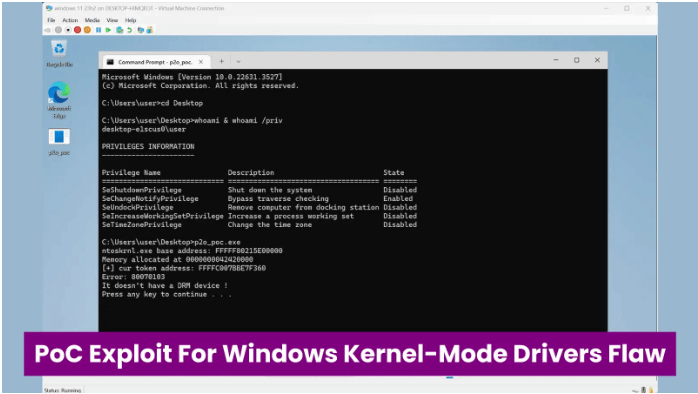

A exploração do PoC no GitHub demonstra como um invasor pode explorar a vulnerabilidade para obter execução de código arbitrário com privilégios de SISTEMA.

O exploit aproveita um bug lógico no serviço Kernel Streaming, especificamente no tratamento de solicitações `IOCTL_KS_PROPERTY`.

Ao manipular o campo `RequestorMode` no IRP, um invasor pode ignorar verificações de segurança e executar código arbitrário.

A vulnerabilidade é atribuída a um descuido na arquitetura do Kernel Streaming, que permite que um invasor execute operações `IOCTL_KS_PROPERTY` arbitrárias.

Isso pode ser alcançado usando o sinalizador `KSPROPERTY_TYPE_UNSERIALIZESET`, que permite que um invasor opere em várias propriedades por meio de uma única chamada.

Ao explorar essa falha, um invasor pode obter controle sobre o sistema e executar código arbitrário com privilégios elevados.

O lançamento do exploit PoC destaca a urgência de corrigir sistemas vulneráveis. A Microsoft já emitiu uma atualização de segurança para abordar a vulnerabilidade, e os usuários são aconselhados a atualizar seus sistemas o mais rápido possível para evitar a exploração.

Diante desse desenvolvimento, especialistas em segurança cibernética estão enfatizando a importância de manter os sistemas atualizados e implementar medidas de segurança robustas para evitar tais ataques.

A vulnerabilidade está presente em sistemas Windows há quase 20 anos, o que a torna um problema crítico que requer atenção imediata.

Os usuários são aconselhados a atualizar seus sistemas para a versão mais recente para evitar a exploração desta vulnerabilidade. O exploit PoC serve como um lembrete da importância de permanecer vigilante e proativo no tratamento de vulnerabilidades de segurança.

13 thoughts on “Exploit PoC lançado para falha de escalonamento de privilégios de drivers do modo kernel do Windows”

Comments are closed.