CMS Joomla

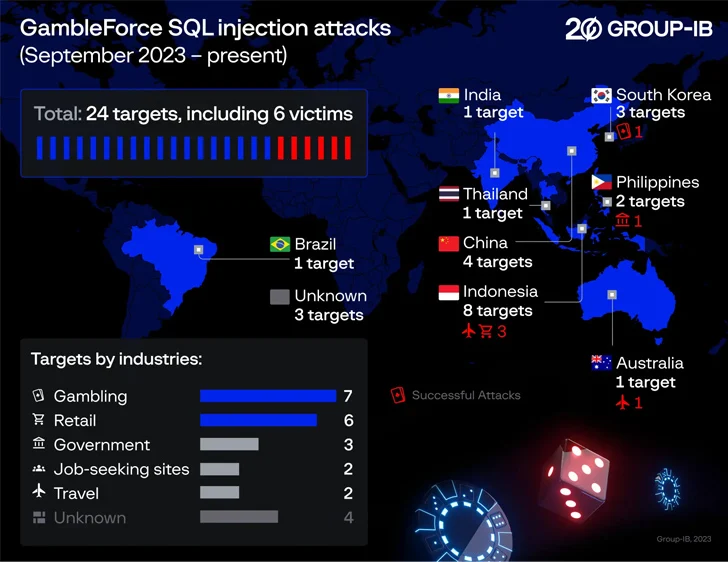

Um grupo de hackers até então desconhecido chamado GambleForce foi atribuído a uma série de ataques de injeção de SQL contra empresas principalmente na região Ásia-Pacífico (APAC) desde pelo menos setembro de 2023.

“GambleForce usa um conjunto de técnicas básicas, mas muito eficazes, incluindo injeções de SQL e a exploração de sistemas vulneráveis de gerenciamento de conteúdo de sites (CMS) para roubar informações confidenciais, como credenciais de usuários”, disse o Group-IB, com sede em Cingapura , em um relatório compartilhado com the hacker news.

Estima-se que o grupo tenha como alvo 24 organizações nos setores de jogos de azar, governo, varejo e viagens na Austrália, Brasil, China, Índia, Indonésia, Filipinas, Coreia do Sul e Tailândia. Seis desses ataques foram bem-sucedidos.

O modus operandi do GambleForce é sua dependência exclusiva de ferramentas de código aberto como dirsearch, sqlmap, tinyproxy e redis-rogue-getshell em diferentes estágios dos ataques com o objetivo final de exfiltrar informações confidenciais de redes comprometidas.

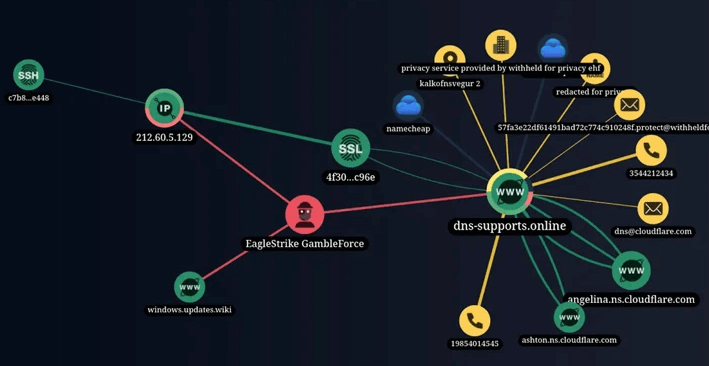

Também usada pelo ator da ameaça é a estrutura legítima pós-exploração conhecida como Cobalt Strike. Curiosamente, a versão da ferramenta descoberta em sua infraestrutura de ataque utilizava comandos em chinês, embora as origens do grupo estejam longe de ser claras.

As cadeias de ataque envolvem o abuso dos aplicativos das vítimas voltados ao público, explorando injeções de SQL, bem como a exploração de CVE-2023-23752 , uma falha de gravidade média no CMS Joomla, para obter acesso não autorizado a uma empresa brasileira.

Atualmente não se sabe como o GambleForce aproveita as informações roubadas. A empresa de segurança cibernética disse que também desativou o servidor de comando e controle (C2) do adversário e notificou as vítimas identificadas.

“As injeções na Web estão entre os vetores de ataque mais antigos e populares”, disse Nikita Rostovcev, analista sênior de ameaças do Group-IB.

“E a razão é que às vezes os desenvolvedores ignoram a importância da segurança de entrada e da validação de dados. Práticas de codificação inseguras, configurações incorretas de banco de dados e software desatualizado criam um ambiente fértil para ataques de injeção de SQL em aplicativos da web.”

+Mais

PF agiu contra fraudadores em contas Gov.br

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques